Une campagne d’empoisonnement de l’optimisation des moteurs de recherche (SEO) en cours a été observée, abusant de la confiance dans les utilitaires logiciels légitimes pour inciter les utilisateurs à télécharger le logiciel malveillant BATLOADER sur des machines compromises.

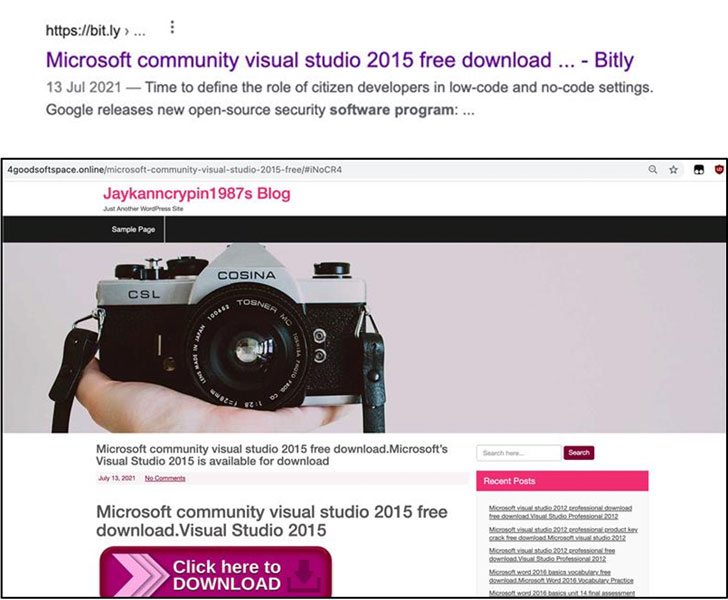

« L’acteur de la menace a utilisé les thèmes » installation d’applications de productivité gratuites « ou » installation d’outils de développement de logiciels gratuits « comme mots-clés SEO pour attirer les victimes vers un site Web compromis et télécharger un programme d’installation malveillant », ont déclaré des chercheurs de Mandiant. mentionné dans un rapport publié cette semaine.

Dans les attaques d’empoisonnement SEO, les adversaires augmentent artificiellement le classement des moteurs de recherche des sites Web (authentiques ou non) hébergeant leurs logiciels malveillants pour les faire apparaître en haut des résultats de recherche afin que les utilisateurs recherchant des applications spécifiques comme TeamViewer, Visual Studio et Zoom soient infectés par logiciels malveillants.

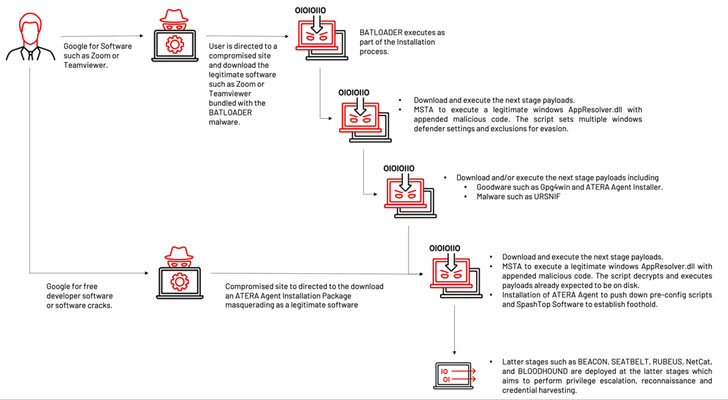

Le programme d’installation, tout en emballant le logiciel légitime, est également fourni avec la charge utile BATLOADER qui est exécutée pendant le processus d’installation. Le logiciel malveillant agit alors comme un tremplin pour mieux comprendre l’organisation ciblée en téléchargeant les exécutables de l’étape suivante qui propagent la chaîne d’infection à plusieurs étapes.

L’un de ces exécutables est une version falsifiée d’un composant interne de Microsoft Windows auquel est ajouté un VBScript malveillant. L’attaque utilise ensuite une technique appelée exécution de proxy binaire signé pour exécuter le fichier DLL à l’aide de l’utilitaire légitime « Mshta.exe ».

Cela se traduit par l’exécution du code VBScript, déclenchant efficacement la phase suivante de l’attaque dans laquelle des charges utiles supplémentaires telles que Atera Agent, Balise de frappe cobalt, et Ursnif sont livrés dans les étapes ultérieures pour aider à effectuer la reconnaissance à distance, l’escalade des privilèges et la collecte des informations d’identification.

De plus, signe que les opérateurs ont expérimenté différents stratagèmes, une variante alternative de la même campagne a livré le logiciel de gestion de télésurveillance Atera directement à la suite du compromis initial pour d’autres activités de post-exploitation.

Mandiant a également appelé les chevauchements des attaques avec celles des techniques adoptées par le gang de rançongiciels Conti, qui étaient médiatisé dans Août 2021. « À l’heure actuelle, en raison de la diffusion publique de ces informations, d’autres acteurs non affiliés peuvent reproduire les techniques pour leurs propres motivations et objectifs », ont déclaré les chercheurs.