Un groupe de cyber-espionnage russophone peu connu a été lié à une nouvelle campagne de surveillance à motivation politique ciblant des hauts fonctionnaires, des services de télécommunications et des infrastructures de service public au Tadjikistan.

L’ensemble d’intrusion, surnommé Punaise de papier par la société suisse de cybersécurité PRODAFT, a été attribuée à un acteur menaçant connu sous le nom de Poulpe nomade (alias DustSquad).

« Les types de machines compromises vont des ordinateurs individuels aux [operational technology] appareils », a déclaré PRODAFT dans un rapport technique approfondi partagé avec The Hacker News. « Ces cibles rendent l’opération « Paperbug » axée sur le renseignement.

Le motif ultime des attaques n’est pas clair à ce stade, mais la société de cybersécurité a évoqué la possibilité qu’il s’agisse de l’œuvre des forces de l’opposition dans le pays ou, alternativement, d’une mission de collecte de renseignements menée par la Russie ou la Chine.

Nomadic Octopus est apparu pour la première fois en octobre 2018 lorsque ESET et Kaspersky a détaillé une série d’attaques de phishing montées par l’acteur contre plusieurs pays d’Asie centrale. On estime que le groupe est actif depuis au moins 2014.

Les cyberoffensives ont impliqué l’utilisation de logiciels malveillants Android et Windows personnalisés pour frapper un mélange d’entités de grande valeur comme les gouvernements locaux, les missions diplomatiques et les blogueurs politiques, ce qui soulève la possibilité que l’acteur menaçant soit probablement impliqué dans des opérations de cybersurveillance.

Le malware Windows, surnommé Pieuvre et qui se faisait passer pour une version alternative de l’application de messagerie Telegram, est un outil basé sur Delphi qui permet à l’adversaire de surveiller les victimes, de siphonner des données sensibles et d’accéder par une porte dérobée à leurs systèmes via un panneau de commande et de contrôle (C2).

Une analyse ultérieure par Sécurité en décembre 2019 a mis en évidence les attaques du groupe de menace persistante avancée (APT) contre le ministère des Affaires étrangères de l’Ouzbékistan pour déployer Octopus.

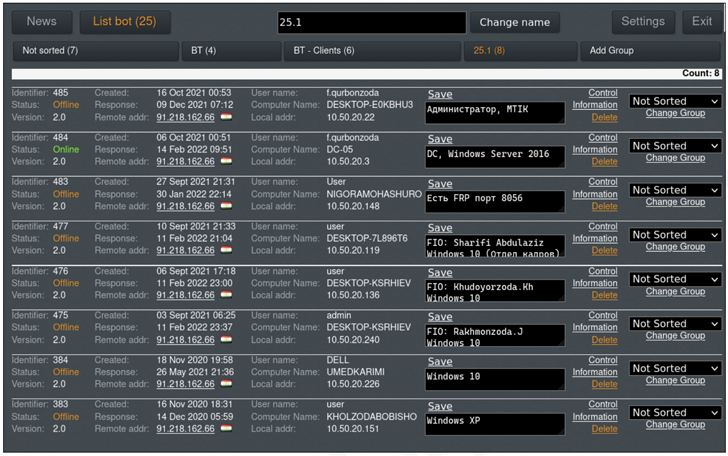

Les conclusions de PRODAFT sont le fruit de la découverte d’un environnement opérationnel géré par Nomadic Octopus depuis 2020, faisant de Paperbug la première campagne orchestrée par le groupe depuis Octopus.

Selon les données recueillies par l’entreprise, l’acteur menaçant a réussi à accéder au réseau d’une entreprise de télécommunications, avant de se déplacer latéralement vers plus d’une douzaine de cibles se concentrant sur les réseaux gouvernementaux, les cadres et les appareils OT présentant des vulnérabilités connues du public. On ne sait pas exactement comment et quand le réseau de télécommunication a été infiltré.

« L’opération PaperBug s’aligne sur la tendance commune d’attaquer les infrastructures gouvernementales d’Asie centrale qui sont récemment devenues plus importantes », a noté PRODAFT.

On pense que Nomadic Octopus fait preuve d’un certain niveau de coopération avec un autre acteur d’État-nation russe connu sous le nom de Sofacy (alias APT28, Fancy Bear, Forest Blizzard ou FROZENLAKE), basé sur victimologie chevauchements.

Les dernières attaques impliquaient en outre l’utilisation d’une variante d’Octopus dotée de fonctionnalités permettant de prendre des captures d’écran, d’exécuter des commandes à distance et de télécharger et de télécharger des fichiers vers et depuis l’hôte infecté vers un serveur distant. Un tel artefact a été téléchargé sur VirusTotal le 1er avril 2021.

Zero Trust + Deception : apprenez à déjouer les attaquants !

Découvrez comment Deception peut détecter les menaces avancées, arrêter les mouvements latéraux et améliorer votre stratégie Zero Trust. Rejoignez notre webinaire perspicace !

Un examen plus approfondi du serveur de commande et de contrôle (C2) révèle que le groupe a réussi à détourner un total de 499 systèmes au 27 janvier 2022, dont certains comprennent des appareils de réseau gouvernemental, des stations-service et une caisse enregistreuse.

Le groupe, cependant, ne semble pas posséder d’outils avancés ou être trop soucieux de couvrir ses traces sur les machines victimes malgré la nature à enjeux élevés des attaques.

« Alors qu’ils opèrent sur les machines compromises pour voler des informations, ils ont parfois provoqué par inadvertance des fenêtres contextuelles d’autorisation sur les ordinateurs des victimes, ce qui a suscité des soupçons de la part de la victime », a souligné la société. « Cependant, cela a été résolu car le groupe a nommé avec diligence les fichiers qu’ils transfèrent en tant que programmes bénins et discrets. »

La même tactique s’étend également à la dénomination de leurs outils malveillants, le groupe les camouflant en navigateurs Web populaires tels que Google Chrome, Mozilla Firefox et Yandex pour passer sous le radar.

Cela dit, les chaînes d’attaque Paperbug sont largement caractérisées par l’utilisation d’outils offensifs publics et de techniques génériques, agissant effectivement comme un « masque » pour le groupe et rendant l’attribution beaucoup plus difficile.

« Ce déséquilibre entre les compétences de l’opérateur et l’importance de la mission pourrait indiquer que les opérateurs ont été recrutés par une entité qui leur a fourni une liste de commandes à exécuter exactement sur chaque machine », a déclaré PRODAFT, ajoutant que « l’opérateur suit un liste de contrôle et est obligé de s’y tenir. »