Une campagne d’ingénierie sociale exploitant des leurres sur le thème du travail arme une faille d’exécution de code à distance vieille de plusieurs années dans Microsoft Office pour déployer des balises Cobalt Strike sur des hôtes compromis.

« La charge utile découverte est une version divulguée d’une balise Cobalt Strike », ont déclaré les chercheurs de Cisco Talos, Chetan Raghuprasad et Vanja Svajcer. a dit dans une nouvelle analyse publiée mercredi.

« La configuration de la balise contient des commandes pour effectuer une injection de processus ciblée de binaires arbitraires et a un domaine de haute réputation configuré, présentant la technique de redirection pour masquer le trafic de la balise. »

L’activité malveillante, découverte en août 2022, tente d’exploiter la vulnérabilité CVE-2017-0199un problème d’exécution de code à distance dans Microsoft Office, qui permet à un attaquant de prendre le contrôle d’un système affecté.

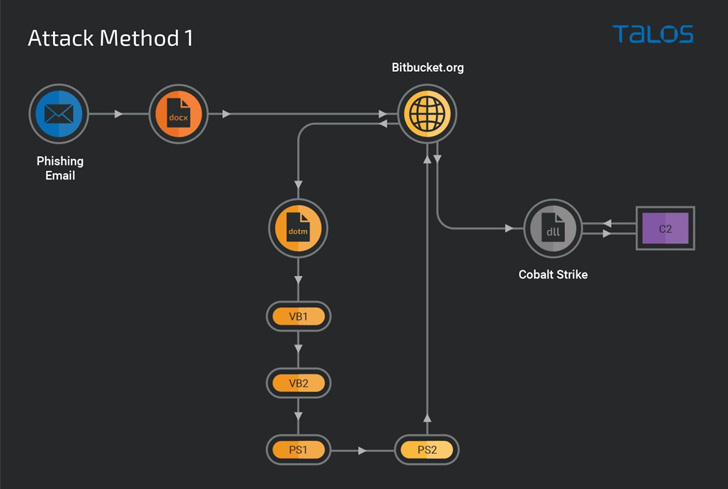

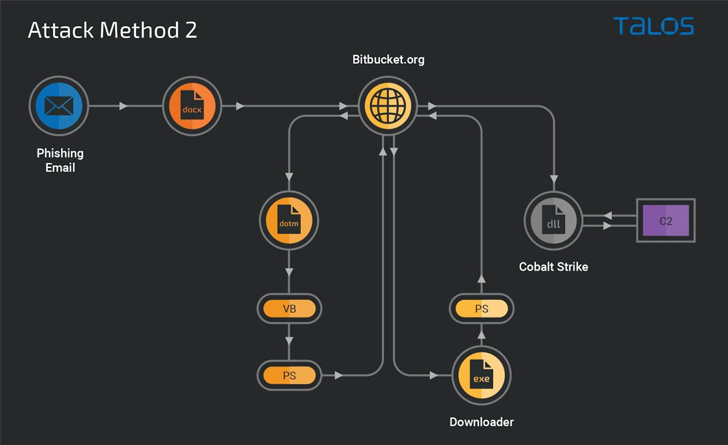

Le vecteur d’entrée de l’attaque est un e-mail de phishing contenant une pièce jointe Microsoft Word qui utilise des leurres sur le thème de l’emploi pour des rôles au sein du gouvernement américain et de la Public Service Association, un syndicat basé en Nouvelle-Zélande.

Les balises Cobalt Strike sont loin d’être les seuls échantillons de logiciels malveillants déployés, car Cisco Talos a déclaré avoir également observé l’utilisation des exécutables Redline Stealer et Amadey botnet comme charges utiles à l’autre bout de la chaîne d’attaque.

Qualifiant la méthodologie d’attaque de « hautement modulaire », la société de cybersécurité a déclaré que l’attaque se distingue également par son utilisation des référentiels Bitbucket pour héberger du contenu malveillant qui sert de point de départ au téléchargement d’un exécutable Windows responsable du déploiement de la balise DLL Cobalt Strike.

Dans une séquence d’attaque alternative, le référentiel Bitbucket fonctionne comme un conduit pour fournir des scripts de téléchargement VB et PowerShell obfusqués pour installer la balise hébergée sur un autre compte Bitbucket.

« Cette campagne est un exemple typique d’acteur malveillant utilisant la technique de génération et d’exécution de scripts malveillants dans la mémoire système de la victime », ont déclaré les chercheurs.

« Les organisations doivent être constamment vigilantes sur les balises Cobalt Strike et mettre en œuvre des capacités de défense en couches pour contrecarrer les tentatives de l’attaquant au début de la chaîne d’infection de l’attaque. »