Les fournisseurs de services de télécommunication au Moyen-Orient sont ciblés par un acteur menaçant auparavant sans papiers dans le cadre d’une campagne présumée liée à l’espionnage.

Les entreprises de cybersécurité SentinelOne et QGroup suivent le cluster d’activités sous le nom de travail en cours de l’ancien WIP26.

« WIP26 s’appuie fortement sur l’infrastructure de cloud public pour tenter d’échapper à la détection en donnant l’impression que le trafic malveillant est légitime », ont déclaré les chercheurs Aleksandar Milenkoski, Collin Farr et Joey Chen. a dit dans un rapport partagé avec The Hacker News.

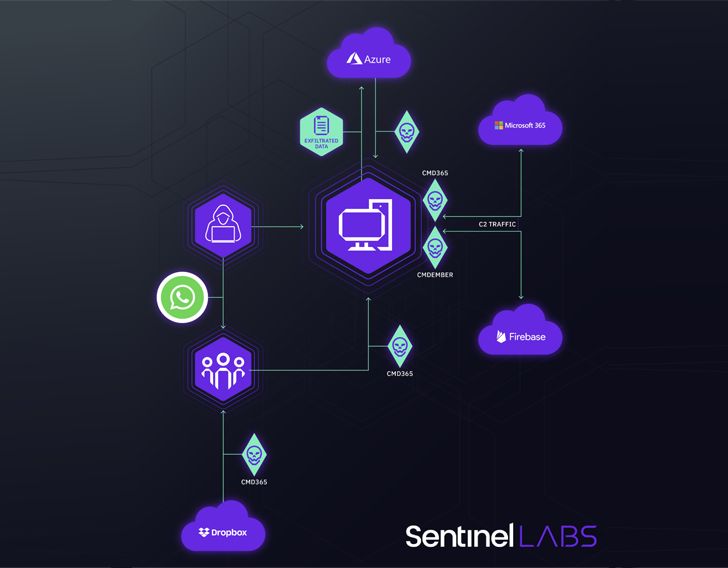

Cela inclut l’utilisation abusive de Microsoft 365 Mail, Azure, Google Firebase et Dropbox à des fins de diffusion de logiciels malveillants, d’exfiltration de données et de commande et de contrôle (C2).

Le vecteur d’intrusion initial utilisé dans les attaques implique un « ciblage de précision » des employés via des messages WhatsApp contenant des liens vers des liens Dropbox vers des fichiers d’archives supposés bénins.

Les fichiers, en réalité, hébergent un chargeur de logiciels malveillants dont la fonction principale est de déployer des portes dérobées personnalisées basées sur .NET telles que CMD365 ou CMDEmber qui exploitent Microsoft 365 Mail et Google Firebase pour C2.

« La fonctionnalité principale de CMD365 et CMDEmber est d’exécuter des commandes système fournies par l’attaquant à l’aide de l’interpréteur de commandes Windows », ont déclaré les chercheurs. « Cette capacité a été utilisée pour mener diverses activités, telles que la reconnaissance, l’élévation des privilèges, la mise en scène de logiciels malveillants supplémentaires et l’exfiltration de données. »

CMD365, pour sa part, fonctionne en analysant le dossier de la boîte de réception à la recherche d’e-mails spécifiques commençant par la ligne d’objet « entrée » pour extraire les commandes C2 à exécuter sur les hôtes infectés. CMDEmber, d’autre part, envoie et reçoit des données du serveur C2 en émettant des requêtes HTTP.

La transmission des données – qui comprennent les informations du navigateur Web privé des utilisateurs et des détails sur les hôtes de grande valeur dans le réseau de la victime – aux instances Azure contrôlées par l’acteur est orchestrée au moyen de commandes PowerShell.

L’abus des services cloud à des fins néfastes n’est pas inconnu, et la dernière campagne de WIP26 indique des tentatives continues de la part des acteurs de la menace pour échapper à la détection.

Ce n’est pas non plus la première fois que les fournisseurs de télécommunications du Moyen-Orient passent sous le radar des groupes d’espionnage. En décembre 2022, Bitdefender a divulgué les détails d’une opération baptisée Porte dérobéeDiplomatie visant une entreprise de télécommunications de la région pour siphonner des données précieuses.