Un nouveau logiciel malveillant de vol d’informations d’identification appelé Robot Zaraza est proposé à la vente sur Telegram tout en utilisant le service de messagerie populaire comme commande et contrôle (C2).

« Le bot Zaraza cible un grand nombre de navigateurs Web et est activement distribué sur une chaîne de piratage russe Telegram populaire auprès des acteurs de la menace », a déclaré la société de cybersécurité Uptycs. a dit dans un rapport publié la semaine dernière.

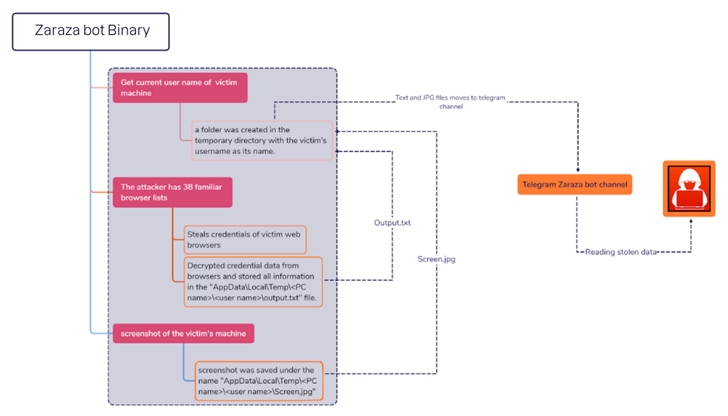

« Une fois que le logiciel malveillant infecte l’ordinateur d’une victime, il récupère les données sensibles et les envoie à un serveur Telegram où les attaquants peuvent y accéder immédiatement. »

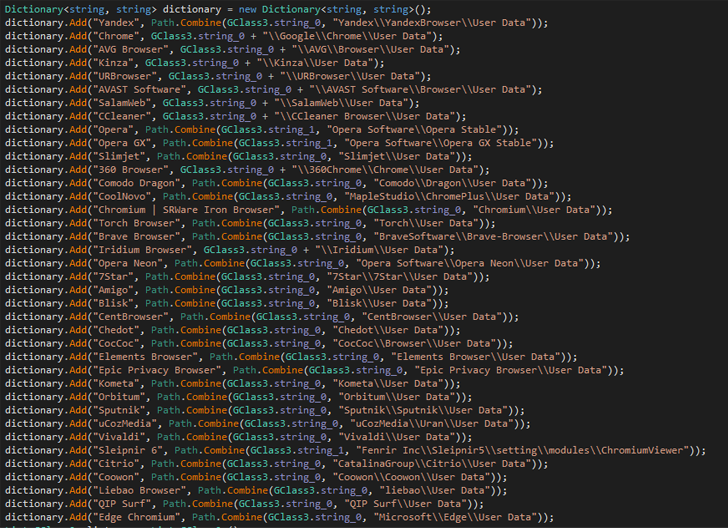

Fichier binaire 64 bits compilé à l’aide de C #, le bot Zaraza est conçu pour cibler jusqu’à 38 navigateurs Web différents, notamment Google Chrome, Microsoft Edge, Opera, AVG Browser, Brave, Vivaldi et Yandex. Il est également équipé pour capturer des captures d’écran de la fenêtre active.

Il s’agit du dernier exemple de logiciel malveillant capable de capturer les identifiants de connexion associés aux comptes bancaires en ligne, aux portefeuilles de crypto-monnaie, aux comptes de messagerie et à d’autres sites Web jugés utiles pour les opérateurs.

Les informations d’identification volées présentent un risque sérieux car elles permettent non seulement aux acteurs de la menace d’accéder sans autorisation aux comptes des victimes, mais également de mener des vols d’identité et des fraudes financières.

Les preuves recueillies par Uptycs indiquent que le bot Zaraza est proposé comme outil commercial à d’autres cybercriminels moyennant un abonnement. La manière dont le logiciel malveillant se propage n’est actuellement pas claire, mais les voleurs d’informations ont généralement utilisé plusieurs méthodes telles que la publicité malveillante et l’ingénierie sociale dans le passé.

Les résultats sont présentés par l’unité de réponse aux menaces (TRU) d’eSentire divulgué une campagne GuLoader (alias CloudEyE) ciblant le secteur financier via des e-mails de phishing en utilisant des leurres à thème fiscal pour fournir des voleurs d’informations et des chevaux de Troie d’accès à distance (RAT) comme Remcos RAT.

Maîtrisez l’art de la collecte de renseignements sur le dark web

Apprenez l’art d’extraire des informations sur les menaces du dark web – Rejoignez ce webinaire dirigé par des experts !

Le développement fait également suite à un pic de techniques de malvertising et d’empoisonnement des moteurs de recherche pour distribuer un nombre croissant de familles de logiciels malveillants en incitant les utilisateurs à la recherche d’applications légitimes à télécharger de faux installateurs contenant des charges utiles de voleur.

La société russe de cybersécurité Kaspersky, dans un nouvelle analysea révélé l’utilisation d’un logiciel piraté contenant des chevaux de Troie téléchargé depuis BitTorrent ou OneDrive pour déployer CueMiner, un téléchargeur basé sur .NET qui agit comme un conduit pour installer un mineur de crypto-monnaie connu sous le nom de SilentCryptoMiner.

Pour atténuer les risques liés aux logiciels malveillants voleurs, il est recommandé aux utilisateurs d’activer l’authentification à deux facteurs (2FA) et d’appliquer les mises à jour des logiciels et des systèmes d’exploitation au fur et à mesure de leur disponibilité.