Une nouvelle boîte à outils de phishing en tant que service (PhaaS) baptisée EvilProxy est annoncée dans le milieu criminel comme un moyen pour les acteurs de la menace de contourner les protections d’authentification à deux facteurs (2FA) utilisées contre les services en ligne.

« Les acteurs d’EvilProxy utilisent des méthodes de proxy inverse et d’injection de cookies pour contourner l’authentification 2FA – en proximant la session de la victime », ont déclaré des chercheurs de Resecurity. a dit dans un article du lundi.

La plate-forme génère des liens de phishing qui ne sont rien d’autre que des pages clonées conçues pour compromettre les comptes d’utilisateurs associés à Apple iCloud, Facebook, GoDaddy, GitHub, Google, Dropbox, Instagram, Microsoft, NPM, PyPI, RubyGems, Twitter, Yahoo et Yandex, entre autres. .

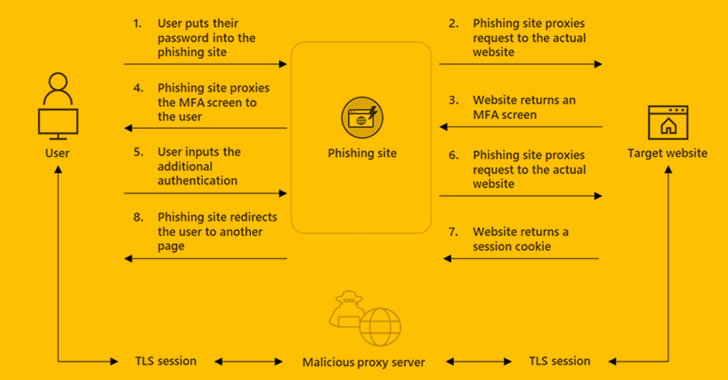

EvilProxy est similaire aux attaques Adversary-in-the-middle (AiTM) en ce sens que les utilisateurs interagissent avec un serveur proxy malveillant qui agit comme un intermédiaire pour le site Web cible, récoltant secrètement les informations d’identification et les codes d’accès 2FA saisis dans les pages de connexion.

Il est proposé sur la base d’un abonnement par service pour une période de 10, 20 ou 31 jours, avec le kit disponible pour 400 $ par mois et accessible via le réseau d’anonymat TOR après que le paiement a été organisé manuellement avec un opérateur sur Telegram. Les attaques contre les comptes Google, en revanche, coûtent jusqu’à 600 $ par mois.

« Après l’activation, l’opérateur sera invité à fournir des informations d’identification SSH pour déployer davantage un conteneur Docker et un ensemble de scripts », a déclaré Resecurity, ajoutant que la technique reflète celle d’un autre service PhaaS appelé Frappé qui a été révélé plus tôt cette année.

Alors que la vente d’EvilProxy à des clients potentiels est soumise à l’approbation des acteurs, il va sans dire que le service offre une « solution rentable et évolutive » pour mener des attaques d’ingénierie sociale.

Le développement est en outre une indication que les adversaires améliorent leur arsenal d’attaques pour orchestrer des campagnes de phishing sophistiquées ciblant les utilisateurs d’une manière qui peut vaincre les mesures de sécurité existantes.

Pour ajouter aux préoccupations, le ciblage de référentiels de codes et de packages accessibles au public tels que GitHub, NPM, PyPI et RubyGems suggère que les opérateurs visent également à faciliter les attaques de la chaîne d’approvisionnement via de telles opérations.

Obtenir un accès non autorisé aux comptes et injecter du code malveillant dans des projets largement utilisés par des développeurs de confiance peut être une mine d’or pour les acteurs de la menace, élargissant considérablement l’impact des campagnes.

« Il est fort probable que les acteurs visent à cibler les développeurs de logiciels et les ingénieurs informatiques pour accéder à leurs référentiels dans le but final de pirater des cibles » en aval « », ont déclaré les chercheurs.