Un rootkit jusque-là inconnu a été trouvé en train de viser Integrated Lights-Out de Hewlett-Packard Enterprise (iLO) technologie de gestion de serveur pour effectuer des attaques dans la nature qui altèrent les modules du micrologiciel et effacent complètement les données des systèmes infectés.

La découverte, qui est la première instance de malware dans le monde réel dans le micrologiciel iLO, a été documentée par la société iranienne de cybersécurité Amnpardaz cette semaine.

« Il existe de nombreux aspects d’iLO qui en font une utopie idéale pour les logiciels malveillants et les groupes APT : des privilèges extrêmement élevés (au-dessus de tout niveau d’accès dans le système d’exploitation), un accès de très bas niveau au matériel, totalement hors de vue des les administrateurs et les outils de sécurité, le manque général de connaissances et d’outils pour inspecter iLO et/ou le protéger, la persistance qu’il offre pour que le malware reste même après un changement de système d’exploitation, et en particulier étant toujours en cours d’exécution et ne jamais s’arrêter, » les chercheurs mentionné.

Outre la gestion des serveurs, le fait que les modules iLO aient un large accès à tous les micrologiciels, matériels, logiciels et systèmes d’exploitation (OS) installés sur les serveurs en font un candidat idéal pour pénétrer dans les organisations utilisant des serveurs HP, tout en permettant au malware de maintenir la persistance après les redémarrages et survivre aux réinstallations du système d’exploitation. Cependant, le mode opératoire exact utilisé pour infiltrer l’infrastructure réseau et déployer l’essuie-glace reste encore inconnu.

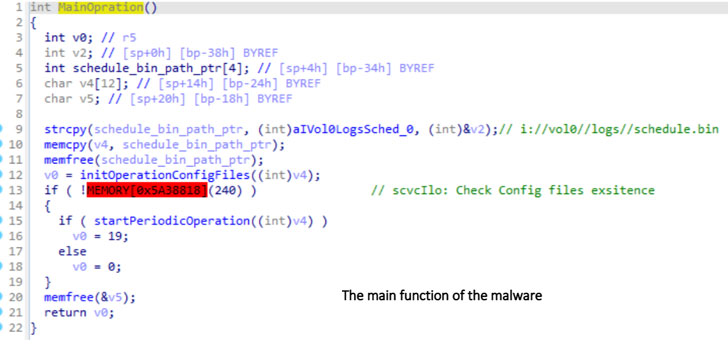

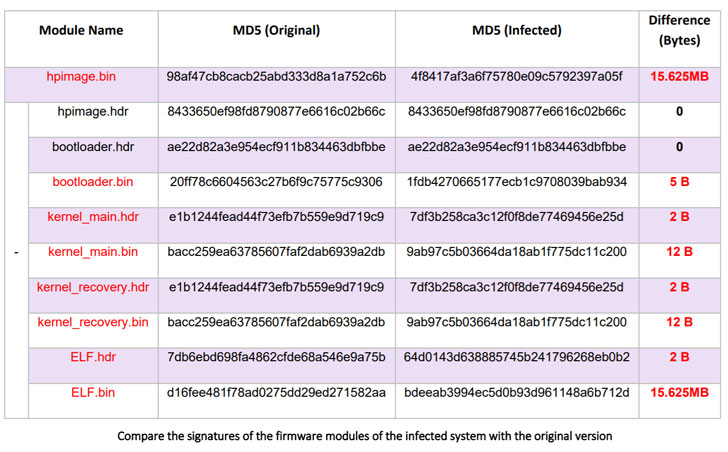

Doublé iLOBleed, le rootkit est utilisé dans des attaques depuis 2020 dans le but de manipuler un certain nombre de modules de firmware d’origine afin d’obstruer furtivement les mises à jour du firmware. Plus précisément, les modifications apportées à la routine du micrologiciel simulent le processus de mise à niveau du micrologiciel – en affichant prétendument la bonne version du micrologiciel et en ajoutant les journaux pertinents – alors qu’en réalité aucune mise à jour n’est effectuée.

« Cela montre à lui seul que le but de ce malware est d’être un rootkit avec une furtivité maximale et de se cacher de toutes les inspections de sécurité », ont déclaré les chercheurs. « Un malware qui, en se cachant dans l’une des ressources de traitement les plus puissantes (qui est toujours active), est capable d’exécuter toutes les commandes reçues d’un attaquant, sans jamais être détecté. »

Bien que l’adversaire reste non identifié, Amnpardaz a décrit le rootkit comme étant probablement le travail d’une menace persistante avancée (APT), une désignation d’un État-nation ou d’un groupe parrainé par l’État qui utilise des techniques de piratage continues, clandestines et sophistiquées pour obtenir un accès non autorisé à un système et rester à l’intérieur pendant une période prolongée sans attirer l’attention.

Au contraire, le développement met une fois de plus la sécurité du micrologiciel au premier plan, nécessitant que les mises à jour du micrologiciel fournies par le fabricant soient rapidement appliquées pour atténuer les risques potentiels, les réseaux iLO soient segmentés des réseaux d’exploitation et que le micrologiciel soit périodiquement surveillé pour détecter tout signe d’infection. .

« Un autre point important est qu’il existe des méthodes pour accéder et infecter iLO à la fois via le réseau et via le système d’exploitation hôte », ont noté les chercheurs. « Cela signifie que même si le câble réseau iLO est complètement déconnecté, il existe toujours un risque d’infection par le logiciel malveillant. Il est intéressant de noter qu’il n’y a aucun moyen de désactiver ou de désactiver complètement iLO au cas où il ne serait pas nécessaire. »