Les chercheurs ont révélé ce qu’ils disent être la toute première souche de ransomware basée sur Python spécialement conçue pour cibler les ordinateurs portables Jupyter exposés, une plate-forme informatique interactive basée sur le Web qui permet d’éditer et d’exécuter des programmes via un navigateur.

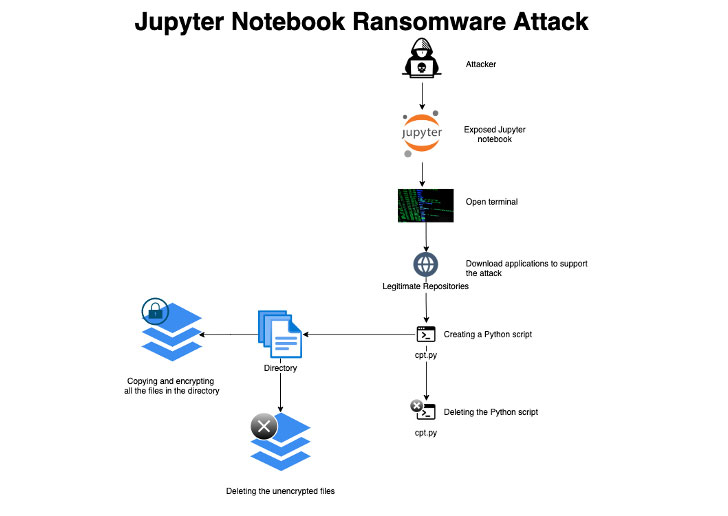

« Les attaquants ont obtenu un accès initial via des environnements mal configurés, puis ont exécuté un script de ransomware qui crypte chaque fichier sur un chemin donné sur le serveur et se supprime après l’exécution pour dissimuler l’attaque », a déclaré Assaf Morag, analyste de données chez Aqua Security. mentionné dans un rapport.

Le nouvel échantillon de ransomware, que la société de sécurité cloud a détecté après avoir été piégé dans l’un de ses serveurs de pot de miel, aurait été exécuté après que l’adversaire anonyme a eu accès au serveur et téléchargé les outils nécessaires pour effectuer le processus de cryptage en ouverture d’un terminal.

Aqua Security a qualifié l’attaque de « simple et directe », contrairement à d’autres schémas traditionnels de ransomware en tant que service (RaaS), ajoutant qu’aucune note de rançon n’a été présentée sur le système, ce qui soulève la possibilité que l’acteur de la menace ait pu expérimenter avec le modus operandi, ou que le pot de miel a expiré avant qu’il ne puisse être terminé.

L’identité de l’attaquant reste incertaine, bien que les preuves découvertes lors de l’analyse de l’incident indiquent un acteur d’origine russe, citant des similitudes avec les précédentes attaques de cryptominage visant les ordinateurs portables Jupyter.

« Étant donné que les notebooks Jupyter sont utilisés pour analyser les données et créer des modèles de données, cette attaque peut entraîner des dommages importants pour les organisations si ces environnements ne sont pas correctement sauvegardés », a déclaré Morag.