Une nouvelle campagne de rançongiciels a ciblé les secteurs du transport et de la logistique en Ukraine et en Pologne le 11 octobre avec une charge utile auparavant inconnue baptisée Prestige.

« L’activité partage la victimologie avec l’activité récente alignée sur l’État russe, en particulier sur les zones géographiques et les pays touchés, et chevauche les précédentes victimes du malware FoxBlade (également connu sous le nom de HermeticWiper) », le Microsoft Threat Intelligence Center (MSTIC) a dit.

Le géant de la technologie a fait remarquer que les intrusions se sont produites à moins d’une heure d’intervalle pour toutes les victimes, attribuant les infections à un cluster sans nom appelé DEV-0960. Il n’a pas révélé l’ampleur des attaques, mais a déclaré qu’il notifiait tous les clients concernés.

On pense également que la campagne est distincte d’autres attaques destructrices récentes qui ont impliqué l’utilisation de HermeticWiper et CaddyWiper, ce dernier étant lancé par un chargeur de logiciels malveillants appelé ArguePatch (alias AprilAxe).

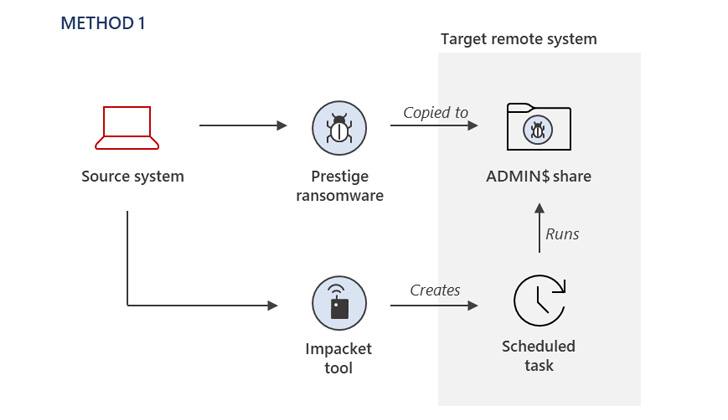

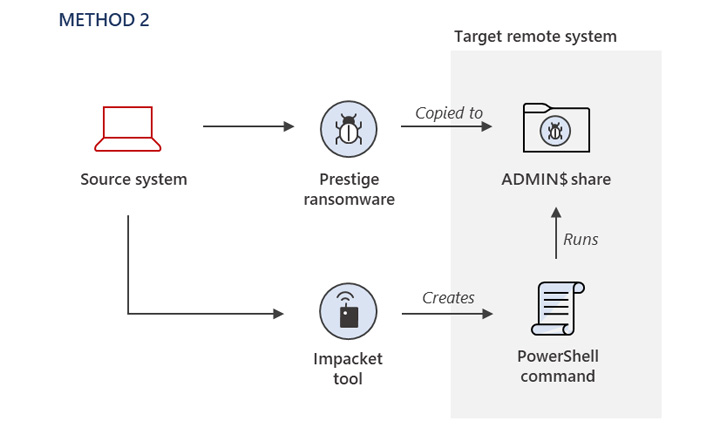

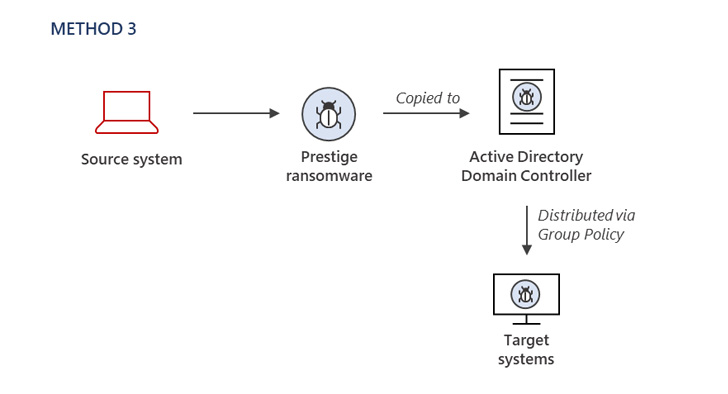

La méthode d’accès initial reste inconnue, Microsoft notant que l’acteur de la menace avait déjà obtenu un accès privilégié à l’environnement compromis pour déployer le ransomware en utilisant trois méthodes différentes.

Dans un développement connexe, Fortinet FortiGuard Labs a dévoilé un chaîne d’attaque à plusieurs niveaux qui exploite un document Microsoft Excel militarisé, qui se fait passer pour une feuille de calcul pour générer des salaires pour le personnel militaire ukrainien afin de supprimer Cobalt Strike Beacon.

« Le paysage des menaces en Ukraine continue d’évoluer, et les essuie-glaces et les attaques destructrices ont été un thème constant », a noté Redmond. « Les attaques de ransomware et d’essuie-glace reposent sur bon nombre des mêmes faiblesses de sécurité pour réussir. »

Les découvertes surviennent au milieu d’une explosion de souches de rançongiciels relativement nouvelles qui gagnent du terrain dans le paysage des menaces, y compris celle de Bisamware, Chili Casier, Royalet Cartel des rançonsau cours des derniers mois.

Ransom Cartel, qui a fait surface à la mi-décembre 2021, se distingue également par le partage de chevauchements techniques avec le ransomware REvil, qui a fermé ses portes en octobre 2021 à la suite d’un immense contrôle des forces de l’ordre sur ses opérations après une série d’attaques très médiatisées contre JBS et Kaseya.

On soupçonne que « les opérateurs de Ransom Cartel avaient accès aux versions antérieures du code source du ransomware REvil », Palo Alto Networks Unit 42 observé le 14 octobre, déclarant qu ‘ »il y avait une relation entre les groupes à un moment donné, même si elle n’était peut-être pas récente ».

REvil, au début de janvier, a subi un nouveau revers lorsque les autorités russes ont arrêté plusieurs membres, mais il y a des indications que le cartel notoire de la cybercriminalité pourrait avoir organisé un retour sous une forme ou une autre.

La firme de cybersécurité Trellix, fin septembre, a également révélé comment une « source interne mécontente » du groupe a partagé des détails sur les tactiques, techniques et procédures (TTP) de l’adversaire, donnant un aperçu crucial des « relations et du fonctionnement interne de REvil et de ses membres ».

Ce n’est pas seulement REvil qui est de retour sur le radar des ransomwares. HP Wolf Security la semaine dernière a dit il a isolé un Campagne Magniber qui a été trouvé ciblant les utilisateurs à domicile de Windows avec de fausses mises à jour de sécurité qui utilisent un fichier JavaScript pour faire proliférer le logiciel malveillant de cryptage de fichiers.

« Les attaquants ont utilisé des techniques intelligentes pour échapper aux mécanismes de protection et de détection », a souligné l’analyste des logiciels malveillants Patrick Schläpfer. « La majeure partie de la chaîne d’infection est » sans fichier « , ce qui signifie que le malware ne réside que dans la mémoire, ce qui réduit les chances qu’il soit détecté. »