Les chercheurs en sécurité ont découvert neuf vulnérabilités affectant quatre piles TCP / IP affectant plus de 100 millions d’appareils grand public et d’entreprise qui pourraient être exploités par un attaquant pour prendre le contrôle d’un système vulnérable.

Surnommé « NOM: WRECK« par Forescout et JSOF, les failles sont les dernières d’une série d’études entreprises dans le cadre d’une initiative appelée Project Memoria pour étudier la sécurité des piles TCP / IP largement utilisées qui sont incorporées par divers fournisseurs dans leur micrologiciel pour offrir Internet et réseau fonctionnalités de connectivité.

« Ces vulnérabilités sont liées aux implémentations DNS (Domain Name System), provoquant soit un déni de service (DoS), soit une exécution de code à distance (RCE), permettant aux attaquants de mettre les appareils cibles hors ligne ou d’en prendre le contrôle », ont déclaré les chercheurs.

Le nom vient du fait que l’analyse des noms de domaine peut casser (c’est-à-dire «détruire») les implémentations DNS dans les piles TCP / IP, ajoutant à une récente augmentation des vulnérabilités telles que SigRed, SAD DNS et DNSpooq qui exploitent le «répertoire de Internet « comme vecteur d’attaque.

Ils marquent également la cinquième fois que des faiblesses de sécurité ont été identifiées dans les piles de protocoles qui sous-tendent des millions d’appareils connectés à Internet –

Plus précisément, les dernières recherches offrent un examen plus approfondi de la « compression de message« schéma utilisé dans le protocole DNS qui » élimine la répétition des noms de domaine dans un message « dans le but de réduire la taille des messages, découvrant de multiples failles dans FreeBSD (12.1), IPnet (VxWorks 6.6), Nucleus NET (4.3), et les piles NetX (6.0.1).

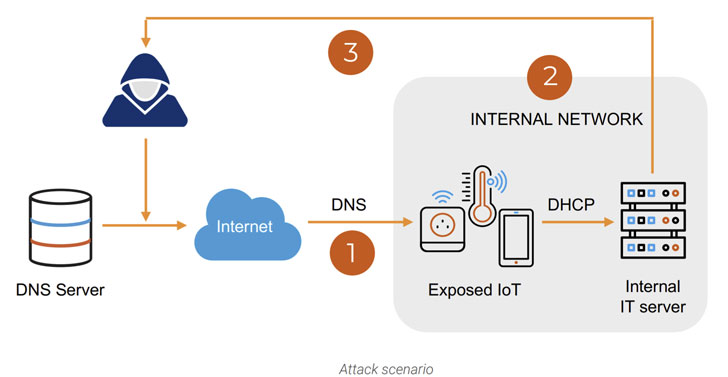

Dans un scénario d’attaque plausible dans le monde réel, les adversaires peuvent exploiter ces failles pour se frayer un chemin dans le réseau d’une organisation via un appareil connecté à Internet qui émet des requêtes DNS à un serveur et exfiltre des informations sensibles, ou même les utilise comme tremplin pour saboter. équipement critique.

À l’exception d’IPnet, FreeBSD, Nucleus NET, et NetX ont tous les correctifs publiés, ce qui oblige les fournisseurs de périphériques utilisant des versions vulnérables du logiciel à envoyer un micrologiciel mis à jour à leurs clients.

Mais comme pour les failles précédentes, il y a plusieurs obstacles à l’application des correctifs, avec le manque d’informations concernant la pile TCP / IP qui s’exécute sur un périphérique, la difficulté à fournir des correctifs car les périphériques ne sont pas gérés de manière centralisée, ou ils ne peuvent pas être mis hors ligne en raison de leur rôle central dans les processus critiques tels que les systèmes de contrôle de santé et industriels.

En d’autres termes, outre l’effort requis pour identifier tous les périphériques vulnérables, cela peut prendre un temps considérable avant que les correctifs de sécurité ne parviennent du fournisseur de pile au micrologiciel du périphérique.

Pire encore, dans certains cas, il peut ne jamais être possible d’imposer un correctif, ce qui fait que de nombreux appareils concernés resteront très probablement exposés aux attaques pendant des années ou jusqu’à leur mise hors service.

Bien qu’une solution rapide puisse ne pas être en vue, le point positif dans les résultats est qu’il existe des atténuations qui facilitent la détection des tentatives de tirer parti de ces failles. Pour commencer, Forescout a publié un script open-source pour détecter les périphériques exécutant les piles concernées. En outre, les chercheurs recommandent également d’appliquer des contrôles de segmentation du réseau jusqu’à ce que les correctifs soient en place et de surveiller tout le trafic réseau à la recherche de paquets malveillants qui tentent d’exploiter les failles ciblant les clients DNS, mDNS et DHCP.

L’étude devrait également être présentée au Black Hat Asie 2021 conférence le 6 mai 2021.

« NAME: WRECK est un cas où de mauvaises implémentations d’une partie spécifique d’un RFC peuvent avoir des conséquences désastreuses qui se propagent à travers différentes parties d’une pile TCP / IP, puis différents produits utilisant cette pile », ont déclaré les chercheurs.

« Il est également intéressant de noter que le simple fait de ne pas mettre en œuvre la prise en charge de la compression (comme on le voit par exemple dans lwIP) constitue une atténuation efficace contre ce type de vulnérabilité. Étant donné que l’économie de bande passante associée à ce type de compression n’a pratiquement aucun sens dans un monde de connectivité rapide, nous pensons que la prise en charge de la compression des messages DNS pose actuellement plus de problèmes qu’elle n’en résout. »