Une nouvelle porte dérobée multiplateforme appelée « SysJoker » a été observé ciblant des machines exécutant les systèmes d’exploitation Windows, Linux et macOS dans le cadre d’une campagne d’espionnage en cours qui aurait été lancée au cours du second semestre 2021.

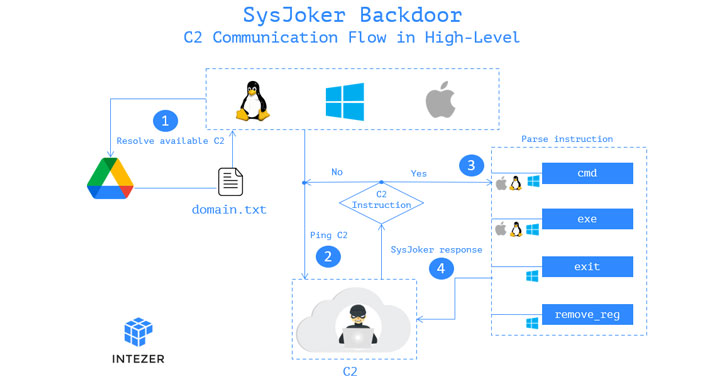

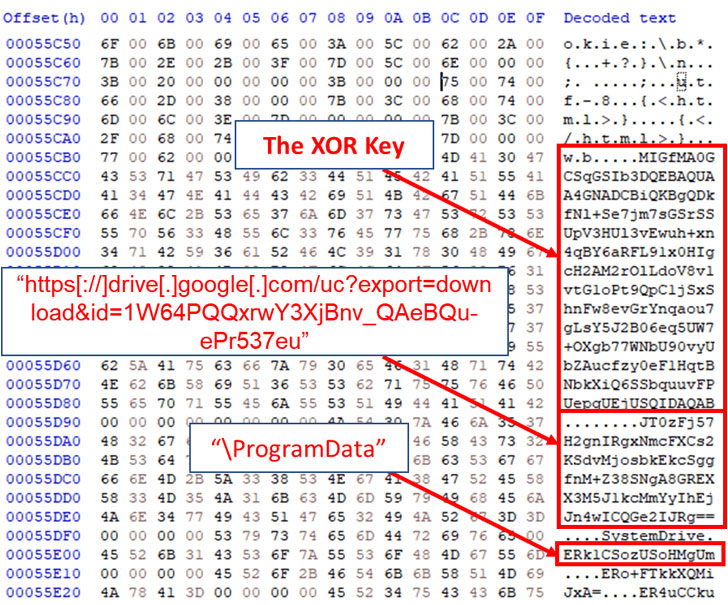

« SysJoker se fait passer pour une mise à jour du système et génère son [command-and-control server] en décodant une chaîne récupérée à partir d’un fichier texte hébergé sur Google Drive », les chercheurs d’Intezer Avigayil Mechtinger, Ryan Robinson et Nicole Fishbein c’est noté dans un article technique publiant leurs conclusions. « Sur la base de la victimologie et du comportement des logiciels malveillants, nous estimons que SysJoker recherche des cibles spécifiques. »

La société de cybersécurité israélienne, attribuant le travail à un acteur de menace avancé, a déclaré avoir découvert pour la première fois des preuves de l’implant en décembre 2021 lors d’une attaque active contre un serveur Web basé sur Linux appartenant à un établissement d’enseignement anonyme.

Un malware basé sur C++, SysJoker est livré via un fichier compte-gouttes à partir d’un serveur distant qui, lors de l’exécution, est conçu pour collecter des informations sur l’hôte compromis, telles que l’adresse MAC, le nom d’utilisateur, le numéro de série du support physique et l’adresse IP, tous dont sont codés et retransmis au serveur.

De plus, les connexions au serveur contrôlé par l’attaquant sont établies en extrayant l’URL du domaine à partir d’un lien Google Drive codé en dur qui héberge un fichier texte (« domain.txt »), permettant au serveur de relayer les instructions vers la machine qui permettent au malware pour exécuter des commandes et des exécutables arbitraires, après quoi les résultats sont renvoyés.

« Le fait que le code a été écrit à partir de zéro et n’a jamais été vu auparavant dans d’autres attaques [and] nous n’avons pas été témoins d’une deuxième étape ou d’une commande envoyée par l’attaquant […] suggère que l’attaque est spécifique, ce qui convient généralement à un acteur avancé », ont déclaré les chercheurs.