Un nouveau malware Linux furtif appelé Shikitéga a été découvert en adoptant une chaîne d’infection en plusieurs étapes pour compromettre les terminaux et les appareils IoT et déposer des charges utiles supplémentaires.

« Un attaquant peut prendre le contrôle total du système, en plus du mineur de crypto-monnaie qui sera exécuté et configuré pour persister », AT&T Alien Labs a dit dans un nouveau rapport publié mardi.

Les résultats s’ajoutent à une liste croissante de logiciels malveillants Linux qui ont été trouvés dans la nature ces derniers mois, notamment BPFDoor, Symbiote, Syslogk, OrBit et Lightning Framework.

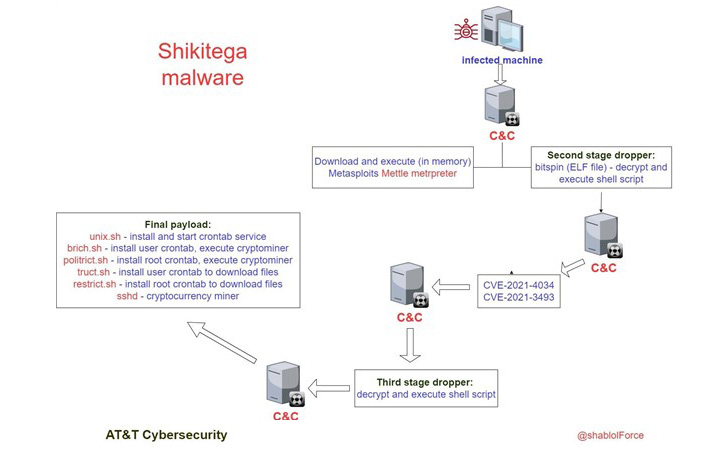

Une fois déployée sur un hôte ciblé, la chaîne d’attaque télécharge et exécute le « Courage » meterpreter pour maximiser le contrôle, exploite les vulnérabilités pour élever ses privilèges, ajoute de la persistance sur l’hôte via crontab et lance finalement un mineur de crypto-monnaie sur les appareils infectés.

La méthode exacte par laquelle le compromis initial est atteint reste inconnue à ce jour, mais ce qui rend Shikitega évasif, c’est sa capacité à télécharger les charges utiles de la prochaine étape à partir d’un serveur de commande et de contrôle (C2) et à les exécuter directement en mémoire.

L’élévation des privilèges est obtenue en exploitant CVE-2021-4034 (alias PwnKit) et CVE-2021-3493permettant à l’adversaire d’abuser des autorisations élevées pour récupérer et exécuter les scripts shell de l’étape finale avec les privilèges root pour établir la persistance et déployer le crypto-mineur Monero.

Dans une nouvelle tentative de voler sous le radar, les opérateurs de logiciels malveillants utilisent un « Shikata ga naï » encodeur polymorphe pour le rendre plus difficile à détecter par les moteurs antivirus et abuser des services cloud légitimes pour les fonctions C2.

« Les acteurs de la menace continuent de rechercher des moyens de diffuser des logiciels malveillants de nouvelles manières pour rester sous le radar et éviter la détection », a déclaré Ofer Caspi, chercheur chez AT&T Alien Labs.

« Le malware Shiketega est livré de manière sophistiquée, il utilise un encodeur polymorphe et il délivre progressivement sa charge utile où chaque étape ne révèle qu’une partie de la charge utile totale. »