Les chercheurs ont dévoilé mardi un nouveau malware qui utilise diverses astuces pour rester sous le radar et échapper à la détection, tout en étant capable d’exécuter furtivement des commandes arbitraires sur des systèmes infectés.

Appelé « Pingback », le logiciel malveillant Windows exploite Internet Control Message Protocol (ICMP) tunneling pour les communications secrètes de bot, permettant à l’adversaire d’utiliser les paquets ICMP pour superposer le code d’attaque, selon un Analyse publié aujourd’hui par Trustwave.

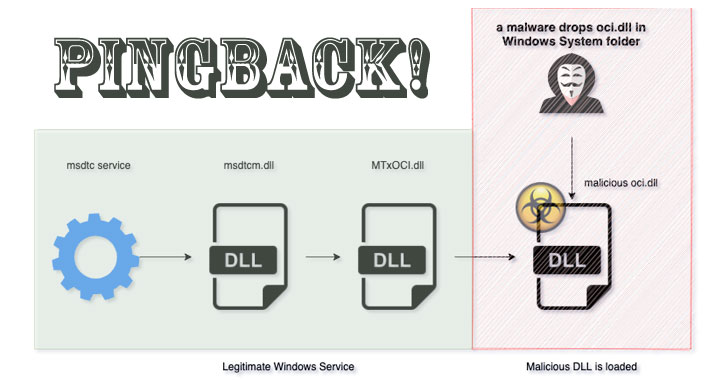

Pingback (« oci.dll« ) y parvient en se chargeant via un service légitime appelé MSDTC (Microsoft Distributed Transaction Coordinator) – un composant responsable de la gestion des opérations de base de données réparties sur plusieurs machines – en tirant parti d’une méthode appelée Détournement de l’ordre de recherche de DLL, qui implique l’utilisation d’une application authentique pour précharger un fichier DLL malveillant.

Nommer le logiciel malveillant comme l’un des plugins requis pour la prise en charge Oracle ODBC L’interface dans MSDTC est la clé de l’attaque, ont noté les chercheurs. Alors que MSDTC n’est pas configuré pour s’exécuter automatiquement au démarrage, un VirusTotal échantillon soumis en juillet 2020 a été trouvé pour installer le fichier DLL dans le répertoire système Windows et démarrer le service MSDTC pour obtenir la persistance, ce qui soulève la possibilité qu’un exécutable distinct soit crucial pour installer le logiciel malveillant.

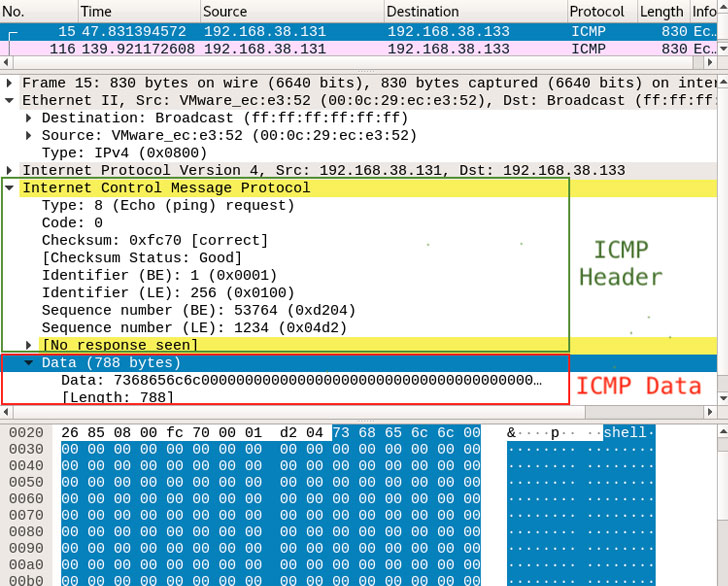

Une fois l’exécution réussie, Pingback utilise le protocole ICMP pour sa communication principale. ICMP est un protocole de couche réseau principalement utilisé pour envoyer des messages d’erreur et des informations opérationnelles, par exemple une alerte de panne lorsqu’un autre hôte devient inaccessible.

Plus précisément, Pingback tire parti d’une demande d’écho (type de message ICMP 8), les numéros de séquence de message 1234, 1235 et 1236 indiquant le type d’informations contenues dans le paquet – 1234 étant une commande ou des données, et 1235 et 1236 étant le accusé de réception des données à l’autre extrémité. Certaines des commandes prises en charge par le logiciel malveillant incluent la possibilité d’exécuter des commandes shell arbitraires, de télécharger et de télécharger des fichiers depuis et vers l’hôte de l’attaquant, et d’exécuter des commandes malveillantes sur la machine infectée.

Une enquête sur la voie d’intrusion initiale du malware est en cours.

« Le tunneling ICMP n’est pas nouveau, mais cet échantillon particulier a piqué notre intérêt en tant qu’exemple réel de malware utilisant cette technique pour échapper à la détection », ont déclaré les chercheurs. « ICMP est utile pour les diagnostics et les performances des connexions IP, [but] il peut également être utilisé à mauvais escient par des acteurs malveillants pour analyser et cartographier l’environnement réseau d’une cible. Bien que nous ne suggérons pas que ICMP devrait être désactivé, nous suggérons de mettre en place une surveillance pour aider à détecter de telles communications secrètes sur ICMP. «