Le groupe de menaces suivi comme REF2924 a été observé en train de déployer des logiciels malveillants inédits dans ses attaques visant des entités en Asie du Sud et du Sud-Est.

Le malware, surnommé NAPLISTENER par Elastic Security Labs, est un écouteur HTTP programmé en C# et conçu pour échapper aux « formes de détection basées sur le réseau ».

REF2924 est le surnom attribué à un groupe d’activités lié à des attaques contre une entité en Afghanistan ainsi qu’au bureau des affaires étrangères d’un membre de l’ASEAN en 2022.

Le mode opératoire de l’acteur de la menace suggère des chevauchements avec un autre groupe de piratage surnommé ChamelGang, qui a été documenté par la société russe de cybersécurité Positive Technologies en octobre 2021.

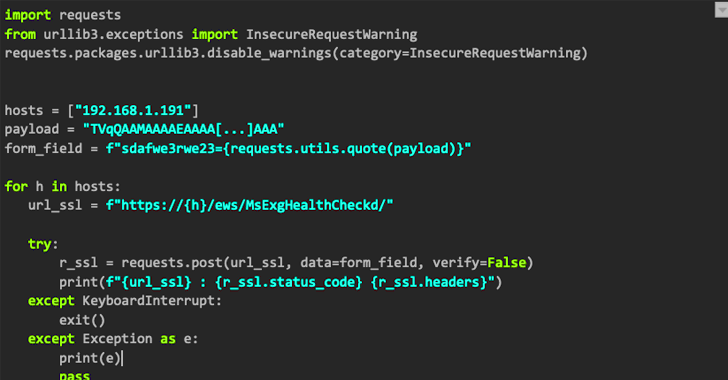

Les attaques orchestrées par le groupe auraient exploité des serveurs Microsoft Exchange exposés à Internet pour déployer des portes dérobées tels que DOORME, SIESTAGRAPH et ShadowPad.

DOORME, un module de porte dérobée des services d’information Internet (IIS), fournit un accès à distance à un réseau contesté et exécute des logiciels malveillants et des outils supplémentaires.

SIESTAGRAPH utilise Microsoft API graphique pour la commande et le contrôle via Outlook et OneDrive, et est livré avec des capacités pour exécuter des commandes arbitraires via l’invite de commande, télécharger et télécharger des fichiers vers et depuis OneDrive, et prendre des captures d’écran.

ShadowPad est une porte dérobée modulaire vendue en privé et un successeur de PlugXpermettant aux pirates de maintenir un accès permanent aux ordinateurs compromis et d’exécuter des commandes shell et des charges utiles de suivi.

L’utilisation de ShadowPad est remarquable car elle indique un lien potentiel avec des groupes de piratage basés en Chine, qui sont connus pour utiliser le logiciel malveillant dans diverses campagnes au fil des ans.

NAPLISTENER (« wmdtc.exe »), qui se fait passer pour un service légitime Microsoft Distributed Transaction Coordinator (« msdtc.exe ») dans une tentative de voler sous le radar et d’établir un accès persistant, s’ajoute à cette liste d’arsenal de logiciels malveillants en expansion utilisés par REF2924.

Découvrez les dangers cachés des applications SaaS tierces

Êtes-vous conscient des risques associés à l’accès d’applications tierces aux applications SaaS de votre entreprise ? Rejoignez notre webinaire pour en savoir plus sur les types d’autorisations accordées et sur la façon de minimiser les risques.

« NAPLISTENER crée un écouteur de requête HTTP qui peut traiter les requêtes entrantes d’Internet, lit toutes les données soumises, les décode à partir du format Base64 et les exécute en mémoire », a déclaré le chercheur en sécurité Remco Sprooten.

L’analyse du code suggère que l’acteur de la menace emprunte ou réutilise le code de projets open source hébergés sur GitHub pour développer ses propres outils, signe que REF2924 pourrait activement perfectionner une série de cyber-armes.

Les découvertes surviennent également alors qu’une organisation vietnamienne a été ciblée fin décembre 2022 par une porte dérobée Windows jusque-là inconnue, nommée PIPÉDANCE pour faciliter les activités post-compromis et de mouvement latéral, y compris Cobalt Strike.