Les faiblesses des portails de commerce électronique sont exploitées pour déployer une porte dérobée Linux ainsi qu’un écumeur de carte de crédit capable de voler des informations de paiement sur des sites Web compromis.

« L’attaquant a commencé avec des sondes d’attaque de commerce électronique automatisées, testant des dizaines de faiblesses dans les plates-formes de magasins en ligne courantes », a déclaré des chercheurs de Sansec Threat Research. mentionné dans une analyse. « Après un jour et demi, l’attaquant a trouvé une vulnérabilité de téléchargement de fichier dans l’un des plugins du magasin. » Le nom du fournisseur concerné n’a pas été révélé.

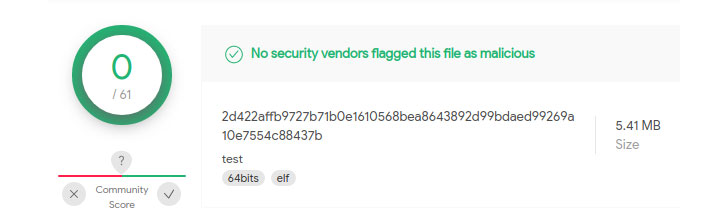

La position initiale a ensuite été exploitée pour télécharger un shell Web malveillant et modifier le code du serveur pour siphonner les données des clients. De plus, l’attaquant a livré un malware basé sur Golang appelé « linux_avp » qui sert de porte dérobée pour exécuter des commandes envoyées à distance depuis un serveur de commande et de contrôle hébergé à Pékin.

Lors de l’exécution, le programme est conçu pour se retirer du disque et se camoufler en tant que « ps -ef« , qui est un utilitaire pour afficher les processus en cours d’exécution dans les systèmes d’exploitation Unix et de type Unix.

La société néerlandaise de cybersécurité a déclaré avoir également découvert un écumeur Web codé en PHP déguisé en image de favicon (« favicon_absolute_top.jpg ») et ajouté au code de la plate-forme de commerce électronique dans le but d’injecter des formulaires de paiement frauduleux et de voler les informations de carte de crédit saisies. par les clients en temps réel, avant de les transmettre à un serveur distant.

En outre, les chercheurs de Sansec ont déclaré que le code PHP était hébergé sur un serveur situé à Hong Kong et qu’il était auparavant utilisé comme « point final d’exfiltration d’écrémage en juillet et août de cette année ».