Les utilisateurs de crypto-monnaie sont ciblés par une nouvelle souche de malware Clipper appelée Lapla au moyen d’un autre logiciel malveillant connu sous le nom de SmokeLoader.

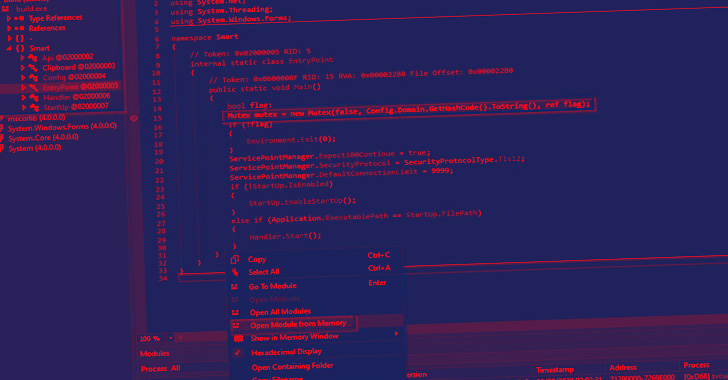

SmokeLoader, qui est livré au moyen de documents armés envoyés par e-mails de harponnage, agit en outre comme un conduit pour d’autres chevaux de Troie de base comme SystemBC et Raccoon Stealer 2.0, selon un une analyse de Cyble.

Observé à l’état sauvage depuis environ 2013, SmokeLoader fonctionne comme un chargeur générique capable de distribuer des charges utiles supplémentaires sur des systèmes compromis, tels que des logiciels malveillants voleurs d’informations et d’autres implants. En juillet 2022, il a été découvert qu’il déployait une porte dérobée appelée Amadey.

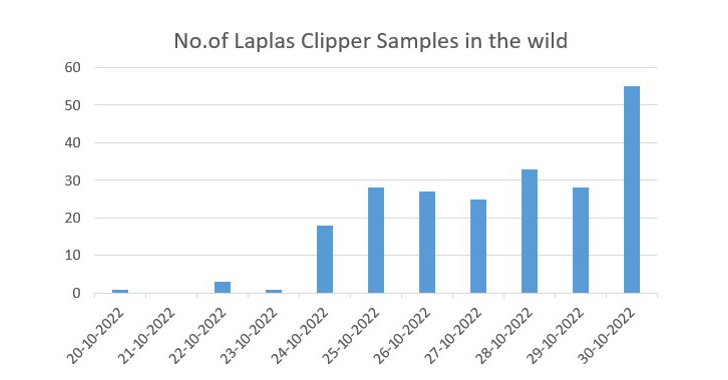

Cyble a déclaré avoir découvert plus de 180 échantillons de Laplas depuis le 24 octobre 2022, suggérant un large déploiement.

Les Clippers, également appelés ClipBankers, appartiennent à une catégorie de logiciels malveillants que Microsoft appelle cryware, qui sont conçus pour voler la crypto en surveillant de près l’activité du presse-papiers de la victime et en échangeant l’adresse du portefeuille d’origine, le cas échéant, avec une adresse contrôlée par l’attaquant.

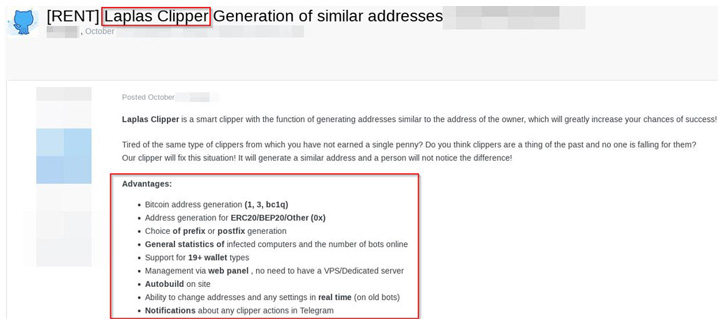

L’objectif des logiciels malveillants clipper comme Laplas est de détourner une transaction en monnaie virtuelle destinée à un destinataire légitime à celle détenue par l’acteur de la menace.

« Laplas est un nouveau malware clipper qui génère une adresse de portefeuille similaire à l’adresse de portefeuille de la victime », ont souligné les chercheurs. « La victime ne remarquera pas la différence d’adresse, ce qui augmente considérablement les chances de réussite de l’activité de la tondeuse. »

Le dernier logiciel malveillant Clipper prend en charge une variété de portefeuilles tels que Bitcoin, Ethereum, Bitcoin Cash, Litecoin, Dogecoin, Monero, Ripple, Zcash, Dash, Ronin, TRON, Cardano, Cosmos, Tezos, Qtum et Steam Trade URL. Son prix varie de 59 $ par mois à 549 $ par an.

Il est également livré avec son propre panneau Web qui permet à ses acheteurs d’obtenir des informations sur le nombre d’ordinateurs infectés et les adresses de portefeuille actives exploitées par l’adversaire, en plus de permettre l’ajout de nouvelles adresses de portefeuille.

« SmokeLoader est un logiciel malveillant bien connu, hautement configurable et efficace que les TA [threat actors] rénovent activement », ont conclu les chercheurs.

« Il s’agit d’un logiciel malveillant modulaire, ce qui indique qu’il peut obtenir de nouvelles instructions d’exécution de [command-and-control] serveurs et télécharger des logiciels malveillants supplémentaires pour des fonctionnalités étendues. Dans ce cas, les TA utilisent trois familles de logiciels malveillants différentes à des fins financières et à d’autres fins malveillantes. »