Un nouveau botnet basé sur Golang baptisé HinataBot a été observé pour tirer parti des failles connues pour compromettre les routeurs et les serveurs et les utiliser pour organiser des attaques par déni de service distribué (DDoS).

« Les fichiers binaires du logiciel malveillant semblent avoir été nommés par l’auteur du logiciel malveillant d’après un personnage de la célèbre série animée Naruto, avec des structures de nom de fichier telles que ‘Hinata-

Parmi les méthodes utilisées pour distribuer le logiciel malveillant figurent l’exploitation des serveurs Hadoop YARN exposés et des failles de sécurité dans les appareils Realtek SDK (CVE-2014-8361), routeurs Huawei HG532 (CVE-2017-17215score CVSS : 8,8).

Les vulnérabilités non corrigées et les informations d’identification faibles ont été un fruit à portée de main pour les attaquants, représentant un point d’entrée facile et bien documenté qui ne nécessite pas de tactiques d’ingénierie sociale sophistiquées ou d’autres méthodes.

Les acteurs de la menace derrière HinataBot seraient actifs depuis au moins décembre 2022, les attaques tentant d’abord d’utiliser une variante Mirai générique basée sur Go avant de passer à leur propre logiciel malveillant personnalisé à partir du 11 janvier 2023.

Depuis lors, de nouveaux artefacts ont été détectés dans les pots de miel HTTP et SSH d’Akamai pas plus tard que ce mois-ci, intégrant des fonctionnalités plus modulaires et des mesures de sécurité supplémentaires pour résister à l’analyse. Cela indique que HinataBot est toujours en développement actif et en évolution.

Le logiciel malveillant, comme les autres botnets DDoS de ce type, est capable de contacter un serveur de commande et de contrôle (C2) pour écouter les instructions entrantes et lancer des attaques contre une adresse IP cible pendant une durée spécifiée.

Alors que les premières versions du botnet utilisaient des protocoles tels que HTTP, UDP, TCP et ICMP pour mener des attaques DDoS, la dernière itération est limitée à HTTP et UDP. On ne sait pas immédiatement pourquoi les deux autres protocoles ont été supprimés.

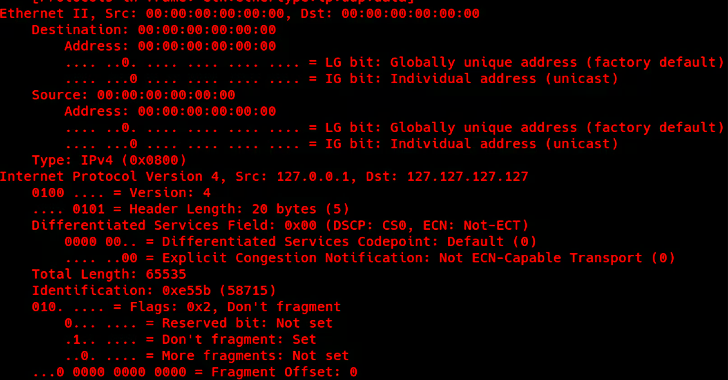

Akamai, qui a effectué des tests d’attaque de 10 secondes à l’aide de HTTP et UDP, a révélé que l’inondation HTTP a généré 3,4 Mo de données de capture de paquets et envoyé 20 430 requêtes HTTP. L’inondation UDP, en revanche, a créé 6 733 paquets pour un total de 421 Mo de données de capture de paquets.

Dans une attaque hypothétique du monde réel avec 10 000 bots, une inondation UDP culminerait à plus de 3,3 térabits par seconde (Tbps), entraînant une puissante attaque volumétrique. Une inondation HTTP générerait un trafic d’environ 27 gigabits par seconde (Gbps)

Ce développement en fait le dernier à rejoindre la liste sans cesse croissante des menaces émergentes basées sur Go telles que GoBruteforcer et KmsdBot.

« Go a été exploité par les attaquants pour tirer parti de ses hautes performances, de sa facilité de multi-threading, de sa prise en charge de la compilation croisée de plusieurs architectures et systèmes d’exploitation, mais aussi probablement parce qu’il ajoute de la complexité lors de la compilation, augmentant la difficulté de la rétro-ingénierie binaires résultants », a déclaré Akamai.

Découvrez les dangers cachés des applications SaaS tierces

Êtes-vous conscient des risques associés à l’accès d’applications tierces aux applications SaaS de votre entreprise ? Rejoignez notre webinaire pour en savoir plus sur les types d’autorisations accordées et sur la façon de minimiser les risques.

Les résultats surviennent également alors que Microsoft a révélé que les attaques TCP sont apparues comme la forme d’attaque DDoS la plus fréquente rencontrée en 2022, représentant 63 % de tout le trafic d’attaque, suivies des inondations UDP et des attaques d’amplification (22 %) et des attaques par anomalie de paquets (15). %).

En plus d’être utilisées comme distractions pour dissimuler l’extorsion et le vol de données, les attaques DDoS devraient également augmenter en raison de l’arrivée de nouvelles souches de logiciels malveillants capables de cibler les appareils IoT et de prendre le contrôle des comptes pour obtenir un accès non autorisé aux ressources.

« Les attaques DDoS devenant de plus en plus fréquentes, sophistiquées et peu coûteuses à lancer, il est important pour les organisations de toutes tailles d’être proactives, de rester protégées toute l’année et de développer une stratégie de réponse DDoS », a déclaré l’équipe Azure Network Security du géant de la technologie. a dit.