Des chercheurs en cybersécurité ont dévoilé jeudi un nouveau groupe de cyberespionnage qui est à l’origine d’une série d’attaques ciblées contre des entités diplomatiques et des sociétés de télécommunications en Afrique et au Moyen-Orient depuis au moins 2017.

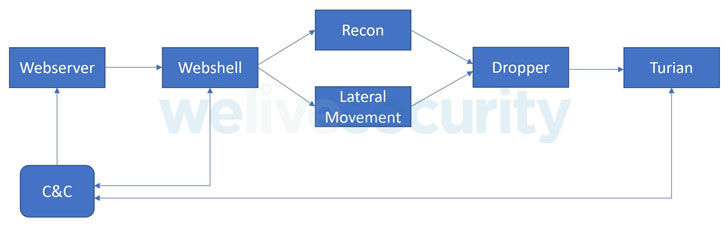

Surnommé « BackdoorDiplomatie« , la campagne consiste à cibler les points faibles des appareils exposés à Internet, tels que les serveurs Web, pour effectuer une panoplie d’activités de piratage informatique, notamment en se déplaçant latéralement sur le réseau pour déployer un implant personnalisé appelé Turian, capable d’exfiltrer des données sensibles stockées sur des supports amovibles.

« BackdoorDiplomacy partage des tactiques, des techniques et des procédures avec d’autres groupes basés en Asie. Turian représente probablement une prochaine étape de l’évolution de Quarienne, la porte dérobée observée pour la dernière fois en 2013 contre des cibles diplomatiques en Syrie et aux États-Unis », a déclaré Jean-Ian Boutin, responsable de la recherche sur les menaces à la société slovaque de cybersécurité ESET.

Conçu pour cibler à la fois les systèmes d’exploitation Windows et Linux, le groupe multiplateforme distingue les interfaces de gestion des équipements réseau et des serveurs avec des ports exposés à Internet, exploitant probablement des vulnérabilités non corrigées pour déployer le shell Web China Chopper pour un accès initial, en l’utilisant pour effectuer une reconnaissance et installez la porte dérobée.

Les systèmes ciblés incluent les appareils F5 BIG-IP (CVE-2020-5902), les serveurs Microsoft Exchange et les panneaux de contrôle d’hébergement Web Plesk. Des victimes ont été identifiées dans les ministères des Affaires étrangères de plusieurs pays africains, ainsi qu’en Europe, au Moyen-Orient et en Asie. De plus, des fournisseurs de télécommunications en Afrique et au moins un organisme de bienfaisance du Moyen-Orient ont également été touchés.

« Dans chaque cas, les opérateurs ont utilisé des tactiques, des techniques et des procédures (TTP) similaires, mais ont modifié les outils utilisés, même dans des régions géographiques proches, susceptibles de rendre le suivi du groupe plus difficile », ont déclaré les chercheurs. On pense également que BackdoorDiplomacy chevauche des campagnes précédemment signalées et exploitées par un groupe de langue chinoise Kaspersky suit comme « CloudInformatique. »

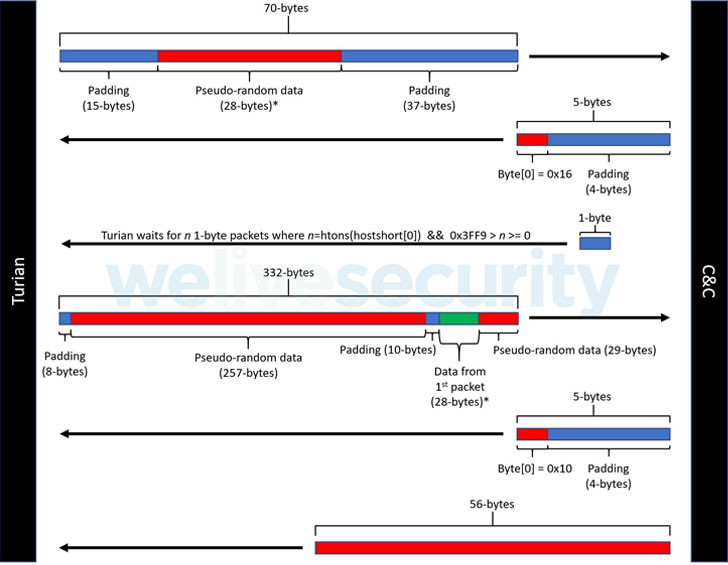

Outre ses fonctionnalités permettant de collecter des informations sur le système, de prendre des captures d’écran et d’effectuer des opérations sur les fichiers, les chercheurs d’ESET ont déclaré que le protocole de cryptage du réseau de Turian est presque identique à celui utilisé par Oiseau blanc, une porte dérobée C++ exploitée par un acteur de menaces basé en Asie nommé Calypso, qui a été installé au sein d’organisations diplomatiques au Kazakhstan et au Kirghizistan, et pendant la même période que BackdoorDiplomacy.