Les fournisseurs de services de télécommunications et d’informatique au Moyen-Orient et en Asie sont ciblés par un groupe de menaces de langue chinoise sans papiers, surnommé WIP19.

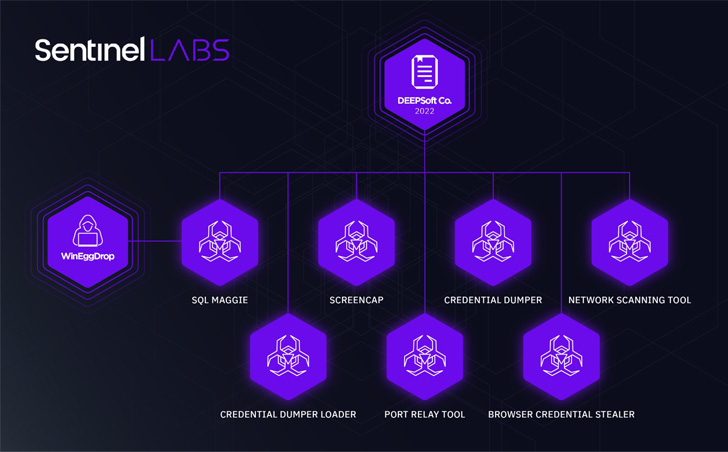

Les attaques liées à l’espionnage se caractérisent par l’utilisation d’un certificat numérique volé émis par une société coréenne appelée DEEPSoft pour signer les artefacts malveillants déployés au cours de la chaîne d’infection pour échapper à la détection.

« Presque toutes les opérations effectuées par l’acteur de la menace ont été effectuées à la manière d’un « clavier pratique », lors d’une session interactive avec des machines compromises », ont déclaré Joey Chen et Amitai Ben Shushan Ehrlich, chercheurs de SentinelOne. a dit dans un rapport cette semaine.

« Cela signifiait que l’attaquant avait abandonné une écurie [command-and-control] canal en échange de furtivité. »

WIP, abréviation de travail en cours, est le surnom attribué par SentinelOne aux clusters d’activités émergents ou jusqu’ici non attribués, similaires aux désignations UNC####, DEV-#### et TAG-## données par Mandiant, Microsoft et Recorded Future.

La société de cybersécurité a également noté que certaines parties des composants malveillants utilisés par WIP19 ont été créés par un auteur de logiciels malveillants de langue chinoise appelé WinEggDrop, qui est actif depuis 2014.

On dit que WIP19 partage des liens vers un autre groupe nommé Opération Shadow Force en raison de chevauchements dans l’utilisation de logiciels malveillants créés par WinEggDrop, de certificats volés et de chevauchements tactiques.

Cela dit, a noté SentinelOne, « il n’est pas clair s’il s’agit d’une nouvelle itération de l’opération » Shadow Force « ou simplement d’un acteur différent utilisant des TTP similaires ».

Les intrusions montées par le collectif contradictoire reposent sur un ensemble d’outils sur mesure qui comprend une combinaison d’un dumper d’informations d’identification, d’un scanner de réseau, d’un voleur de navigateur, d’un enregistreur de frappe et d’un enregistreur d’écran (ScreenCap), et d’un implant connu sous le nom de SQLMaggie.

SQLMaggie a également fait l’objet d’une analyse approfondie par la société allemande de cybersécurité DCSO CyTec plus tôt ce mois-ci, appelant à sa capacité à pénétrer dans les serveurs Microsoft SQL et à tirer parti de l’accès pour exécuter des commandes arbitraires via des requêtes SQL.

Une analyse des données de télémétrie a en outre révélé la présence de SQLMaggie dans 285 serveurs répartis dans 42 pays, principalement la Corée du Sud, l’Inde, le Vietnam, la Chine, Taïwan, la Russie, la Thaïlande, l’Allemagne, l’Iran et les États-Unis.

Le fait que les attaques soient ciblées avec précision et de faible volume, sans parler du fait qu’elles ont ciblé le secteur des télécommunications, indique que le motif principal de la campagne pourrait être de recueillir des renseignements.

Les résultats sont une autre indication de la façon dont les groupes de piratage alignés sur la Chine sont à la fois étendus et fluides en raison de la réutilisation du logiciel malveillant par plusieurs acteurs de la menace.

« WIP19 est un exemple de la plus grande ampleur de l’activité d’espionnage chinoise expérimentée dans les industries d’infrastructures critiques », ont déclaré les chercheurs de SentineOne.

« L’existence d’intendants fiables et de développeurs communs permet un paysage de groupes de menaces difficiles à identifier qui utilisent des outils similaires, ce qui rend les clusters de menaces difficiles à distinguer du point de vue des défenseurs. »