Selon de nouvelles recherches, un acteur de la menace à motivation financière, connu pour ses attaques de cryptojacking, a exploité une version révisée de son malware pour cibler les infrastructures cloud à l’aide de vulnérabilités dans les technologies de serveur Web.

Déployé par le groupe de cybercriminalité basé en Chine Rocke, le malware Pro-Ocean cryptojacking est désormais doté de capacités améliorées de rootkit et de vers, ainsi que de nouvelles tactiques d’évasion pour contourner les méthodes de détection des entreprises de cybersécurité, chercheurs de l’Unité 42 de Palo Alto Networks m’a dit dans un article de jeudi.

« Pro-Ocean utilise des vulnérabilités connues pour cibler les applications cloud », ont détaillé les chercheurs. « Dans notre analyse, nous avons trouvé Pro-Ocean ciblant Apache ActiveMQ (CVE-2016-3088), Oracle WebLogic (CVE-2017-10271) et Redis (instances non sécurisées). «

« Une fois installé, le logiciel malveillant tue tout processus qui utilise fortement le processeur, de sorte qu’il est capable d’utiliser 100% du processeur et d’exploiter Monero efficacement. »

D’abord documenté par Cisco Talos en 2018, il a été constaté que Rocke distribuait et exécutait des logiciels malveillants de crypto-minage à l’aide d’une boîte à outils variée comprenant des référentiels Git et différentes charges utiles telles que des scripts shell, des backdoors JavaScript, ainsi que des fichiers exécutables portables.

Alors que les variantes précédentes du malware misaient sur la capacité de cibler et de supprimer les produits de sécurité cloud développés par Tencent Cloud et Alibaba Cloud par exploiter les failles dans Apache Struts 2, Oracle WebLogic et Adobe ColdFusion, Pro-Ocean a élargi la portée de ces vecteurs d’attaque en visant les serveurs Apache ActiveMQ, Oracle WebLogic et Redis.

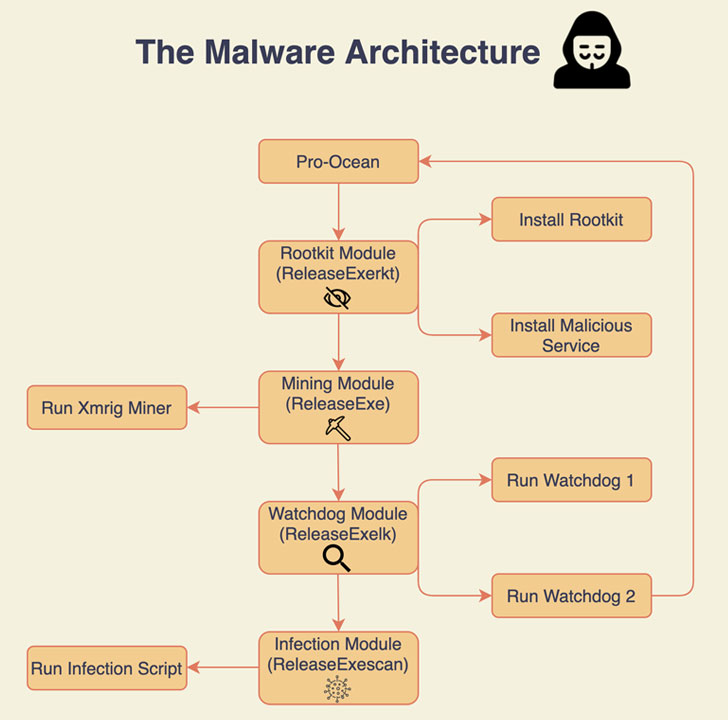

Outre ses fonctionnalités d’auto-propagation et ses meilleures techniques de masquage qui lui permettent de rester sous le radar et de se propager à des logiciels non corrigés sur le réseau, le malware, une fois installé, consiste à désinstaller les agents de surveillance pour éviter la détection et supprimer d’autres logiciels malveillants et mineurs des systèmes infectés. .

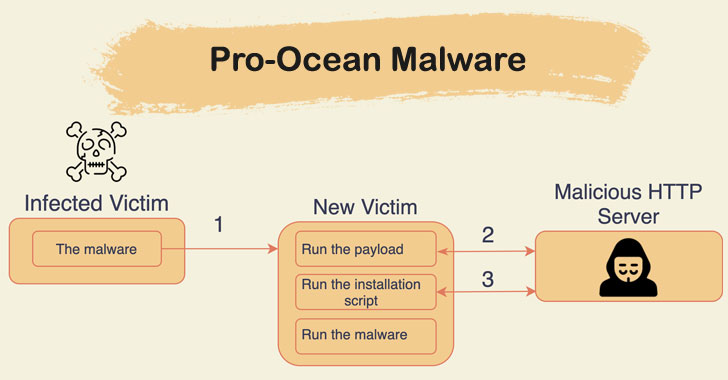

Pour ce faire, il profite d’une fonctionnalité Linux native appelée LD_PRELOAD pour masquer son activité malveillante, une bibliothèque nommée Libprocesshider pour rester caché, et utilise un script d’infection Python qui utilise l’adresse IP publique de la machine pour infecter toutes les machines du même sous-réseau 16 bits (par exemple, 10.0.XX).

Pro-Ocean s’efforce également d’éliminer la concurrence en tuant d’autres logiciels malveillants et mineurs, notamment Luoxk, BillGates, XMRig et Hashfish, s’exécutant sur l’hôte compromis. En outre, il est livré avec un module de surveillance écrit en Bash qui assure la persistance et prend soin de mettre fin à tous les processus qui utilisent plus de 30% du processeur dans le but d’exploiter efficacement Monero.

« Ce malware est un exemple qui démontre que les solutions de sécurité basées sur les agents des fournisseurs de cloud peuvent ne pas être suffisantes pour empêcher les malwares évasifs ciblés sur l’infrastructure de cloud public », a déclaré Aviv Sasson, chercheur à l’Unité 42. « Cet exemple a la capacité de supprimer les agents de certains fournisseurs de cloud et d’éviter leur détection. »