Une méthode d’exfiltration de données non conventionnelle exploite un canal secret jusqu’alors non documenté pour divulguer des informations sensibles à partir de systèmes isolés.

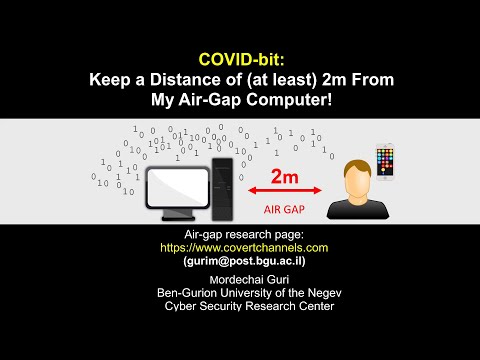

« Les informations émanent de l’ordinateur isolé par voie aérienne à une distance de 2 m et plus et peuvent être captées par un initié à proximité ou un espion avec un téléphone portable ou un ordinateur portable », Dr Mordechai Gurile responsable de la R&D du Centre de recherche sur la cybersécurité de l’Université Ben Gourion du Néguev en Israël et le responsable du Laboratoire de recherche sur la cybersécurité offensive-défensive, a déclaré dans un nouveau papier partagé avec The Hacker News.

Le mécanisme, baptisé COVID-bitexploite les logiciels malveillants installés sur la machine pour générer un rayonnement électromagnétique dans la bande de fréquences 0-60 kHz qui est ensuite transmis et capté par un dispositif de réception furtif à proximité physique.

Ceci, à son tour, est rendu possible en exploitant la consommation d’énergie dynamique des ordinateurs modernes et en manipulant les charges momentanées sur les cœurs de processeur.

COVID-bit est le dernière technique conçu par le Dr Guri cette année, après SATAn, GAIROSCOPE et ETHERLED, qui sont conçus pour sauter par-dessus les lacunes et récolter des données confidentielles.

Les réseaux isolés, malgré leur haut niveau d’isolement, peuvent être compromis par diverses stratégies telles que clés USB infectéesles attaques de la chaîne d’approvisionnement et même les initiés malhonnêtes.

Cependant, l’exfiltration des données après une violation du réseau est un défi en raison du manque de connectivité Internet, ce qui oblige les attaquants à concocter des méthodes spéciales pour fournir les informations.

Le COVID-bit est l’un de ces canaux secrets utilisé par le logiciel malveillant pour transmettre des informations en tirant parti des émissions électromagnétiques d’un composant appelé alimentation à découpage (SMPS) et en utilisant un mécanisme appelé modulation par déplacement de fréquence (FSK) pour coder les données binaires.

« En régulant la charge de travail du processeur, il est possible de contrôler sa consommation d’énergie et donc de contrôler la fréquence de commutation momentanée du SMPS », explique le Dr Guri.

« Le rayonnement électromagnétique généré par ce processus intentionnel peut être reçu à distance à l’aide d’antennes appropriées » qui coûtent aussi peu que 1 $ et peuvent être connectés à la prise audio 3,5 mm d’un téléphone pour capturer les signaux basse fréquence à une bande passante de 1 000 bps.

Les émanations sont ensuite démodulées pour extraire les données. L’attaque est également évasive dans la mesure où le code malveillant ne nécessite pas de privilèges élevés et peut être exécuté depuis une machine virtuelle.

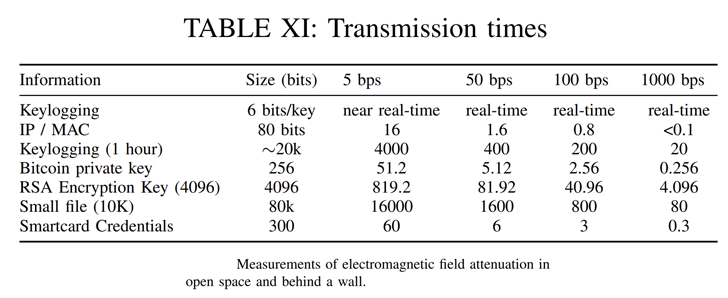

Une évaluation des transmissions de données révèle que les frappes peuvent être exfiltrées en temps quasi réel, les adresses IP et MAC prenant entre moins de 0,1 seconde et 16 secondes, selon le débit binaire.

Les contre-mesures contre le canal secret proposé comprennent la réalisation d’une analyse dynamique des codes d’opération pour signaler les menaces, initier des charges de travail aléatoires sur les processeurs CPU lorsqu’une activité anormale est détectée et surveiller ou brouiller les signaux dans le spectre 0-60 kHz.