Le malware notoire Emotet est de retour avec une vigueur renouvelée dans le cadre d’une campagne de malspam à haut volume conçue pour supprimer des charges utiles comme IcedID et Bumblebee.

« Des centaines de milliers d’e-mails par jour » ont été envoyés depuis début novembre 2022, selon la société de sécurité d’entreprise Proofpoint a dit la semaine dernière, ajoutant, « la nouvelle activité suggère qu’Emotet retrouve toutes ses fonctionnalités en agissant comme un réseau de diffusion pour les principales familles de logiciels malveillants ».

Parmi les principaux pays ciblés figurent les États-Unis, le Royaume-Uni, le Japon, l’Allemagne, l’Italie, la France, l’Espagne, le Mexique et le Brésil.

L’activité liée à Emotet a été observée pour la dernière fois en juillet 2022, bien que des infections sporadiques aient été signalées depuis lors. À la mi-octobre, ESET a révélé qu’Emotet se préparait peut-être à une nouvelle vague d’attaques, soulignant les mises à jour de son module « systeminfo ».

Le logiciel malveillant, qui est attribué à un acteur menaçant connu sous le nom de Mummy Spider (alias Gold Crestwood ou TA542), a organisé une sorte de renaissance à la fin de l’année dernière après le démantèlement de son infrastructure lors d’une opération coordonnée d’application de la loi en janvier 2021.

Europol a qualifié Emotet de « malware le plus dangereux au monde » pour sa capacité à agir comme « un ouvre-porte principal pour les systèmes informatiques » afin de déployer des binaires de la prochaine étape qui facilitent le vol de données et les ransomwares. Il a commencé en 2014 en tant que cheval de Troie bancaire avant de devenir un botnet.

Les chaînes d’infection impliquant le logiciel malveillant sont connues pour utiliser des leurres génériques ainsi que la technique de détournement de fil de courrier électronique pour inciter les destinataires à ouvrir des pièces jointes Excel prenant en charge les macros.

« Suite à l’annonce récente de Microsoft selon laquelle il commencerait à désactiver les macros par défaut dans les documents Office téléchargés sur Internet, de nombreuses familles de logiciels malveillants ont commencé à migrer des macros Office vers d’autres mécanismes de livraison comme les fichiers ISO et LNK », a déclaré Cisco Talos. a dit plus tôt ce mois-ci.

« Par conséquent, il est intéressant de noter que cette nouvelle campagne d’Emotet utilise son ancienne méthode de distribution de documents Microsoft Office malveillants (maldocs) via le phishing par e-mail.

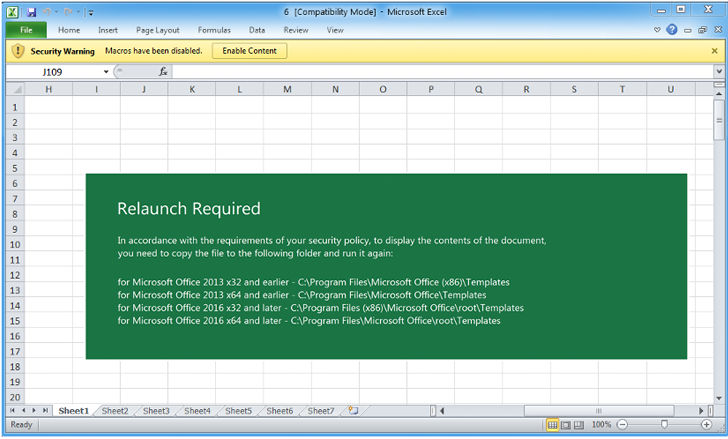

Une méthode alternative invite les victimes potentielles à copier le fichier dans un emplacement de modèle Microsoft Office – un emplacement de confiance – et à lancer le document leurre à partir de là au lieu d’avoir à activer explicitement les macros pour activer la chaîne de destruction.

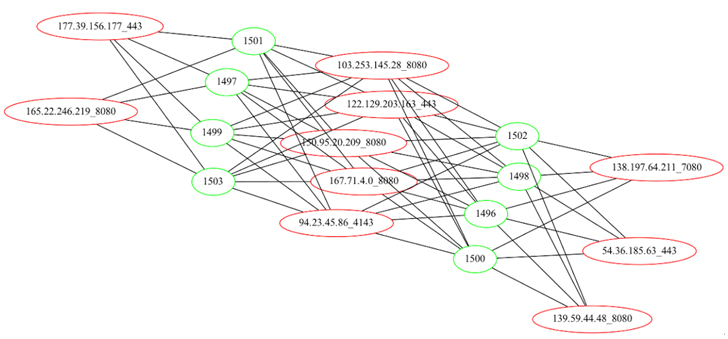

La activité renouvelée a également été accompagné de modifications du composant de chargement Emotet, de l’ajout de nouvelles commandes et de mises à jour du packer pour résister à l’ingénierie inverse.

L’une des charges utiles de suivi distribuées via Emotet est une toute nouvelle variante du chargeur IcedID, qui reçoit des commandes pour lire et envoyer le contenu du fichier à un serveur distant, en plus d’exécuter d’autres instructions de porte dérobée qui lui permettent d’extraire les données du navigateur Web.

L’utilisation d’IcedID est préoccupante car il s’agit probablement d’un précurseur de ransomware, ont souligné les chercheurs. Un autre malware déposé via Emotet est Bourdonselon l’unité 42 de Palo Alto Networks.

« Dans l’ensemble, ces modifications apportées au client indiquent que les développeurs tentent de dissuader les chercheurs et de réduire le nombre de robots factices ou captifs qui existent au sein du botnet », ont déclaré les chercheurs Pim Trouerbach et Axel F.

« Emotet n’a pas démontré une fonctionnalité complète et une livraison de charge utile de suivi cohérente (ce n’est pas Cobalt Strike) depuis 2021, lorsqu’il a été observé en train de distribuer The Trick et Qbot. »