Le malware notoire Emotet effectue un retour en quelque sorte près de 10 mois après qu’une opération coordonnée des forces de l’ordre a démantelé son infrastructure de commandement et de contrôle fin janvier 2021.

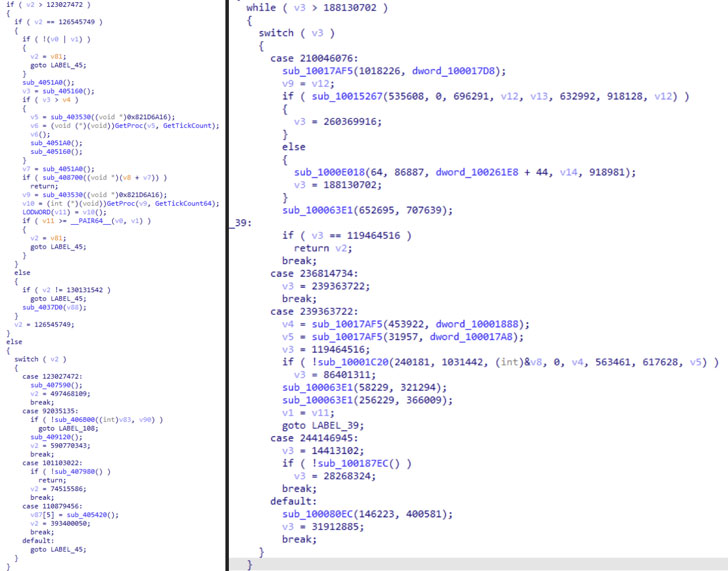

Selon un nouveau rapport du chercheur en sécurité Luca Ebach, le tristement célèbre malware TrickBot est utilisé comme point d’entrée pour distribuer ce qui semble être une nouvelle version d’Emotet sur des systèmes précédemment infectés par l’ancien. Le dernier une variante prend la forme d’un fichier DLL, la première occurrence du déploiement étant détectée le 14 novembre.

Europol doublé Émotette en tant que « programme malveillant le plus dangereux au monde » pour sa capacité à agir comme un « ouvre-porte » permettant aux acteurs malveillants d’obtenir un accès non autorisé, devenant ainsi un précurseur de nombreuses attaques critiques de vol de données et de ransomware. Fait intéressant, l’opération de chargement a permis à d’autres familles de logiciels malveillants telles que Trickbot, QakBot et Ryuk d’entrer dans une machine.

Le resurfaçage est également important, notamment parce qu’il fait suite aux efforts concertés de la part des forces de l’ordre pour désinstaller automatiquement et en masse le malware des ordinateurs compromis en avril.

Au moment de la rédaction, le projet de recherche sur le traçage des logiciels malveillants Abuse.ch Suivi de Feodo spectacles neuf serveurs de commande et de contrôle Emotet actuellement en ligne.

Des échantillons du nouveau chargeur Emotet peuvent être accédé ici. Pour éviter que des appareils ne soient cooptés dans le botnet Emotet nouvellement actif, il est fortement recommandé aux administrateurs réseau de bloquer toutes les adresses IP pertinentes.