Un acteur de la menace nord-coréen a été découvert en profitant de deux exploits dans Internet Explorer pour infecter les victimes avec un implant personnalisé dans le cadre d’un compromis Web stratégique (SWC) ciblant un journal en ligne sud-coréen.

Entreprise de cybersécurité Volexity attribué les attaques contre un acteur menaçant qu’il suit sous le nom d’InkySquid, et plus largement connu sous les surnoms ScarCruft et APT37. Daily NK, la publication en question, aurait hébergé le code malveillant d’au moins fin mars 2021 jusqu’au début juin 2021.

Le « déguisement intelligent du code d’exploitation parmi le code légitime » et l’utilisation de logiciels malveillants personnalisés permettent aux attaquants d’éviter la détection, ont déclaré les chercheurs de Volexity.

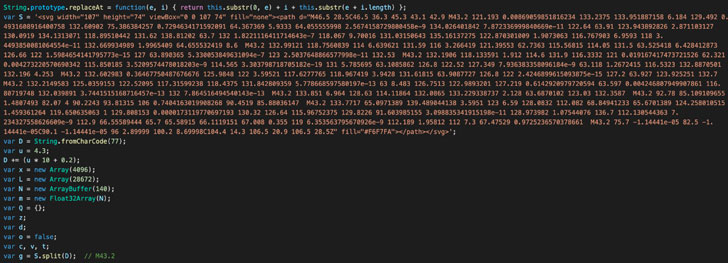

Les attaques impliquaient la falsification des bibliothèques JavaScript jQuery hébergées sur le site Web pour fournir du code JavaScript obscurci supplémentaire à partir d’une URL distante, en l’utilisant pour exploiter les exploits de deux failles d’Internet Explorer qui ont été corrigées par Microsoft en août 2020 et mars 2021. L’exploitation réussie a abouti à le déploiement d’un module Cobalt Strike et d’une nouvelle porte dérobée appelée BLUELIGHT.

- CVE-2020-1380 (score CVSS : 7,5) – Vulnérabilité de corruption de la mémoire du moteur de script

- CVE-2021-26411 (score CVSS : 8,8) – Vulnérabilité de corruption de mémoire dans Internet Explorer

Il convient de noter que les deux failles ont été activement exploitées dans la nature, la dernière étant utilisée par des pirates informatiques nord-coréens pour compromettre les chercheurs en sécurité travaillant sur la recherche et le développement de vulnérabilités dans une campagne qui a été révélée plus tôt en janvier.

Dans un autre ensemble d’attaques divulgué le mois dernier, un acteur malveillant non identifié a été trouvé en train d’exploiter la même faille pour fournir un cheval de Troie d’accès à distance (RAT) complet basé sur VBA sur des systèmes Windows compromis.

BLUELIGHT est utilisé comme charge utile secondaire après la livraison réussie de Cobalt Strike, fonctionnant comme un outil d’accès à distance complet qui fournit un accès complet à un système compromis.

En plus de collecter des métadonnées système et des informations sur les produits antivirus installés, le malware est capable d’exécuter un shellcode, de collecter des cookies et des mots de passe à partir des navigateurs Internet Explorer, Microsoft Edge et Google Chrome, de collecter des fichiers et de télécharger des exécutables arbitraires, dont les résultats sont exfiltrés. vers un serveur distant.

« Bien que les SWC ne soient plus aussi populaires qu’avant, ils continuent d’être une arme dans l’arsenal de nombreux attaquants », ont noté les chercheurs. « L’utilisation d’exploits récemment corrigés pour Internet Explorer et Microsoft Edge ne fonctionnera que contre un public limité. »