Bien que nous nous remettions de la pire pandémie, les cybermenaces n’ont montré aucun signe de ralentissement et les cybercriminels ne manquent toujours pas de moyens malveillants et avancés pour atteindre leurs objectifs.

Les Rapport mondial sur le paysage des menaces indique une augmentation drastique des cyberattaques sophistiquées ciblant les infrastructures numériques, les organisations et les individus en 2021. Les menaces peuvent prendre différentes formes avec l’intention de commettre une fraude et de nuire aux entreprises et aux personnes. Ransomware, Attaques DDoS, l’hameçonnage, les logiciels malveillants et les attaques de l’intercepteur représentent aujourd’hui la plus grande menace pour les entreprises.

Lorsque de nouvelles menaces apparaissent, les attaquants en profitent. Cependant, la plupart des entreprises ne sont conscientes que des menaces actuelles.

Les organisations ont du mal à faire face à ces menaces en raison de la sophistication de leurs ressources et de leur manque de compréhension des paysages de menaces en évolution. Pour ces raisons, les organisations ont besoin de visibilité sur les menaces avancées ciblant en particulier leur infrastructure. Cet article décrit l’évolution du paysage des cybermenaces en 2021.

Paysage des menaces en évolution – Découvrez ce que vous ne savez pas

1 – Ransomware

Les ransomwares sont toujours une menace de cybersécurité courante et évolutive avec plusieurs incidents très médiatisés. Les incidents de ransomware affectent les organisations, les entreprises et les individus, entraînant des pertes financières, des perturbations opérationnelles et l’exfiltration de données. Les compromis liés aux vulnérabilités et aux erreurs de configuration liées à Internet, aux tiers et aux fournisseurs de services gérés, au protocole RDP (Remote Desktop Protocol) et aux e-mails de phishing restent les vecteurs d’infection les plus courants.

Le nombre de stratagèmes d’extorsion est passé d’un seul à plusieurs en 2021. Après avoir initialement chiffré les informations sensibles de la victime et menacé de les révéler publiquement à moins qu’une rançon ne soit payée, les attaquants ciblent désormais les partenaires et les clients de la victime pour une rançon afin de maximiser leurs profits. .

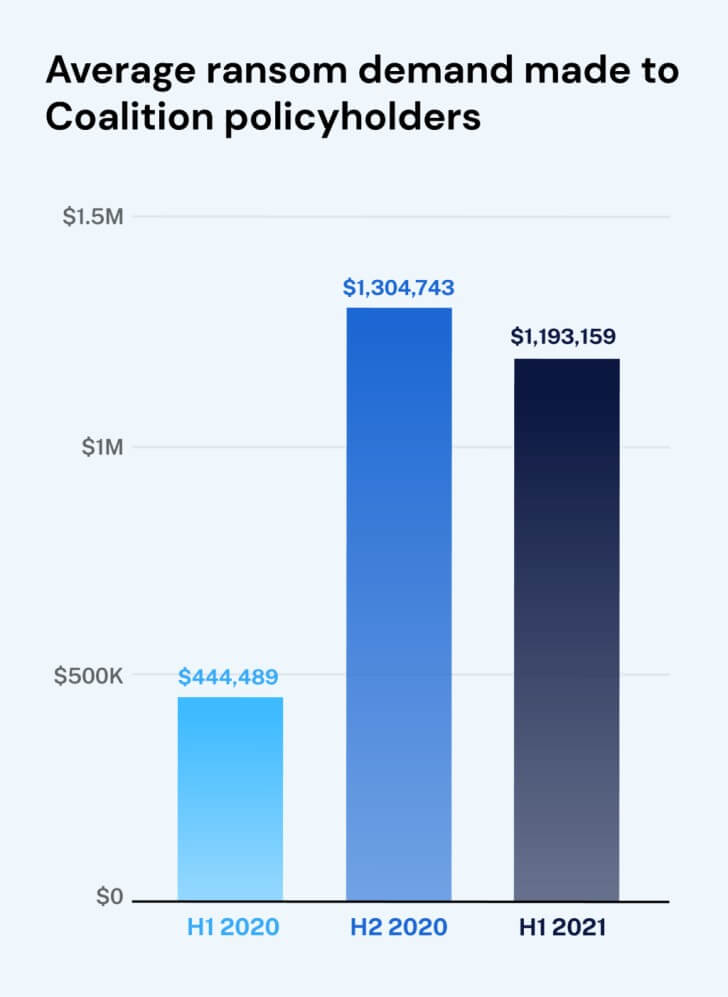

De nouvelles recherches de Coalition a révélé qu’il y avait eu une augmentation de 170% de la demande moyenne de rançon au premier semestre 2021 par rapport à l’année dernière.

|

| Source de l’image: venturebeat |

Il devrait atteindre 100 millions de dollars en 2022 – selon le Paysage des menaces de l’ENISA 2021.

De plus, la crypto-monnaie devient le choix de la méthode de paiement car elle promet un canal sécurisé, rapide et anonyme pour les transactions monétaires. En outre, les attaquants sont passés de Bitcoin à Monero en raison de son anonymat amélioré.

Recommandations pour éviter d’être victime :

- Formation de sensibilisation à la sécurité

- Utiliser des sites Web sécurisés

- Stratégie de cybersécurité de défense en profondeur

- Évaluation des vulnérabilités et tests d’intrusion

2 – Cryptojacking

Une autre tendance d’attaque en 2021 est le cryptojacking, qui est associé à l’instabilité croissante du marché des crypto-monnaies. Compte tenu de l’anonymat des crypto-monnaies, elle est devenue un moyen d’échange pratique et attrayant pour les attaquants. Dans cette attaque, les cybercriminels déploient un logiciel de cryptojacking caché sur les appareils de la cible, qui vole dans un portefeuille de crypto-monnaie. Siloscape, un nouveau malware, apparu en juin 2021, cible les conteneurs Windows et crée des conteneurs malveillants, charge des mineurs de crypto-monnaie, qui identifient et volent la crypto-monnaie.

Recommandations pour contrer le cryptojacking :

- Mettre en œuvre des filtres Web et des adresses IP de liste noire à partir de pools d’adresses IP de cryptomining

- Développer des correctifs contre des exploits bien connus

- Mettre en œuvre un programme robuste de gestion des vulnérabilités

3 – Violations de données

Les données sensibles volées aux organisations ou aux utilisateurs n’ont rien de nouveau, mais la façon dont les acteurs de la menace les abordent a évolué. Tout comme les organisations adoptent de nouvelles technologies pour survivre dans le paysage numérique, les acteurs de la menace exploitent également des méthodes sophistiquées pour exploiter les attaques – la technologie Deepfake, par exemple.

Bien que ce ne soit pas un nouveau concept, il a considérablement évolué. Avec MI et AI, la technologie Deepfake permet la création numérique de l’image d’un individu, qui peut ensuite être utilisée pour usurper l’identité de la victime. Les outils d’IA et de ML permettent de créer des versions artificielles de n’importe quelle voix ou de n’importe quelle vidéo.

Les chercheurs en sécurité de Cybercube a alerté que le contenu audio et vidéo profondément faux pourrait devenir une cybermenace majeure pour les entreprises du monde entier. De plus, les dommages généralisés associés à ce prétendu contenu devraient augmenter dans les années à venir. On s’attend également à ce que la dépendance accrue à l’égard de la communication vidéo soit le principal facteur qui motive les attaquants à se concentrer davantage sur la technologie Deepfake.

Recommandations pour la surveillance et la suppression de Deepfake :

- Archivage numérique amélioré pour identifier la fausse vidéo et les faux clips vocaux

- Mettre en œuvre Content Authenticity Initiative pour valider le créateur ainsi que l’origine des données

4 – Botnets

De nouveaux botnets continuent d’émerger alors que les anciens continuent de se transformer pour contourner les solutions de sécurité actuelles. En effet, les cybercriminels voient un nouveau paradigme avec les botnets-as-a-service où les bonnets peuvent être loués/vendus à des entreprises ou à des particuliers pour des utilisations néfastes et des avantages financiers.

De plus, l’existence de botnets dans l’environnement cloud et mobile offre une nouvelle possibilité qu’ils pourraient bientôt être capables d’apprendre et d’exploiter eux-mêmes la faiblesse des modèles d’interactions des utilisateurs. L’adoption accrue de l’IoT et le manque de sécurité lorsqu’ils sont développés et déployés présentent une autre frontière possible pour la prolifération des botnets.

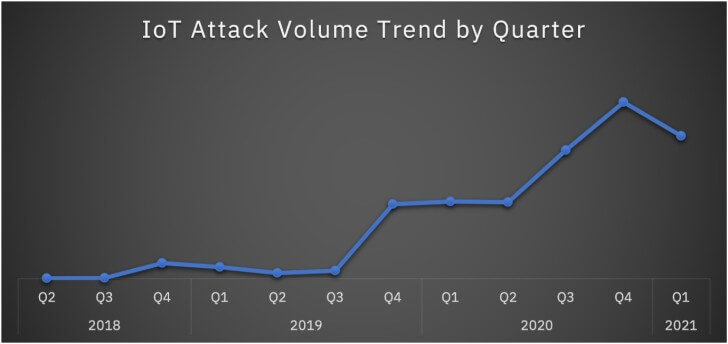

UNE rapport récent a révélé qu’il y a une augmentation de 500 % des attaques globales de l’IoT par des botnets IoT de premier plan comme Mirai et Mozi.

|

| Source de l’image : renseignement de sécurité |

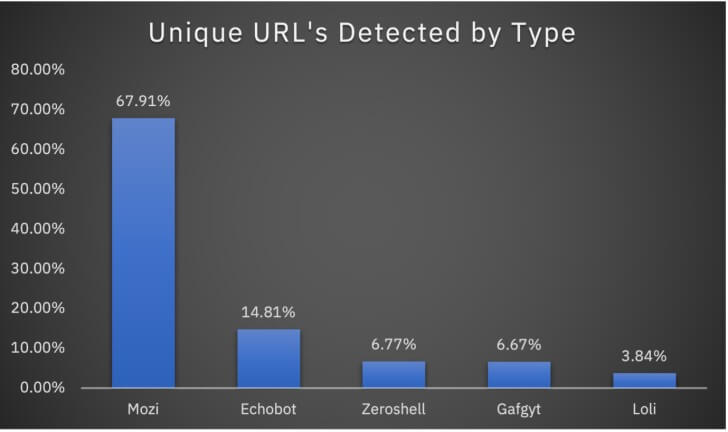

En 2020, le Mozi attaque de botnetreprésentaient 89% des attaques IoT – selon la recherche X-Force. En plus de Mozi, plusieurs autres botnets continuent de cibler le paysage de l’IoT. Ecobot, Zeroshell, Gafgyt et Loli sont quatre botnets notables ayant un impact sur les entreprises du monde entier.

|

| Source de l’image : renseignement de sécurité |

Recommandations pour riposter :

- Employer tests de pénétration

- Modifiez votre paramètre IoT par défaut lors de l’installation d’un nouvel appareil

- Mettre en œuvre un puissant programme de gestion des correctifs

- Pratiquez une stratégie efficace de protection et d’atténuation des bots

La grande image

De nouvelles cybermenaces sont détectées en permanence et elles ont le potentiel d’affecter n’importe quel système d’exploitation, y compris Linux, Windows, iOS, Mac OS et Android. De plus, de nouveaux vecteurs de menaces évoluent en raison de vulnérabilités potentielles dans l’adoption continue du travail à distance et d’un nombre croissant d’appareils IoT connectés.

Cette évolution du paysage des cybermenaces a obligé les entreprises à mettre à niveau leur programme de gestion des vulnérabilités, leurs outils de sécurité, leurs processus et leurs compétences pour garder une longueur d’avance. Indusface AppTrana, un logiciel entièrement géré Protection des applications Web et des API (WAAP)relève ces défis et accélère la détection et la réponse aux menaces.

Si vous souhaitez être proactif et actif dans la protection de vos informations, restez au courant du récent paysage des menaces de cybersécurité !