L’une des grandes ressources disponibles pour les entreprises aujourd’hui est le vaste écosystème de services et de solutions à valeur ajoutée. Surtout dans les solutions technologiques, il n’y a pas de fin aux services dont les organisations peuvent se prévaloir.

De plus, si une entreprise a besoin d’une solution ou d’un service particulier qu’elle ne gère pas en interne, il existe très probablement un fournisseur tiers qui peut s’en occuper pour elle.

Il est très avantageux pour les entreprises d’aujourd’hui d’accéder à ces grands pools de ressources tierces. Cependant, il peut y avoir des problèmes de sécurité pour les entreprises utilisant des fournisseurs tiers et leurs services malgré les avantages. Examinons la gestion des risques des fournisseurs en tant que professionnels de l’informatique et voyons comment les entreprises peuvent y parvenir dans un monde de cybersécurité très complexe.

Comment les fournisseurs tiers peuvent-ils introduire des risques de cybersécurité ?

Comme mentionné, les fournisseurs tiers peuvent être très avantageux pour les organisations faisant des affaires aujourd’hui. Ils permettent aux entreprises d’éviter de développer des technologies et d’autres solutions en interne et de les utiliser en tant que service. Ces services sont cruciaux pour les petites organisations qui peuvent ne pas avoir les ressources ou l’expertise technique pour construire l’infrastructure et les solutions logicielles nécessaires.

Cependant, lorsque les entreprises interagissent avec des solutions technologiques qui s’intègrent à leurs systèmes critiques et sensibles, elles doivent tenir compte des risques potentiels de cybersécurité impliqués.

En tant que « maillon le plus faible de la chaîne », si les pratiques et la posture de cybersécurité d’un fournisseur tiers sont médiocres, si ses solutions s’intègrent à vos systèmes, les risques de cybersécurité qui en résultent affectent désormais vos systèmes. Quelles sont les conséquences concrètes d’une violation de données liée à un fournisseur ?

Prenez note de ce qui suit. En 2013, Target Corporation, connu comme l’un des détaillants géants aux États-Unis, a été victime d’une violation de données en raison du piratage d’une société tierce possédant des informations d’identification réseau pour le réseau de Target.

Attaquants a d’abord piraté le réseau de Fazio Mechanical Services, un fournisseur de services de réfrigération et de CVC pour Target. En conséquence, les attaquants ont compromis 40 millions de comptes et Target a accepté de payer 10 millions de dollars de dommages et intérêts aux clients qui se sont fait voler des données.

Qu’est-ce que la gestion des risques fournisseurs (VRM) ?

Pour relever les défis de cybersécurité en travaillant avec des fournisseurs tiers, les organisations doivent se concentrer sur la gestion des risques liés aux fournisseurs (VRM). Qu’est-ce que VRM ? La gestion des risques liés aux fournisseurs (VRM) permet aux organisations de se concentrer sur la découverte et l’atténuation des risques associés aux fournisseurs tiers.

Avec VRM, les entreprises ont une visibilité sur les fournisseurs avec lesquels elles ont établi des relations et les contrôles de sécurité qu’elles ont mis en place pour garantir que leurs systèmes et processus sont sûrs et sécurisés.

Avec les risques importants et les réglementations de conformité qui ont évolué pour les entreprises d’aujourd’hui, le VRM est une discipline qui doit recevoir l’attention voulue et avoir l’adhésion des professionnels de l’informatique et des membres du conseil d’administration.

Principalement, la responsabilité de découvrir, de comprendre et d’atténuer la gestion des risques des fournisseurs liés à la cybersécurité globale incombe au service informatique et aux SecOps. En outre, le service informatique est souvent chargé de définir la stratégie VRM de l’entreprise et de s’assurer que la cybersécurité globale de l’organisation n’est pas sacrifiée en travaillant avec des solutions tierces.

Pour mettre en œuvre un VRM avec succès, les organisations doivent disposer d’un cadre de gestion des risques liés aux fournisseurs. Voici les sept étapes que nous vous recommandons de suivre pour vous assurer que votre organisation est à l’abri des risques liés aux fournisseurs :

- Identifiez tous les fournisseurs de services pour votre organisation

- Définir le niveau de risque acceptable pour votre organisation

- Identifier les risques les plus critiques

- Classer les fournisseurs qui fournissent des services pour votre entreprise

- Effectuer des évaluations régulières des risques des fournisseurs

- Avoir des contrats valides avec les fournisseurs et suivre de manière proactive les conditions

- Surveiller les risques des fournisseurs au fil du temps

1 — Identifiez tous les fournisseurs fournissant des services à votre organisation

Avant de pouvoir comprendre efficacement le risque pour votre entreprise, vous devez connaître tous les fournisseurs utilisés par votre organisation. Un inventaire complet peut inclure tout, de l’entretien de la pelouse aux services de carte de crédit.

Cependant, avoir une compréhension approfondie et un inventaire de tous les fournisseurs permet de s’assurer que le risque est calculé de manière appropriée.

2 — Définir le niveau de risque acceptable pour votre organisation

Différents types d’entreprises peuvent avoir des attentes différentes et des domaines de risque différents. Par exemple, ce qui est défini comme important pour une organisation de soins de santé peut différer d’une institution financière. Dans tous les cas, la détermination des niveaux de risques acceptables permet de s’assurer que les mesures d’atténuation appropriées sont mises en place et que le risque est acceptable pour les parties prenantes de l’entreprise.

3 — Identifier les risques les plus critiques

Le risque posé par certains fournisseurs sera probablement plus élevé que d’autres. Par exemple, une entreprise d’entretien des pelouses qui n’a pas accès à votre infrastructure technique sera probablement moins risquée qu’un fournisseur tiers avec un accès au niveau du réseau à certains systèmes critiques pour l’entreprise. Par conséquent, le classement de vos niveaux de risque liés à des fournisseurs spécifiques est essentiel pour comprendre votre risque global.

4 — Classer les fournisseurs qui fournissent des services pour votre entreprise

Une fois les fournisseurs identifiés qui fournissent des services à votre entreprise, ceux-ci doivent être classés en fonction des services qu’ils offrent et des risques qu’ils représentent pour votre entreprise.

5 — Effectuer des évaluations régulières des risques des fournisseurs

Même si une entreprise présente un léger risque à un moment donné, cela peut changer plus tard. Comme votre entreprise, l’état de l’infrastructure, des services, des logiciels et de la cybersécurité des fournisseurs est en constante évolution. Par conséquent, effectuez des évaluations régulières des fournisseurs pour identifier rapidement un changement soudain du risque pour votre organisation.

6 — Avoir des contrats valides avec les fournisseurs et suivre de manière proactive les termes

Assurez-vous d’avoir des contrats valides avec tous les fournisseurs. Un accord contractuel établit légalement les attentes sur tous les fronts, y compris la sécurité et l’évaluation des risques. Suivez les contrats et les termes au fil du temps. Il permet d’identifier tout écart par rapport aux termes du contrat tels qu’exprimés.

7 — Surveiller les risques des fournisseurs au fil du temps

Surveillez les risques posés par les fournisseurs au fil du temps. Comme indiqué ci-dessus, la réalisation d’évaluations régulières des risques des fournisseurs et la surveillance des risques au fil du temps permettent d’avoir une visibilité sur le risque qui peut continuer à croître avec un fournisseur particulier. Cela peut signaler la nécessité de rechercher un autre fournisseur.

Suivre la sécurité des informations d’identification pour les fournisseurs tiers

Les informations d’identification sont un sujet de préoccupation lorsque vous travaillez avec un fournisseur ou si vous êtes un fournisseur tiers utilisé par une organisation. Comment vous assurez-vous que les informations d’identification utilisées par les fournisseurs tiers sont sécurisées ? Comment prouver que vous maîtrisez la sécurité des mots de passe dans votre environnement si une entreprise demande une preuve de la sécurité de vos informations d’identification ?

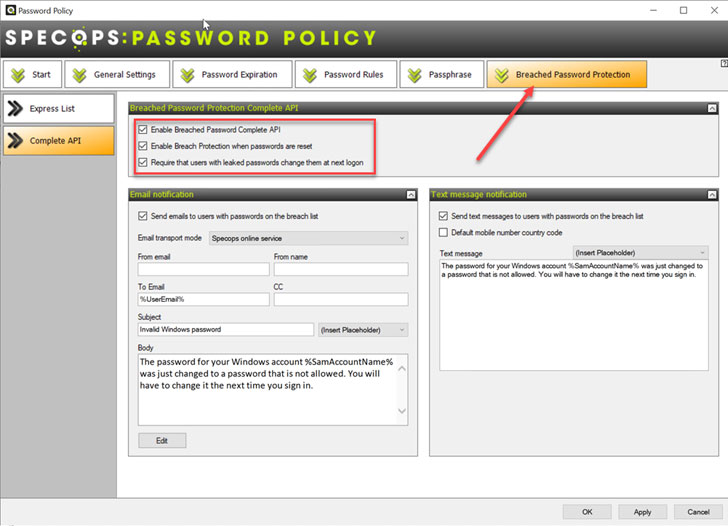

Politique de mot de passe de Specops est une solution qui permet aux entreprises de renforcer leur sécurité par mot de passe et leur posture globale de cybersécurité en :

- Protection par mot de passe violé

- Mettre en œuvre des politiques de mots de passe forts

- Autoriser l’utilisation de plusieurs dictionnaires de mots de passe

- Messagerie client claire et intuitive

- Retour dynamique en temps réel au client

- Expiration du mot de passe basée sur la longueur

- Blocage des composants de mot de passe courants tels que les noms d’utilisateur dans les mots de passe

- Implémentez facilement des mots de passe

- Expressions régulières

Specops Breached Password Protection inclut désormais les données d’attaque en direct dans le cadre du module Specops Breached Password Protection. Il permet à la politique de mot de passe Specops avec protection par mot de passe piraté de protéger votre organisation contre les mots de passe piratés provenant à la fois des milliards de mots de passe piratés dans la base de données Specops ainsi que des données d’attaque en direct.

|

| Protégez les mots de passe des fournisseurs avec Specops Breached Password Protection |

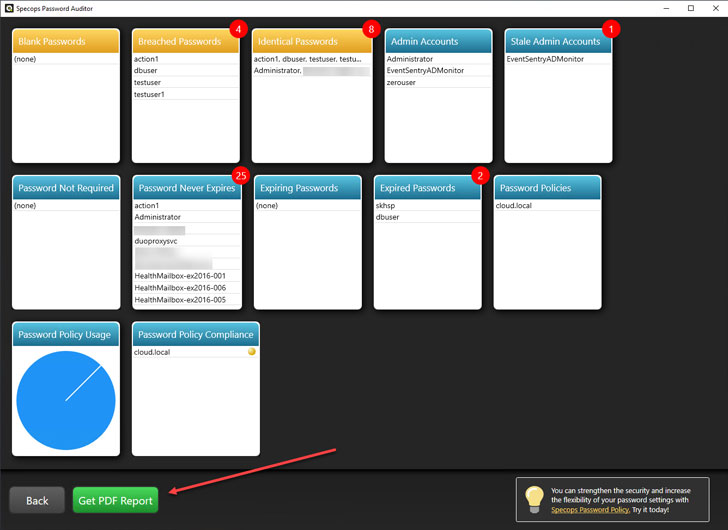

Si les informations d’identification d’un fournisseur tiers utilisées dans votre environnement sont violées, vous serez en mesure de remédier au risque dès que possible. De plus, en conjonction avec Specops Password Auditor, vous pouvez produire rapidement et facilement des rapports sur les normes de mot de passe que vous avez mises en place dans votre organisation.

|

| Produire des rapports d’audit à l’aide de Specops Password Auditor |

Envelopper

La gestion des risques des fournisseurs (VRM) est un élément essentiel des processus globaux de cybersécurité des organisations d’aujourd’hui. Il permet de gérer les risques associés aux fournisseurs tiers et la manière dont ceux-ci interagissent avec votre organisation. Les entreprises doivent mettre en œuvre un cadre pour évaluer les risques des fournisseurs et s’assurer que ces risques sont suivis, documentés et surveillés selon les besoins.

Politique de mot de passe Specops et auditeur de mot de passe Specops permettre aux entreprises de renforcer la sécurité des mots de passe dans leur environnement. Il permet d’atténuer les risques associés aux mots de passe des fournisseurs et surveille facilement les mots de passe pour savoir s’ils sont violés. De plus, Password Auditor peut produire des rapports si vous fournissez des services tiers à des organisations vous demandant de fournir des informations concernant vos paramètres et politiques de mot de passe.