Mozi, un botnet peer-to-peer (P2P) connu pour cibler les appareils IoT, a acquis de nouvelles capacités qui lui permettent d’atteindre la persistance sur les passerelles réseau fabriquées par Netgear, Huawei et ZTE, selon de nouvelles découvertes.

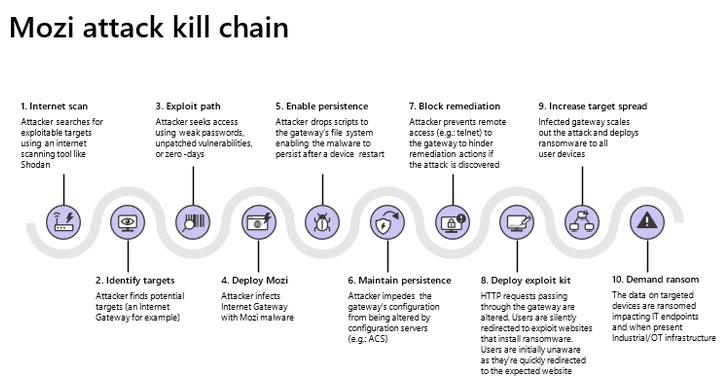

« Les passerelles réseau sont une cible particulièrement juteuse pour les adversaires car elles sont idéales comme points d’accès initiaux aux réseaux d’entreprise », chercheurs du Microsoft Security Threat Intelligence Center et Section 52 d’Azure Defender for IoT mentionné dans une rédaction technique. « En infectant les routeurs, ils peuvent effectuer des attaques de type man-in-the-middle (MITM) – via le piratage HTTP et l’usurpation DNS – pour compromettre les points de terminaison et déployer des ransomwares ou provoquer des incidents de sécurité dans les installations OT. »

D’abord documenté par Netlab 360 en décembre 2019, Mozi a l’habitude d’infecter des routeurs et des enregistreurs vidéo numériques afin de les assembler dans un botnet IoT, ce qui pourrait être utilisé pour lancer des attaques par déni de service distribué (DDoS), l’exfiltration de données et la charge utile exécution. Le botnet est issu du code source de plusieurs familles de logiciels malveillants connues telles que Gafgyt, Mirai et IoT Reaper.

Mozi se propage via l’utilisation de mots de passe Telnet faibles et par défaut ainsi que via des vulnérabilités IoT non corrigées, le malware IoT communiquant à l’aide d’une table de hachage distribuée de type BitTorrent (DHT) pour enregistrer les informations de contact des autres nœuds du botnet, le même mécanisme utilisé par les clients P2P de partage de fichiers. Les appareils compromis écoutent les commandes des nœuds de contrôleur et tentent également d’infecter d’autres cibles vulnérables.

Une analyse IBM X-Force publié en septembre 2020 a noté que Mozi représentait près de 90 % du trafic réseau IoT observé d’octobre 2019 à juin 2020, indiquant que les acteurs de la menace profitent de plus en plus de la surface d’attaque en expansion offerte par les appareils IoT. Dans une enquête distincte publié Le mois dernier, l’équipe Elastic Security Intelligence and Analytics a découvert qu’au moins 24 pays ont été ciblés à ce jour, la Bulgarie et l’Inde étant en tête du peloton.

De nouvelles recherches menées par l’équipe de sécurité IoT de Microsoft ont découvert que le malware « prend des mesures spécifiques pour augmenter ses chances de survie lors du redémarrage ou de toute autre tentative d’autres logiciels malveillants ou intervenants pour interférer avec son fonctionnement », notamment en obtenant une persistance sur les appareils ciblés et en bloquant TCP. ports (23, 2323, 7547, 35000, 50023 et 58000) qui sont utilisés pour accéder à distance à la passerelle.

De plus, Mozi a été mis à niveau pour prendre en charge de nouvelles commandes qui permettent au malware de détourner des sessions HTTP et d’effectuer une usurpation DNS afin de rediriger le trafic vers un domaine contrôlé par un attaquant.

Il est recommandé aux entreprises et aux utilisateurs utilisant des routeurs Netgear, Huawei et ZTE de sécuriser les appareils à l’aide de mots de passe forts et de mettre à jour les appareils avec le dernier micrologiciel. « Cela réduira les surfaces d’attaque exploitées par le botnet et empêchera les attaquants de se mettre dans une position où ils peuvent utiliser la persistance récemment découverte et d’autres techniques d’exploitation », a déclaré Microsoft.