Les chercheurs ont dévoilé lundi une nouvelle implémentation Linux et Windows récemment découverte de Balise de frappe au cobalt qui vise activement le gouvernement, les télécommunications, les technologies de l’information et les institutions financières à l’état sauvage.

La version encore non détectée de l’outil de test d’intrusion – nom de code « Vermilion Strike » – marque l’un des ports Linux rares, qui était traditionnellement un outil d’équipe rouge basé sur Windows fortement réutilisé par les adversaires pour monter un éventail d’attaques ciblées. Cobalt Strike se présente comme un « logiciel d’émulation de menace« , Beacon étant la charge utile conçue pour modéliser un acteur avancé et dupliquer ses actions post-exploitation.

« L’échantillon furtif utilise le protocole de commande et de contrôle (C2) de Cobalt Strike lors de la communication avec le serveur C2 et dispose de capacités d’accès à distance telles que le téléchargement de fichiers, l’exécution de commandes shell et l’écriture dans des fichiers », ont déclaré les chercheurs d’Intezer dans un rapport publié aujourd’hui et partagé avec The Hacker News.

Les conclusions de la société israélienne de cybersécurité proviennent d’un artefact téléchargé sur VirusTotal le 10 août depuis la Malaisie. Au moment de la rédaction, seuls deux moteurs anti-malware signalent le fichier comme malveillant.

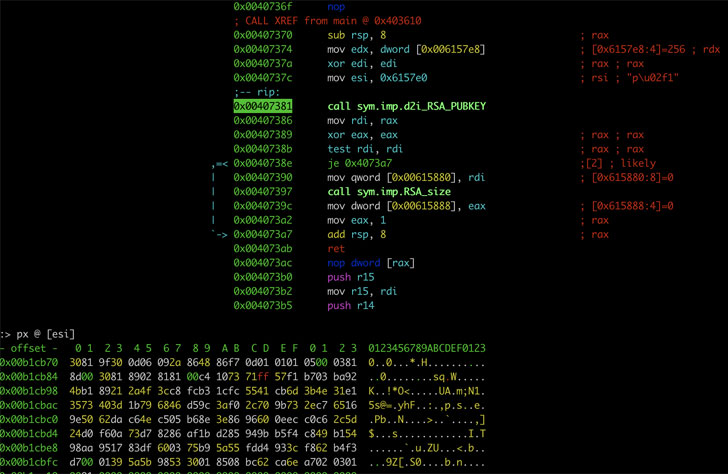

Une fois installé, le malware s’exécute en arrière-plan et déchiffre la configuration nécessaire au fonctionnement de la balise, avant de prendre les empreintes digitales de la machine Linux compromise et d’établir des communications avec un serveur distant via DNS ou HTTP pour récupérer les instructions encodées en base64 et en AES qui permettent il exécute des commandes arbitraires, écrit dans des fichiers et télécharge des fichiers sur le serveur.

De façon intéressante, Additionnel échantillons identifiés au cours de l’enquête ont fait la lumière sur la variante Windows du malware, partageant des chevauchements dans les fonctionnalités et les domaines C2 utilisés pour réquisitionner à distance les hôtes. Intezer a également souligné la portée limitée de la campagne d’espionnage, notant l’utilisation du malware dans des attaques spécifiques par opposition à des intrusions à grande échelle, tout en l’attribuant également à un « acteur de menace qualifié » en raison du fait que Vermilion Strike n’a pas été observé dans d’autres attaques. à ce jour.

« Vermilion Strike et d’autres menaces Linux restent une menace constante. La prédominance des serveurs Linux dans le cloud et son augmentation continue invitent les APT à modifier leurs outils afin de naviguer dans l’environnement existant », ont déclaré les chercheurs.