Mettre à jour: Après cette histoire et d’autres mises en ligne le 1er avril, Le PDG de Zoom, Eric Yuan, a abordé la sécurité de Zoom et d’autres problèmes dans un article de blog. Une partie du billet de blog a détaillé un correctif de bogue à publier, qui corrigerait, entre autres, la vulnérabilité UNC décrite dans notre histoire originale. Le correctif semble être diffusé automatiquement aux utilisateurs. Le personnel de PCWorld qui a déjà reçu le correctif rapporte le numéro de version comme 4.6.9 (19253.0401).

Une vulnérabilité non corrigée dans Zoom permet à un attaquant de déposer un lien malveillant dans une fenêtre de discussion et de l’utiliser pour voler un mot de passe Windows, selon les rapports.

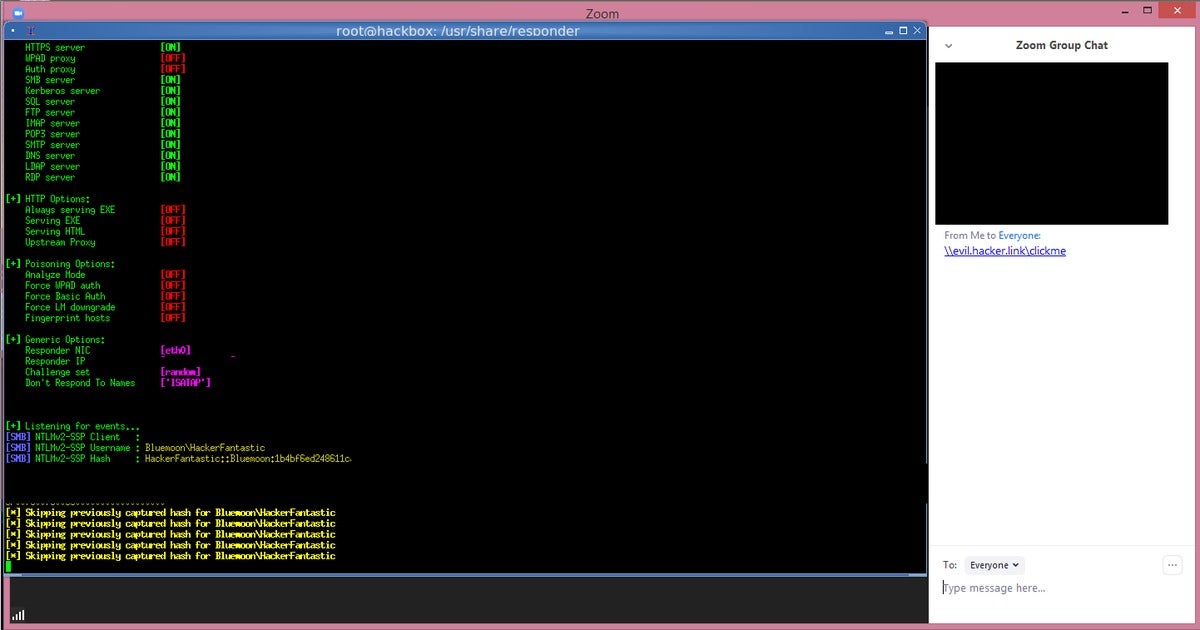

Un pirate pourrait utiliser une attaque appelée injection de chemin UNC pour exposer les informations d’identification, selon un attaque publiée sur Twitter et ensuite suivi d’un vidéo supplémentaire. Selon The Hacker News, c’est parce que Windows expose le nom de connexion et le mot de passe d’un utilisateur à un serveur distant lorsqu’il tente de s’y connecter et de télécharger un fichier.

HackerFantastic / Twitter

HackerFantastic / Twitter Tout attaquant doit envoyer un lien à un autre utilisateur et le convaincre de cliquer dessus pour que l’attaque commence. Bien que le mot de passe Windows soit toujours chiffré, le piratage prétend qu’il peut être facilement déchiffré par des outils tiers si le mot de passe est faible.

Alors que Zoom gagne en popularité, il a attiré l’attention de la communauté de la sécurité, qui examine de plus près le logiciel de visioconférence pour détecter les faiblesses. En plus du risque de « bombardement Zoom », des critiques ont été adressées au logiciel pour prétendant être chiffré de bout en bout, alors qu’en fait ce n’est pas le cas. L’année dernière, une faille est apparue qui pourrait permettre aux utilisateurs distants de joindre un utilisateur Mac à un appel, puis d’allumer leur caméra sans autorisation. Cette faille a été corrigée. Zoom n’a cependant pas annoncé de correction pour le bug actuel.

The Hacker News recommande d’utiliser les paramètres de stratégie de sécurité Windows pour désactiver la transmission automatique des informations d’identification NTML à un serveur distant, ou bien simplement d’utiliser le client Zoom pour le Web.