Microsoft a publié lundi des conseils pour une faille de sécurité zero-day récemment découverte dans sa suite de productivité Office qui pourrait être exploitée pour réaliser l’exécution de code sur les systèmes concernés.

La faiblesse, maintenant assignée à l’identifiant CVE-2022-30190, est noté 7,8 sur 10 pour la gravité sur le système de notation des vulnérabilités CVSS. Les versions de Microsoft Office Office 2013, Office 2016, Office 2019 et Office 2021, ainsi que les éditions Professional Plus, sont concernées.

« Pour aider à protéger les clients, nous avons publié CVE-2022-30190 et des conseils supplémentaires ici« , a déclaré un porte-parole de Microsoft à The Hacker News dans un communiqué envoyé par e-mail.

La Follina La vulnérabilité, qui a été révélée à la fin de la semaine dernière, impliquait un exploit du monde réel qui exploitait la lacune d’un document Word armé pour exécuter du code PowerShell arbitraire en utilisant le schéma d’URI « ms-msdt: ». L’échantillon a été téléchargé sur VirusTotal depuis la Biélorussie.

Mais les premiers signes d’exploitation de la faille remontent au 12 avril 2022, lorsqu’un deuxième échantillon a été téléchargé dans la base de données des logiciels malveillants. Cet artefact aurait ciblé un utilisateur en Russie avec un document Word malveillant (« приглашение на интервью.doc« ) qui s’est fait passer pour une invitation à un entretien avec Sputnik Radio.

« Une vulnérabilité d’exécution de code à distance existe lorsque MSDT est appelé à l’aide du protocole URL à partir d’une application appelante telle que Word », a déclaré Microsoft dans un avis pour CVE-2022-30190.

« Un attaquant qui réussit à exploiter cette vulnérabilité peut exécuter du code arbitraire avec les privilèges de l’application appelante. L’attaquant peut alors installer des programmes, afficher, modifier ou supprimer des données, ou créer de nouveaux comptes dans le contexte autorisé par les droits de l’utilisateur. »

Le géant de la technologie a crédité Crazyman, membre du Groupe de chasseurs d’ombrespour avoir signalé la faille le 12 avril, coïncidant avec la découverte de l’exploit sauvage ciblant les utilisateurs russes, indiquant que la société était déjà au courant de la vulnérabilité.

En effet, selon captures d’écran partagé par le chercheur sur Twitter, Microsoft a clôturé le rapport le 21 avril 2022 en déclarant que « le problème a été résolu », tout en rejetant la faille comme « pas un problème de sécurité » car elle nécessite un mot de passe fourni par un technicien de support lors du démarrage du outil de diagnostic.

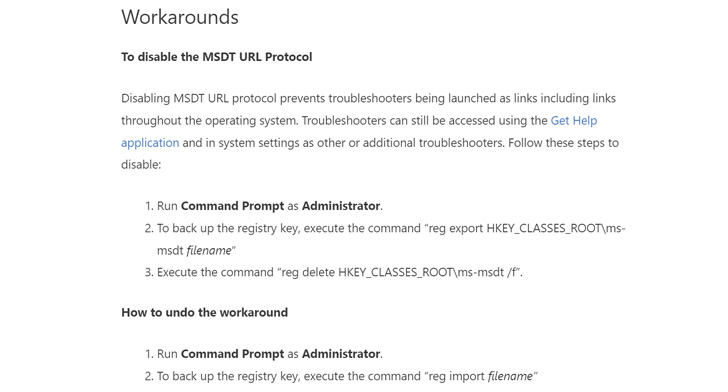

En plus de publier des règles de détection pour Microsoft Defender for Endpoint, la société basée à Redmond a proposé des solutions de contournement dans ses conseils pour désactiver le protocole d’URL MSDT via une modification du registre Windows.

« Si l’application appelante est une application Microsoft Office, par défaut, Microsoft Office ouvre les documents depuis Internet en mode protégé ou Application Guard for Office, qui empêchent tous deux l’attaque en cours », a déclaré Microsoft.

Ce n’est pas la première fois que des schémas de protocole Microsoft Office tels que « ms-msdt : » sont passés sous le scanner pour leur utilisation abusive potentielle. Plus tôt en janvier, la société de sécurité allemande SySS divulgué comment il est possible d’ouvrir des fichiers directement via des URL spécialement conçues telles que « ms-excel:ofv|u|https://192.168.1.10/poc[.]xls. »