C’est le deuxième mardi du mois et Microsoft a publié une autre série de mises à jour de sécurité pour corriger un total de 97 défauts affectant son logiciel, dont l’un a été activement exploité dans des attaques de ransomware dans la nature.

Sept des 97 bogues sont classés critiques et 90 sont classés importants en termes de gravité. Fait intéressant, 45 des lacunes sont des failles d’exécution de code à distance, suivies de 20 vulnérabilités d’élévation des privilèges. Les mises à jour font également suite aux correctifs de 26 vulnérabilités de son navigateur Edge qui ont été publiées au cours du mois dernier.

La faille de sécurité qui fait l’objet d’une exploitation active est CVE-2023-28252 (score CVSS : 7,8), un bogue d’escalade de privilèges dans le pilote Windows Common Log File System (CLFS).

« Un attaquant qui parviendrait à exploiter cette vulnérabilité pourrait obtenir des privilèges SYSTEM », a déclaré Microsoft dans un avis, remerciant les chercheurs Boris Larin, Genwei Jiang et Quan Jin d’avoir signalé le problème.

CVE-2023-28252 est la quatrième faille d’escalade de privilèges dans le composant CLFS qui a fait l’objet d’abus actifs au cours de la seule année écoulée après CVE-2022-24521, CVE-2022-37969 et CVE-2023-23376 (scores CVSS : 7,8 ). Au moins 32 vulnérabilités ont été identifiées dans CLFS depuis 2018.

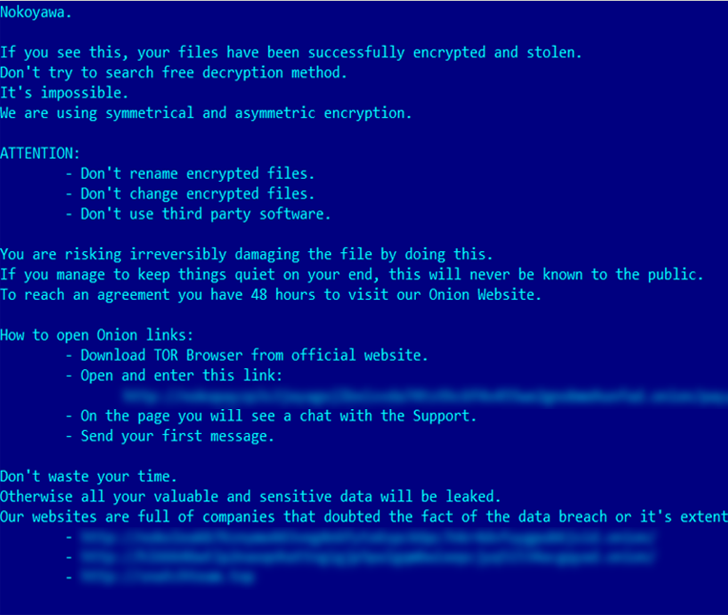

Selon la société russe de cybersécurité Kaspersky, la vulnérabilité a été militarisée par un groupe de cybercriminalité pour déployer le rançongiciel Nokoyawa contre les petites et moyennes entreprises au Moyen-Orient, en Amérique du Nord et en Asie.

« CVE-2023-28252 est une vulnérabilité d’écriture (incrémentation) hors limites qui peut être exploitée lorsque le système tente d’étendre le bloc de métadonnées », Larin a dit. « La vulnérabilité est déclenchée par la manipulation du fichier journal de base. »

À la lumière de l’exploitation continue de la faille, CISA ajoutée le jour zéro de Windows à son catalogue de vulnérabilités exploitées connues (KEV), ordonnant aux agences du Federal Civilian Executive Branch (FCEB) de sécuriser leurs systèmes d’ici le 2 mai 2023.

Les failles critiques d’exécution de code à distance affectant le service de serveur DHCP, le protocole de tunnellisation de couche 2, l’extension d’image brute, le protocole de tunneling point à point Windows, la multidiffusion générale pragmatique Windows et Microsoft Message Queuing ont également été corrigées.MSMQ).

Le bogue MSMQ, suivi comme CVE-2023-21554 (score CVSS : 9,8) et surnommé QueueJumper par Check Point, pourrait conduire à l’exécution de code non autorisé et prendre le contrôle d’un serveur en envoyant un paquet MSMQ malveillant spécialement conçu à un serveur MSMQ.

« La vulnérabilité CVE-2023-21554 permet à un attaquant d’exécuter potentiellement du code à distance et sans autorisation en atteignant le port TCP 1801 », a déclaré Haifei Li, chercheur chez Check Point. a dit. « En d’autres termes, un attaquant pourrait prendre le contrôle du processus via un seul paquet vers le port 1801/tcp avec l’exploit, déclenchant la vulnérabilité. »

Deux autres failles découvertes dans MSMQ, CVE-2023-21769 et CVE-2023-28302 (scores CVSS : 7,5), pourrait être exploitée pour provoquer une condition de déni de service (DoS) telle qu’un plantage de service et l’écran bleu de la mort de Windows (BSoD).

Apprenez à sécuriser le périmètre d’identité – Stratégies éprouvées

Améliorez la sécurité de votre entreprise grâce à notre prochain webinaire sur la cybersécurité dirigé par des experts : Explorez les stratégies de périmètre d’identité !

Microsoft a également mis à jour son avis pour CVE-2013-3900une vulnérabilité de validation de signature WinVerifyTrust, pour inclure les versions d’installation Server Core suivantes –

- Windows Server 2008 pour les systèmes 32 bits Service Pack 2

- Windows Server 2008 pour les systèmes x65 Service Pack 2

- Windows Server 2008 R2 pour les systèmes x64 Service 1

- Serveur Windows 2012

- Windows Serveur 2012 R2

- Serveur Windows 2016

- Windows Server 2019 et

- Serveur Windows 2022

Le développement intervient alors que des acteurs de la menace liés à la Corée du Nord ont été observés en train d’exploiter la faille pour incorporer un shellcode crypté dans des bibliothèques légitimes sans invalider la signature émise par Microsoft.

Correctifs logiciels d’autres fournisseurs

En plus de Microsoft, des mises à jour de sécurité ont également été publiées par d’autres fournisseurs au cours des dernières semaines pour corriger plusieurs vulnérabilités, notamment —