Microsoft a partagé jeudi de nouvelles directives sur une autre vulnérabilité affectant le service Windows Print Spooler, déclarant qu’il s’efforce de le résoudre dans une prochaine mise à jour de sécurité.

Suivi comme CVE-2021-34481 (score CVSS : 7,8), le problème concerne une faille locale d’escalade de privilèges qui pourrait être utilisée abusivement pour effectuer des actions non autorisées sur le système. La société a crédité le chercheur en sécurité Jacob Baines d’avoir découvert et signalé le bogue.

« Il existe une vulnérabilité d’élévation des privilèges lorsque le service Windows Print Spooler exécute de manière incorrecte des opérations sur les fichiers privilégiés. Un attaquant qui a réussi à exploiter cette vulnérabilité pourrait exécuter du code arbitraire avec les privilèges SYSTEM », a déclaré le fabricant de Windows dans son avis. « Un attaquant pourrait alors installer des programmes, afficher, modifier ou supprimer des données ou créer de nouveaux comptes avec tous les droits d’utilisateur. »

Cependant, il convient de souligner que l’exploitation réussie de la vulnérabilité nécessite que l’attaquant ait la capacité d’exécuter du code sur un système victime. En d’autres termes, cette vulnérabilité ne peut être exploitée que localement pour obtenir des privilèges élevés sur un appareil.

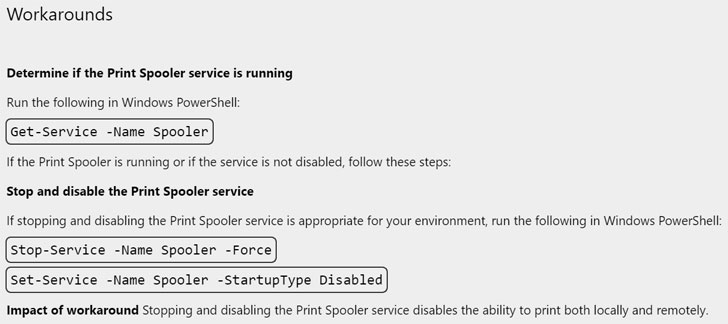

Comme solutions de contournement, Microsoft recommande aux utilisateurs d’arrêter et de désactiver le service Print Spooler pour empêcher les acteurs malveillants d’exploiter la vulnérabilité.

Le développement intervient quelques jours après que la société basée à Redmond a déployé des correctifs pour remédier à une lacune critique dans le même composant qu’elle a révélé comme étant activement exploité pour organiser des attaques dans la nature.

Surnommée PrintNightmare (CVE-2021-34527), la vulnérabilité provient d’une vérification d’autorisation manquante dans le spouleur d’impression qui permet l’installation de pilotes d’impression malveillants pour réaliser l’exécution de code à distance ou l’élévation des privilèges locaux sur les systèmes vulnérables.

Cependant, il est apparu plus tard que la mise à jour de sécurité hors bande pouvait être entièrement contournée dans des conditions spécifiques pour obtenir à la fois une élévation des privilèges locaux et l’exécution de code à distance. Microsoft a depuis déclaré que les correctifs « fonctionnaient comme prévu et étaient efficaces contre les exploits connus de mise en file d’attente d’imprimantes et d’autres rapports publics collectivement appelés PrintNightmare ».