Microsoft met en garde contre une légère augmentation de l’État-nation et des acteurs criminels qui exploitent de plus en plus les vulnérabilités du jour zéro divulguées publiquement pour violer les environnements cibles.

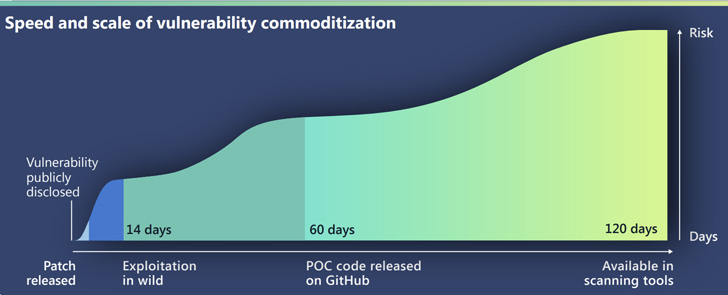

Le géant de la technologie, dans ses 114 pages Rapport de défense numériquea déclaré avoir « observé une réduction du délai entre l’annonce d’une vulnérabilité et la banalisation de cette vulnérabilité », ce qui rend impératif que les organisations corrigent ces exploits en temps opportun.

Cela corrobore également un avis d’avril 2022 de la Cybersecurity and Infrastructure Security Agency (CISA) des États-Unis, qui a révélé que les mauvais acteurs ciblent « agressivement » les bogues logiciels nouvellement divulgués contre de larges cibles à l’échelle mondiale.

Microsoft a noté qu’il ne faut en moyenne que 14 jours pour qu’un exploit soit disponible dans la nature après la divulgation publique d’une faille, déclarant que même si les attaques de type « zero-day » ont initialement une portée limitée, elles ont tendance à être rapidement adoptées par d’autres acteurs de la menace, conduisant à des événements de sondage aveugles avant l’installation des correctifs.

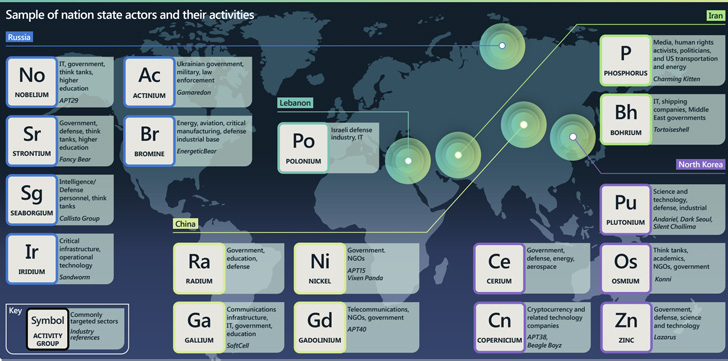

Il a en outre accusé les groupes parrainés par l’État chinois d’être « particulièrement compétents » pour découvrir et développer des exploits zero-day.

Cela a été aggravé par le fait que la Cyberspace Administration of China (CAC) a promulgué une nouvelle réglementation sur les rapports de vulnérabilité en septembre 2021 qui exige que les failles de sécurité soient signalées au gouvernement avant qu’elles ne soient partagées avec les développeurs de produits.

Redmond a en outre déclaré que la loi pourrait permettre aux éléments soutenus par le gouvernement de stocker et de militariser les bogues signalés, ce qui entraînerait une utilisation accrue des jours zéro pour les activités d’espionnage conçues pour faire avancer ses intérêts économiques et militaires.

Certaines des vulnérabilités qui ont d’abord été exploitées par des acteurs chinois avant d’être récupérées par d’autres groupes adversaires incluent –

- CVE-2021-35211 (Score CVSS : 10,0) – Une faille d’exécution de code à distance dans le serveur de transfert de fichiers géré SolarWinds Serv-U et le logiciel FTP sécurisé Serv-U qui a été exploitée par DEV-0322.

- CVE-2021-40539 (Score CVSS : 9,8) – Une faille de contournement d’authentification dans Zoho ManageEngine ADSelfService Plus qui a été exploitée par DEV-0322 (TiltedTemple).

- CVE-2021-44077 (Score CVSS : 9,8) – Une faille d’exécution de code à distance non authentifiée dans Zoho ManageEngine ServiceDesk Plus qui a été exploitée par DEV-0322 (TiltedTemple).

- CVE-2021-42321 (Score CVSS : 8,8) – Une faille d’exécution de code à distance dans Microsoft Exchange Server qui a été exploitée trois jours après sa révélation lors du concours de piratage de la Tianfu Cup les 16 et 17 octobre 2021.

- CVE-2022-26134 (Score CVSS : 9,8) – Une faille d’injection OGNL (Object-Graph Navigation Language) dans Atlassian Confluence qui a probablement été exploitée contre une entité américaine anonyme quelques jours avant la divulgation de la faille le 2 juin.

Les conclusions surviennent également près d’un mois après que la CISA a publié une liste de principales vulnérabilités militarisée par des acteurs basés en Chine depuis 2020 pour voler la propriété intellectuelle et développer l’accès aux réseaux sensibles.

« Les vulnérabilités du jour zéro sont un moyen particulièrement efficace d’exploitation initiale et, une fois exposées publiquement, les vulnérabilités peuvent être rapidement réutilisées par d’autres États-nations et acteurs criminels », a déclaré la société.