Microsoft a annoncé mercredi avoir corrigé une vulnérabilité dans ses instances de conteneur Azure (ACI) services qui auraient pu être exploités par un acteur malveillant « pour accéder aux informations d’autres clients » dans ce que le chercheur a décrit comme la « première prise de contrôle de conteneurs entre comptes dans le cloud public ».

Un attaquant exploitant la faiblesse pourrait exécuter des commandes malveillantes sur les conteneurs d’autres utilisateurs, voler les secrets des clients et les images déployées sur la plate-forme. Le fabricant de Windows n’a pas partagé de détails supplémentaires liés à la faille, sauf que clients concernés « révoquer toutes les informations d’identification privilégiées qui ont été déployées sur la plate-forme avant le 31 août 2021. »

Azure Container Instances est un service managé qui permet aux utilisateurs d’exécuter Docker conteneurs directement dans un environnement cloud sans serveur, sans nécessiter l’utilisation de machines virtuelles, de clusters ou d’orchestrateurs.

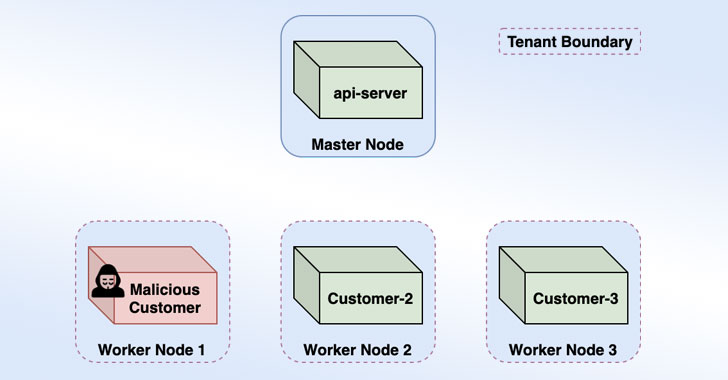

L’équipe de renseignement sur les menaces de l’Unité 42 de Palo Alto Networks a surnommé la vulnérabilité « Azurescape« , faisant référence à la manière dont un attaquant peut tirer parti de la technique de partage des locataires pour échapper à son conteneur ACI non autorisé, élever les privilèges sur un cluster Kubernetes mutualisé et prendre le contrôle des conteneurs concernés en exécutant du code malveillant.

La sortie du conteneur, ont déclaré les chercheurs, a été rendue possible grâce à un exécution du conteneur utilisé dans ACI (exécuterC v1.0.0-rc2), permettant ainsi d’exploiter CVE-2019-5736 (score CVSS : 8,6) pour échapper au conteneur et obtenir l’exécution de code avec des privilèges élevés sur l’hôte sous-jacent.

Microsoft a déclaré avoir informé certains clients dont les conteneurs s’exécutaient sur le même cluster Kubernetes que celui du conteneur malveillant créé par Palo Alto Networks pour démontrer l’attaque. Le cluster aurait hébergé 100 pods clients et environ 120 nœuds, la société déclarant qu’elle n’avait aucune preuve que de mauvais acteurs avaient abusé de la faille pour effectuer des intrusions dans le monde réel, ajoutant que son enquête « n’avait révélé aucun accès non autorisé aux données des clients ».

La divulgation est la deuxième faille liée à Azure à être révélée en l’espace de deux semaines, la première étant une faille critique de la base de données Cosmos qui aurait pu être potentiellement exploitée pour accorder à tout utilisateur Azure un accès administrateur complet aux instances de base de données d’autres clients sans toute autorisation.

« Cette découverte met en évidence la nécessité pour les utilisateurs du cloud d’adopter une approche de » défense en profondeur « pour sécuriser leur infrastructure cloud qui inclut une surveillance continue des menaces – à l’intérieur et à l’extérieur de la plate-forme cloud », ont déclaré les chercheurs de l’Unité 42, Ariel Zelivanky et Yuval Avrahami. « La découverte d’Azurescape souligne également la nécessité pour les fournisseurs de services cloud de fournir un accès adéquat aux chercheurs externes pour étudier leurs environnements, à la recherche de menaces inconnues. »