Microsoft a dévoilé jeudi une « série étendue de campagnes de phishing d’identifiants » qui tire parti d’un kit de phishing personnalisé qui a assemblé des composants d’au moins cinq différents largement diffusés dans le but de siphonner les informations de connexion des utilisateurs.

L’équipe Microsoft 365 Defender Threat Intelligence du géant de la technologie, qui a détecté les premières instances de l’outil dans la nature en décembre 2020, a surnommé l’infrastructure d’attaque par copier-coller « Aujourd’huiZoo. »

« L’abondance de kits de phishing et d’autres outils disponibles à la vente ou à la location permet à un attaquant solitaire de choisir les meilleures fonctionnalités de ces kits », ont déclaré les chercheurs. « Ils rassemblent ces fonctionnalités dans un kit personnalisé et essaient d’en tirer tous les avantages. C’est le cas de TodayZoo. »

Les kits d’hameçonnage, souvent vendus en paiement unique dans les forums clandestins, sont des fichiers d’archives contenant des images, des scripts et des pages HTML qui permettent à un acteur malveillant de configurer des e-mails et des pages d’hameçonnage, en les utilisant comme leurres pour récolter et transmettre des informations d’identification à un attaquant. -serveur contrôlé.

La campagne de phishing TodayZoo n’est pas différente dans la mesure où les e-mails de l’expéditeur se font passer pour Microsoft, prétendant être une réinitialisation de mot de passe ou des notifications de fax et de scanner, pour rediriger les victimes vers des pages de collecte d’informations d’identification. Là où il se démarque, c’est le kit de phishing lui-même, qui est bricolé à partir de morceaux de code extraits d’autres kits – « certains sont disponibles à la vente via des vendeurs d’escroquerie accessibles au public ou sont réutilisés et reconditionnés par d’autres revendeurs de kits ».

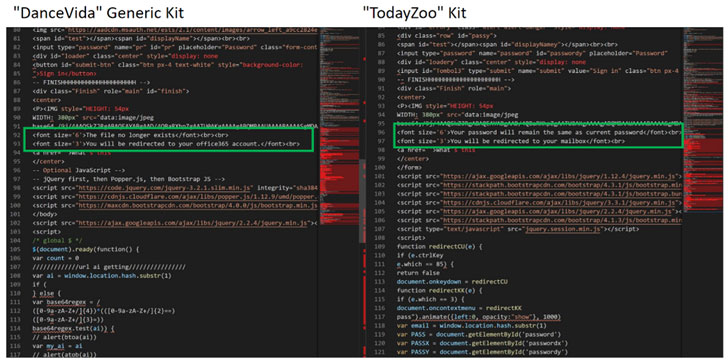

Plus précisément, de grandes parties du framework semblent avoir été généreusement extraites d’un autre kit, connu sous le nom de DanceVida, tandis que les composants liés à l’imitation et à l’obscurcissement se chevauchent de manière significative avec le code d’au moins cinq autres kits de phishing tels que Botssoft, FLCFood, Office-RD117, WikiRed et Zenfo. Bien qu’il s’appuie sur des modules recyclés, TodayZoo s’écarte de DanceVida dans le composant de collecte d’informations d’identification en remplaçant la fonctionnalité d’origine par sa propre logique d’exfiltration.

Au contraire, la « caractéristique du monstre de Frankenstein de TodayZoo » illustre les diverses façons dont les acteurs de la menace exploitent les kits de phishing à des fins néfastes, que ce soit en les louant à des fournisseurs de phishing-as-a-service (PhaaS) ou en créant leurs propres variantes à partir de le terrain en fonction de leurs objectifs.

« Cette recherche prouve en outre que la plupart des kits de phishing observés ou disponibles aujourd’hui sont basés sur un plus petit groupe de « familles » de kits plus grandes « , indique l’analyse de Microsoft. « Bien que cette tendance ait été observée précédemment, elle continue d’être la norme, étant donné que les kits de phishing que nous avons vus partagent de grandes quantités de code entre eux. »