Un groupe d’activités de menace en développement a été découvert en utilisant Google Ads dans l’une de ses campagnes pour distribuer diverses charges utiles post-compromis, y compris le récemment découvert Logiciel de rançon royal.

Microsoft, qui a repéré la méthode de diffusion des logiciels malveillants mise à jour fin octobre 2022, suit le groupe sous le nom DEV-0569.

« Les attaques DEV-0569 observées montrent un modèle d’innovation continue, avec l’incorporation régulière de nouvelles techniques de découverte, l’évasion de la défense et diverses charges utiles post-compromis, ainsi que la facilitation croissante des ransomwares », a déclaré l’équipe Microsoft Security Threat Intelligence. a dit dans une analyse.

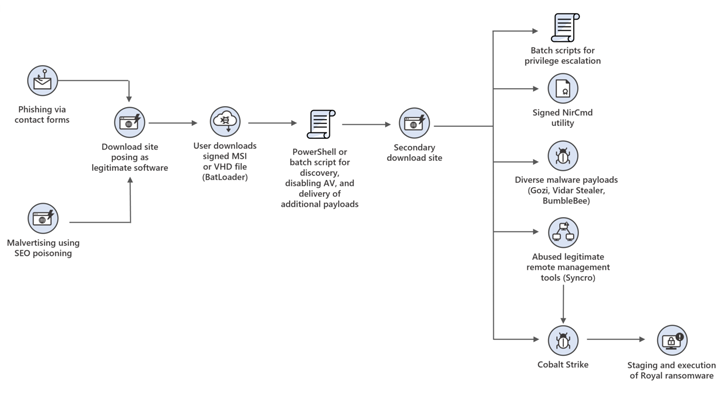

L’acteur de la menace est connu pour s’appuyer sur la publicité malveillante pour diriger les victimes sans méfiance vers des liens de téléchargement de logiciels malveillants qui se présentent comme des installateurs de logiciels pour des applications légitimes comme Adobe Flash Player, AnyDesk, LogMeIn, Microsoft Teams et Zoom.

Le téléchargeur de logiciels malveillants, une souche appelée BATLOADER, est un compte-gouttes qui fonctionne comme un conduit pour distribuer les charges utiles de la prochaine étape. Il a été observé qu’il partageait des chevauchements avec un autre logiciel malveillant appelé ZLoader.

Une analyse récente de BATLOADER par eSenti et VMware a souligné la furtivité et la persistance du malware, en plus de son utilisation de l’empoisonnement de l’optimisation des moteurs de recherche (SEO) pour inciter les utilisateurs à télécharger le malware à partir de sites Web compromis ou de domaines créés par des attaquants.

Alternativement, les liens de phishing sont partagés via des spams, de fausses pages de forum, des commentaires de blog et même des formulaires de contact présents sur les sites Web des organisations ciblées.

« DEV-0569 a utilisé diverses chaînes d’infection utilisant PowerShell et des scripts batch qui ont finalement conduit au téléchargement de charges utiles de logiciels malveillants comme des voleurs d’informations ou un outil de gestion à distance légitime utilisé pour la persistance sur le réseau », a noté le géant de la technologie.

« L’outil de gestion peut également être un point d’accès pour la mise en scène et la diffusion de ransomwares. »

Un outil connu sous le nom de NSudo est également utilisé pour lancer des programmes avec des privilèges élevés et altérer les défenses en ajoutant des valeurs de registre conçues pour désactiver les solutions antivirus.

L’utilisation de Google Ads pour fournir BATLOADER de manière sélective marque une diversification des vecteurs de distribution du DEV-0569, lui permettant d’atteindre plus de cibles et de fournir des charges utiles de logiciels malveillants, a souligné la société.

Cela positionne en outre le groupe pour servir de courtier d’accès initial pour d’autres opérations de ransomware, rejoignant des logiciels malveillants tels qu’Emotet, IcedID, Qakbot.

« Étant donné que le schéma de phishing de DEV-0569 abuse des services légitimes, les organisations peuvent également tirer parti des règles de flux de messagerie pour capturer des mots clés suspects ou examiner de larges exceptions, telles que celles liées aux plages d’adresses IP et aux listes d’autorisation au niveau du domaine », a déclaré Microsoft.