La division des renseignements sur les menaces de Microsoft a évalué mercredi qu’un sous-groupe de l’acteur menaçant iranien suivi sous le nom de Phosphorus menait des attaques de ransomware comme une « forme de travail au noir » à des fins personnelles.

Le géant de la tech, qui surveille le pôle d’activités sous le nom DEV-0270 (alias Nemesis Kitten), a déclaré qu’il est exploité par une société qui fonctionne sous les alias publics Secnerd et Lifeweb, citant des chevauchements d’infrastructure entre le groupe et les deux organisations.

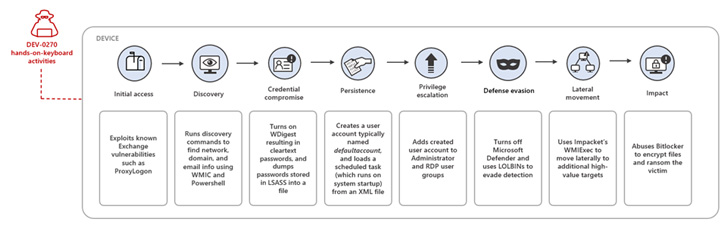

« DEV-0270 exploite les exploits pour les vulnérabilités de haute gravité pour accéder aux appareils et est connu pour l’adoption précoce des vulnérabilités récemment divulguées », Microsoft a dit.

« DEV-0270 utilise également largement les binaires vivant hors de la terre (LOLBIN) tout au long de la chaîne d’attaque pour la découverte et l’accès aux informations d’identification. Cela s’étend à son utilisation abusive de l’outil BitLocker intégré pour chiffrer les fichiers sur les appareils compromis. »

L’utilisation de BitLocker et DiskCryptor par des acteurs iraniens pour des attaques de rançongiciels opportunistes a été révélée au début du mois de mai, lorsque Secureworks a divulgué un ensemble d’intrusions montées par un groupe de menaces qu’il suit sous le nom de Cobalt Mirage avec des liens avec Phosphorus (alias Cobalt Illusion) et TunnelVision. .

DEV-0270 est connu pour analyser Internet pour trouver des serveurs et des appareils susceptibles de présenter des failles dans Microsoft Exchange Server, Fortinet FortiGate SSL-VPN et Apache Log4j pour obtenir un accès initial, suivi d’activités de reconnaissance du réseau et de vol d’informations d’identification.

L’accès au réseau compromis est obtenu en établissant une persistance via une tâche planifiée. DEV-0270 élève ensuite les privilèges au niveau du système, ce qui lui permet d’effectuer des actions de post-exploitation telles que la désactivation de l’antivirus Microsoft Defender pour échapper à la détection, au mouvement latéral et au chiffrement des fichiers.

« Le groupe de menaces utilise généralement des commandes natives WMI, net, CMD et PowerShell et des configurations de registre pour maintenir la sécurité furtive et opérationnelle », a déclaré Microsoft. « Ils installent et déguisent également leurs fichiers binaires personnalisés en processus légitimes pour cacher leur présence. »

Il est recommandé aux utilisateurs de donner la priorité aux correctifs des serveurs Exchange accessibles sur Internet pour atténuer les risques, empêcher les appareils réseau tels que les appareils Fortinet SSL-VPN d’établir des connexions arbitraires à Internet, appliquer des mots de passe forts et maintenir des sauvegardes de données régulières.