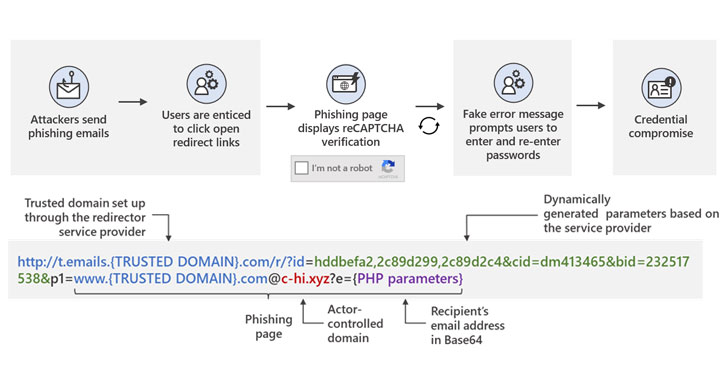

Microsoft met en garde contre une vaste campagne de phishing d’identifiants qui exploite ouvrir les liens de redirection dans les communications par courrier électronique comme vecteur pour inciter les utilisateurs à visiter des sites Web malveillants tout en contournant efficacement les logiciels de sécurité.

« Les attaquants combinent ces liens avec des appâts d’ingénierie sociale qui se font passer pour des outils et des services de productivité bien connus pour inciter les utilisateurs à cliquer », Microsoft 365 Defender Threat Intelligence Team mentionné dans un rapport publié cette semaine.

« Cela conduit à une série de redirections – y compris une page de vérification CAPTCHA qui ajoute un sentiment de légitimité et tente d’échapper à certains systèmes d’analyse automatisés – avant d’amener l’utilisateur vers une fausse page de connexion. Cela conduit finalement à une compromission des informations d’identification, qui ouvre l’utilisateur et son organisation à d’autres attaques. »

Bien que les liens de redirection dans les messages électroniques constituent un outil essentiel pour diriger les destinataires vers des sites Web tiers ou suivre les taux de clics et mesurer le succès des campagnes de vente et de marketing, la même technique peut être utilisée abusivement par des adversaires pour rediriger ces liens vers leur propre infrastructure, à tout en gardant intact le domaine de confiance dans l’URL complète pour échapper à l’analyse des moteurs anti-malware, même lorsque les utilisateurs tentent de survoler les liens pour rechercher tout signe de contenu suspect.

Les URL de redirection intégrées dans le message sont configurées à l’aide d’un service légitime dans le but de diriger les victimes potentielles vers des sites de phishing, tandis que les domaines finaux contrôlés par l’acteur contenus dans le lien exploitent les domaines de premier niveau .xyz, .club, .shop , et .online (par exemple « c-tl[.]xyz »), qui sont passés en tant que paramètres et qui contournent ainsi les solutions de passerelle de messagerie.

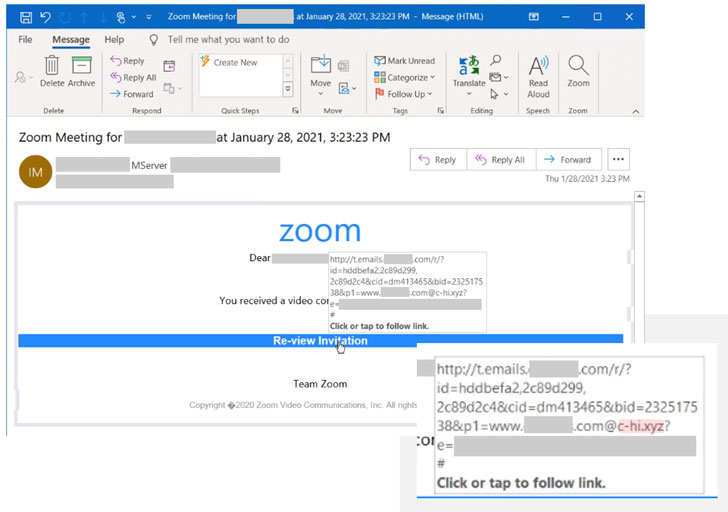

Microsoft a déclaré avoir observé au moins 350 domaines de phishing uniques dans le cadre de la campagne – une tentative d’obscurcir la détection – soulignant l’utilisation efficace par la campagne de leurres convaincants d’ingénierie sociale qui prétendent être des messages de notification d’applications comme Office 365 et Zoom, une détection bien conçue technique d’évasion et une infrastructure durable pour mener les attaques.

« Cela montre non seulement l’ampleur avec laquelle cette attaque est menée, mais cela montre également combien les attaquants y investissent, indiquant des gains potentiellement importants », a déclaré le chercheur.

Pour donner à l’attaque un vernis d’authenticité, cliquer sur les liens spécialement conçus redirige les utilisateurs vers une page de destination malveillante qui utilise Google reCAPTCHA pour bloquer toute tentative d’analyse dynamique. À la fin de la vérification CAPTCHA, les victimes s’affichent sur une page de connexion frauduleuse imitant un service connu comme Microsoft Office 365, uniquement pour glisser leurs mots de passe lors de la soumission des informations.

« Cette campagne de phishing illustre la parfaite tempête de [social engineering, detection evasion, and a large attack infrastructure] dans sa tentative de voler des informations d’identification et finalement d’infiltrer un réseau », ont noté les chercheurs. « Et étant donné que 91% de toutes les cyberattaques proviennent d’e-mails, les organisations doivent donc disposer d’une solution de sécurité qui leur fournira une défense multicouche contre ce type d’attaques. »