Microsoft a révélé mardi qu’une campagne de phishing à grande échelle ciblait plus de 10 000 organisations depuis septembre 2021 en détournant le processus d’authentification d’Office 365, même sur des comptes sécurisés avec une authentification multifacteur (MFA).

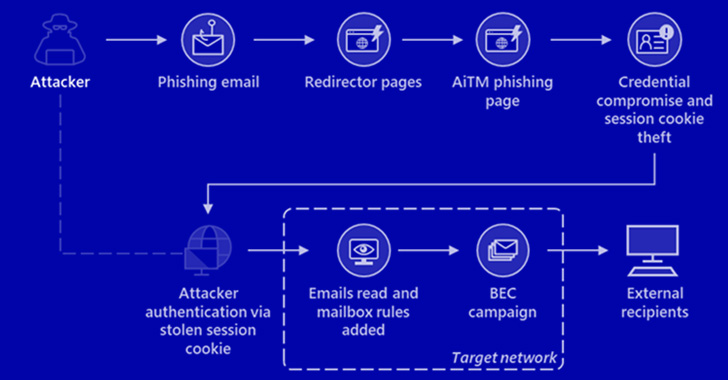

« Les attaquants ont ensuite utilisé les informations d’identification volées et les cookies de session pour accéder aux boîtes aux lettres des utilisateurs concernés et effectuer des campagnes de compromis de messagerie professionnelle (BEC) contre d’autres cibles », ont déclaré les équipes de cybersécurité de l’entreprise. signalé.

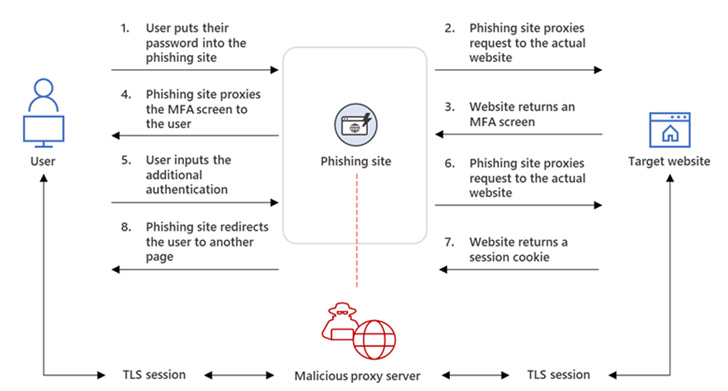

Les intrusions impliquaient la mise en place de sites d’hameçonnage Adversary-in-the-middle (AitM), dans lesquels l’adversaire déploie un serveur proxy entre une victime potentielle et le site Web ciblé afin que les destinataires d’un e-mail d’hameçonnage soient redirigés vers des pages de destination similaires conçues pour capturer les informations d’identification. et les informations MFA.

« La page de phishing comporte deux sessions TLS (Transport Layer Security) différentes, l’une avec la cible et l’autre avec le site Web auquel la cible souhaite accéder », a expliqué la société.

« Ces sessions signifient que la page de phishing fonctionne pratiquement comme un agent AitM, interceptant l’ensemble du processus d’authentification et extrayant des données précieuses des requêtes HTTP telles que les mots de passe et, plus important encore, les cookies de session. »

Armés de ces informations, les attaquants ont injecté les cookies dans leurs propres navigateurs pour contourner le processus d’authentification, même dans les scénarios où la victime avait activé les protections MFA.

La campagne de phishing repérée par Microsoft a été orchestrée pour cibler les utilisateurs d’Office 365 en usurpant la page d’authentification en ligne d’Office, les acteurs utilisant le kit de phishing Evilginx2 pour mener les attaques AitM.

Cela impliquait l’envoi d’e-mails contenant des leurres sur le thème des messages vocaux qui étaient marqués d’une grande importance, incitant les destinataires à ouvrir des pièces jointes HTML contenant des logiciels malveillants qui redirigeaient vers les pages de destination volant les informations d’identification.

Pour compléter la ruse, les utilisateurs ont finalement été redirigés vers le bureau légitime[.]com après l’authentification du site Web, mais pas avant que les attaquants n’utilisent l’approche AitM susmentionnée pour siphonner les cookies de session et obtenir le contrôle du compte compromis.

Les attaques ne se sont pas arrêtées là, car les acteurs de la menace ont abusé de l’accès à leur boîte aux lettres pour effectuer des fraudes de paiement en utilisant une technique appelée détournement de fil de courrier électronique pour tromper les parties à l’autre bout de la conversation afin de transférer illégalement des fonds vers des comptes sous leur contrôle.

Pour masquer davantage leurs communications avec la cible de la fraude, les acteurs de la menace ont également créé des règles de boîte aux lettres qui déplaçaient automatiquement chaque e-mail entrant contenant le nom de domaine concerné vers le dossier « Archive » et le marquaient comme « lu ».

« Il a fallu aussi peu de temps que cinq minutes après le vol d’informations d’identification et de session pour qu’un attaquant lance sa fraude de paiement de suivi », a noté Microsoft.

Les attaquants auraient utilisé Outlook Web Access (OWA) sur un navigateur Chrome pour mener les activités frauduleuses, tout en supprimant du dossier Boîte de réception du compte l’e-mail de phishing d’origine ainsi que les communications de suivi avec la cible à la fois de l’Archive et les dossiers Éléments envoyés pour effacer les traces.

« Cette campagne de phishing AiTM est un autre exemple de la façon dont les menaces continuent d’évoluer en réponse aux mesures de sécurité et aux politiques mises en place par les organisations pour se défendre contre les attaques potentielles », ont déclaré les chercheurs.

« Alors que le phishing AiTM tente de contourner l’authentification MFA, il est important de souligner que la mise en œuvre de l’authentification MFA reste un pilier essentiel de la sécurité de l’identité. L’authentification MFA reste très efficace pour arrêter une grande variété de menaces ; son efficacité est la raison pour laquelle le phishing AiTM est apparu en premier lieu. »

Les découvertes surviennent alors qu’un groupe de chercheurs de l’Université Stony Brook et de Palo Alto Networks ont démontré à la fin de l’année dernière une nouvelle technique d’empreintes digitales qui permet d’identifier les kits de phishing AitM dans la nature à l’aide d’un outil appelé PHOCA.