Un tristement célèbre malware de crypto-mining multiplateforme a continué d’affiner et d’améliorer ses techniques pour frapper les systèmes d’exploitation Windows et Linux en se concentrant sur les vulnérabilités plus anciennes, tout en s’accrochant simultanément à une variété de mécanismes de propagation pour maximiser l’efficacité de ses campagnes.

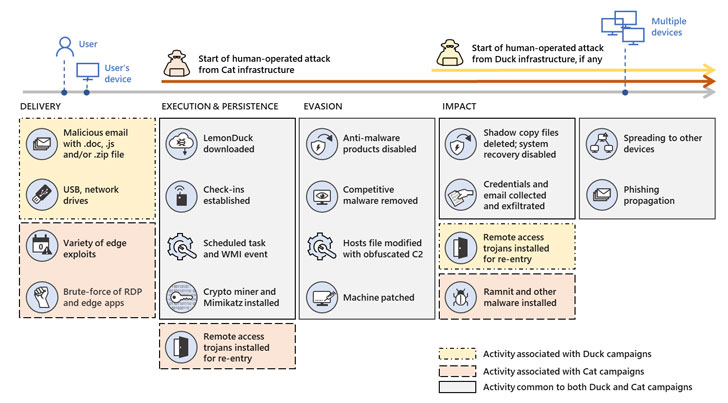

« LemonDuck, un malware robuste et activement mis à jour qui est principalement connu pour ses objectifs d’extraction de botnet et de crypto-monnaie, a suivi la même trajectoire lorsqu’il a adopté un comportement plus sophistiqué et intensifié ses opérations », Microsoft mentionné dans un article technique publié la semaine dernière. « Aujourd’hui, au-delà de l’utilisation de ressources pour ses activités traditionnelles de bot et d’exploitation minière, LemonDuck vole les informations d’identification, supprime les contrôles de sécurité, se propage via les e-mails, se déplace latéralement et finalement supprime davantage d’outils pour les activités humaines. »

Le malware est connu pour sa capacité à se propager rapidement sur un réseau infecté pour faciliter le vol d’informations et transformer les machines en robots d’extraction de crypto-monnaie en détournant leurs ressources informatiques pour exploiter illégalement la crypto-monnaie. Notamment, LemonDuck agit comme un chargeur pour les attaques de suivi qui impliquent le vol d’informations d’identification et l’installation d’implants de prochaine étape qui pourraient servir de passerelle vers une variété de menaces malveillantes, y compris les ransomwares.

Les activités de LemonDuck ont été repérées pour la première fois en Chine en mai 2019, avant de commencer à adopter Leurres sur le thème du COVID-19 dans les attaques par e-mail en 2020 et même le « ProxyLogon » récemment adressé Défauts du serveur Exchange pour accéder à des systèmes non corrigés. Une autre tactique à noter est sa capacité à effacer « les autres attaquants d’un appareil compromis en se débarrassant des logiciels malveillants concurrents et en empêchant toute nouvelle infection en corrigeant les mêmes vulnérabilités que celles utilisées pour accéder ».

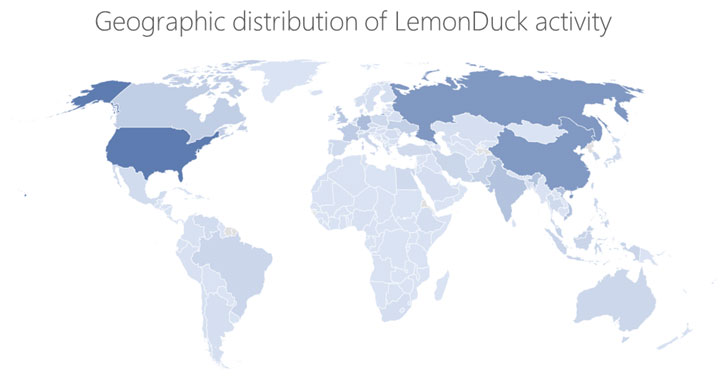

Les attaques incorporant le malware LemonDuck se sont principalement concentrées sur les secteurs de la fabrication et de l’IoT, les États-Unis, la Russie, la Chine, l’Allemagne, le Royaume-Uni, l’Inde, la Corée, le Canada, la France et le Vietnam étant témoins du plus grand nombre de rencontres.

De plus, Microsoft a dévoilé les opérations d’une deuxième entité qui s’appuie sur LemonDuck pour atteindre des « objectifs distincts », que la société a nommés « LemonCat ». L’infrastructure d’attaque associée à la variante « Cat » aurait émergé en janvier 2021, conduisant finalement à son utilisation dans des attaques exploitant des vulnérabilités ciblant Microsoft Exchange Server. Les intrusions ultérieures tirant parti des domaines Cat ont entraîné l’installation de portes dérobées, le vol d’informations d’identification et de données, ainsi que la diffusion de logiciels malveillants, souvent un cheval de Troie Windows appelé Ramnit.

« Le fait que l’infrastructure Cat soit utilisée pour des campagnes plus dangereuses ne supprime pas la priorité des infections de logiciels malveillants de l’infrastructure Duck », a déclaré Microsoft. « Au lieu de cela, cette intelligence ajoute un contexte important pour comprendre cette menace : le même ensemble d’outils, d’accès et de méthodes peut être réutilisé à des intervalles dynamiques, pour un plus grand impact.