Microsoft a signalé jeudi un botnet multiplateforme conçu principalement pour lancer des attaques par déni de service distribué (DDoS) contre des serveurs Minecraft privés.

Appelé MCCrashle botnet se caractérise par un mécanisme de propagation unique qui lui permet de se propager aux appareils basés sur Linux malgré le fait qu’il provienne de téléchargements de logiciels malveillants sur des hôtes Windows.

« Le botnet se propage en énumérant les informations d’identification par défaut sur les appareils compatibles Secure Shell (SSH) exposés à Internet », a déclaré la société. a dit dans un rapport. « Parce que les appareils IoT sont généralement activés pour la configuration à distance avec des paramètres potentiellement non sécurisés, ces appareils pourraient être exposés à des attaques comme ce botnet. »

Cela signifie également que le logiciel malveillant peut persister sur les appareils IoT même après l’avoir supprimé du PC source infecté. La division cybersécurité du géant de la technologie suit le cluster d’activités sous son nouveau nom DEV-1028.

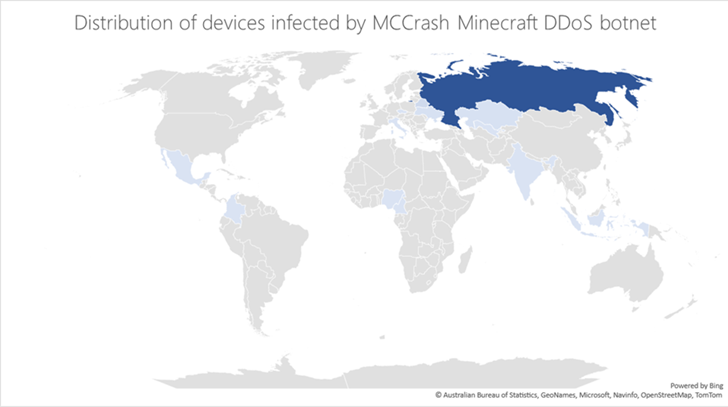

La majorité des infections ont été signalées en Russie et, dans une moindre mesure, au Kazakhstan, en Ouzbékistan, en Ukraine, en Biélorussie, en Tchéquie, en Italie, en Inde, en Indonésie, au Nigeria, au Cameroun, au Mexique et en Colombie. La société n’a pas révélé l’ampleur exacte de la campagne.

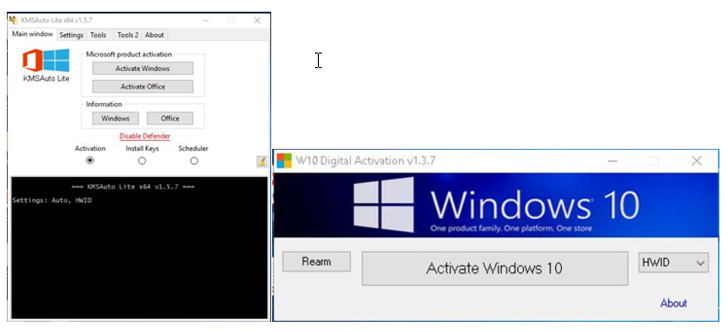

Le point d’infection initial du botnet est un groupe de machines qui ont été compromises par l’installation d’outils de piratage prétendant fournir des licences Windows illégales.

Le logiciel agit ensuite comme un conduit pour exécuter une charge utile Python qui contient les fonctionnalités de base du botnet, y compris la recherche d’appareils Linux compatibles SSH pour lancer un attaque par dictionnaire.

Lors de la violation d’un hôte Linux à l’aide de la méthode de propagation, la même charge utile Python est déployée pour exécuter des commandes DDoS, dont l’une est spécifiquement configurée pour planter les serveurs Minecraft (« ATTACK_MCCRASH »).

Microsoft a décrit la méthode comme « très efficace », notant qu’elle est probablement proposée en tant que service sur des forums clandestins.

« Ce type de menace souligne l’importance de s’assurer que les organisations gèrent, se tiennent à jour et surveillent non seulement les terminaux traditionnels, mais également les appareils IoT qui sont souvent moins sécurisés », ont déclaré les chercheurs David Atch, Maayan Shaul, Mae Dotan, Yuval Gordon et dit Ross Bevington.

Les résultats surviennent quelques jours après que Fortinet FortiGuard Labs a révélé les détails d’un nouveau botnet baptisé GoTrim, qui a été observé en forçant brutalement des sites Web WordPress auto-hébergés.