Nobelium, l’acteur de la menace derrière le compromis de SolarWinds en décembre 2020, a été à l’origine d’une nouvelle vague d’attaques qui ont compromis 14 clients en aval de plusieurs fournisseurs de services cloud (CSP), fournisseurs de services gérés (MSP) et d’autres organisations de services informatiques, illustrant la l’intérêt continu de l’adversaire à cibler la chaîne d’approvisionnement via l’approche « un compromis à plusieurs ».

Microsoft, qui a divulgué les détails de la campagne lundi, a déclaré avoir informé plus de 140 revendeurs et fournisseurs de services technologiques depuis mai. Entre le 1er juillet et le 19 octobre 2021, Nobelium aurait identifié 609 clients, qui ont été collectivement attaqués un total de 22 868 fois.

« Cette activité récente est un autre indicateur que la Russie essaie d’obtenir un accès systématique à long terme à divers points de la chaîne d’approvisionnement technologique et d’établir un mécanisme de surveillance – maintenant ou à l’avenir – des cibles d’intérêt pour le gouvernement russe, » mentionné Tom Burt, vice-président d’entreprise de Microsoft pour la sécurité et la confiance des clients.

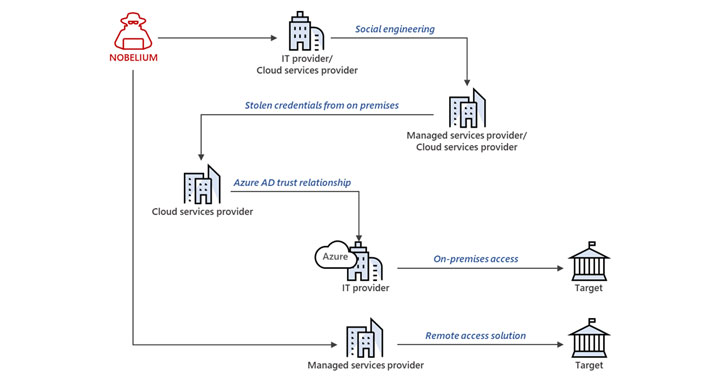

Les attaques récemment divulguées n’exploitent aucune faiblesse de sécurité spécifique dans le logiciel, mais plutôt effet de levier un large éventail de techniques telles que la pulvérisation de mots de passe, le vol de jetons, l’abus d’API et le phishing pour siphonner les informations d’identification associées aux comptes privilégiés des fournisseurs de services, permettant aux attaquants de se déplacer latéralement dans les environnements cloud et de monter d’autres intrusions.

L’objectif, selon Microsoft, semble que « Nobelium espère finalement se greffer sur tout accès direct que les revendeurs peuvent avoir aux systèmes informatiques de leurs clients et plus facilement usurper l’identité du partenaire technologique de confiance d’une organisation pour accéder à leurs clients en aval ».

Au contraire, les attaques sont une autre manifestation des tactiques souvent répétées de Nobelium, qui a abusé des relations de confiance dont jouissent les fournisseurs de services pour s’enfouir dans de multiples victimes d’intérêt à des fins de renseignement. En guise d’atténuation, la société recommande aux entreprises d’activer l’authentification multifacteur (MFA) et d’auditer les privilèges administratifs délégués (DAP) pour empêcher toute utilisation abusive potentielle des autorisations élevées.

Le développement arrive également moins d’un mois après que le géant de la technologie a révélé une nouvelle porte dérobée passive et hautement ciblée surnommée « FoggyWeb » déployée par le groupe de piratage pour fournir des charges utiles supplémentaires et voler des informations sensibles à partir des serveurs Active Directory Federation Services (AD FS).