Les opérateurs d’États-nations ayant un lien avec l’Iran se tournent de plus en plus vers les ransomwares comme moyen de générer des revenus et de saboter intentionnellement leurs cibles, tout en se lançant dans des campagnes d’ingénierie sociale patientes et persistantes et des attaques agressives par force brute.

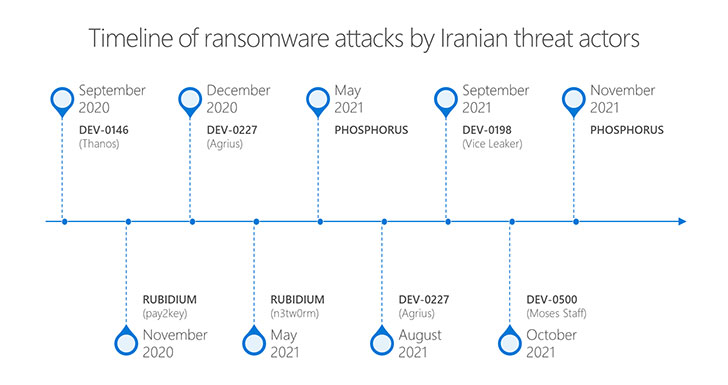

Pas moins de six acteurs de la menace affiliés au pays d’Asie occidentale ont été découverts en train de déployer des ransomwares pour atteindre leurs objectifs stratégiques, selon des chercheurs du Microsoft Threat Intelligence Center (MSTIC) révélé, ajoutant que « ces déploiements de ransomwares ont été lancés par vagues toutes les six à huit semaines en moyenne ».

Il est à noter qu’un acteur menaçant est suivi comme Phosphore (alias Charming Kitten ou APT35), qui a été trouvé en train de scanner les adresses IP sur Internet à la recherche d’un VPN SSL Fortinet FortiOS non corrigé et de serveurs Exchange sur site afin d’obtenir un accès initial et une persistance sur les réseaux vulnérables, avant de déployer des charges utiles supplémentaires qui permettent aux acteurs pour pivoter vers d’autres machines et déployer un ransomware.

Une autre tactique intégrée au playbook consiste à tirer parti d’un réseau de comptes de médias sociaux fictifs, y compris se faisant passer pour des femmes attirantes, pour établir la confiance avec les cibles sur plusieurs mois et, finalement, fournir des documents contenant des logiciels malveillants qui permettent l’exfiltration des données des systèmes victimes. Phosphorus et un deuxième acteur de la menace surnommé Curium ont été repérés incorporant de telles méthodes d’ingénierie sociale « patientes » pour compromettre leurs cibles

« Les attaquants établissent une relation avec les utilisateurs cibles au fil du temps en ayant des communications constantes et continues qui leur permettent de renforcer la confiance avec la cible », ont déclaré les chercheurs du MSTIC. Dans de nombreux cas que nous avons observés, les cibles croyaient sincèrement qu’elles établissent un lien humain et n’interagissent pas avec un acteur menaçant opérant depuis l’Iran. »

Une troisième tendance est l’utilisation d’attaques par pulvérisation de mots de passe pour cibler les locataires d’Office 365 ciblant les sociétés de technologie de défense américaines, européennes et israéliennes, dont Microsoft a rendu public les détails le mois dernier, tout en l’attribuant à un groupe de menaces émergent DEV-0343.

En outre, les groupes de pirates ont également démontré leur capacité à s’adapter et à changer de forme en fonction de leurs objectifs stratégiques et de leur métier, évoluant en « acteurs de la menace plus compétents » compétents dans les opérations de perturbation et d’information en menant un éventail d’attaques, telles que le cyberespionnage, attaques de phishing et de pulvérisation de mots de passe, utilisant des logiciels malveillants mobiles, des essuie-glaces et des ransomwares, et même des attaques de chaîne d’approvisionnement.

Les résultats sont particulièrement importants à la lumière d’une nouvelle alerte émise par les agences de cybersécurité d’Australie, du Royaume-Uni et des États-Unis, mettant en garde contre une vague continue d’intrusions menées par des groupes de piratage parrainés par le gouvernement iranien en exploitant les vulnérabilités de Microsoft Exchange ProxyShell et Fortinet.

« Ces acteurs de l’APT parrainés par le gouvernement iranien peuvent tirer parti de cet accès pour des opérations de suivi, telles que l’exfiltration ou le cryptage de données, les ransomwares et l’extorsion », ont déclaré les agences dans un bulletin conjoint publié mercredi.