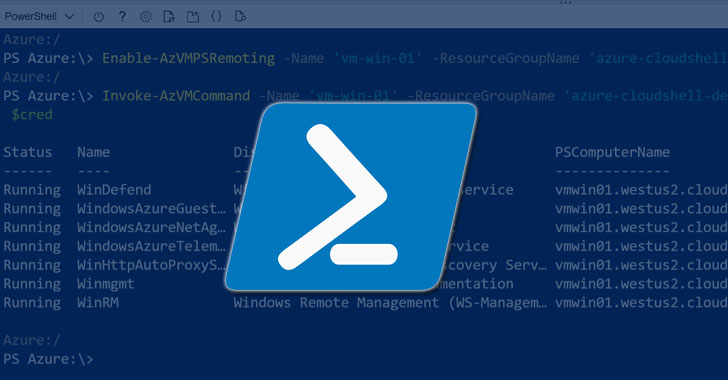

Microsoft exhorte les utilisateurs d’Azure à mettre à jour l’outil de ligne de commande PowerShell dès que possible pour vous protéger contre une vulnérabilité critique d’exécution de code à distance affectant .NET Core.

Le problème, suivi comme CVE-2021-26701 (score CVSS : 8,1), affecte les versions 7.0 et 7.1 de PowerShell et a été corrigé dans les versions 7.0.6 et 7.1.3, respectivement. Windows PowerShell 5.1 n’est pas affecté par la faille.

Construit sur le .NET Common Language Runtime (CLR), PowerShell est un utilitaire d’automatisation des tâches multiplateforme qui se compose d’un shell de ligne de commande, d’un langage de script et d’un cadre de gestion de configuration.

« Une vulnérabilité d’exécution de code à distance existe dans .NET 5 et .NET Core en raison de la façon dont l’encodage du texte est effectué », a déclaré la société. noté dans un avis publié plus tôt en avril, ajoutant que le problème réside dans le « System.Text.Encodings.Web« , qui fournit des types de chaînes de codage et d’échappement à utiliser dans JavaScript, HTML et les URL.

- System.Text.Encodings.Web (version 4.0.0 – 4.5.0) – Corrigé dans la version 4.5.1

- System.Text.Encodings.Web (version 4.6.0 – 4.7.1) – Corrigé dans la version 4.7.2

- System.Text.Encodings.Web (version 5.0.0) – Corrigé dans la version 5.0.1

CVE-2021-26701 a été initialement traité par Microsoft dans le cadre de sa mise à jour Patch Tuesday pour février 2021. Étant donné qu’il n’existe aucune solution de contournement qui atténue la vulnérabilité, il est fortement recommandé de mettre à jour vers les dernières versions.