L’Agence américaine de cybersécurité et de sécurité des infrastructures met en garde contre les tentatives d’exploitation actives qui tirent parti de la dernière ligne de « ProxyShell » Les vulnérabilités de Microsoft Exchange qui ont été corrigées plus tôt en mai, y compris le déploiement du ransomware LockFile sur des systèmes compromis.

Suivies sous les noms CVE-2021-34473, CVE-2021-34523 et CVE-2021-31207, les vulnérabilités permettent aux adversaires de contourner les contrôles ACL, d’élever les privilèges sur le backend Exchange PowerShell, permettant ainsi à l’attaquant d’exécuter du code à distance non authentifié. Alors que les deux premiers ont été traités par Microsoft le 13 avril, un correctif pour CVE-2021-31207 a été expédié dans le cadre des mises à jour de May Patch Tuesday du fabricant de Windows.

« Un attaquant exploitant ces vulnérabilités pourrait exécuter du code arbitraire sur une machine vulnérable », CISA mentionné.

Le développement intervient un peu plus d’une semaine après que les chercheurs en cybersécurité ont sonné l’alarme sur l’analyse et l’exploitation opportunistes de serveurs Exchange non corrigés en exploitant la chaîne d’attaque ProxyShell.

Présenté à l’origine lors du concours de piratage Pwn2Own en avril de cette année, ProxyShell fait partie d’un trio plus large de chaînes d’exploitation découvertes par le chercheur en sécurité de DEVCORE Orange Tsai qui comprend ProxyLogon et ProxyOracle, ce dernier concernant deux failles d’exécution de code à distance qui pourraient être utilisées pour récupérer le mot de passe d’un utilisateur au format texte brut.

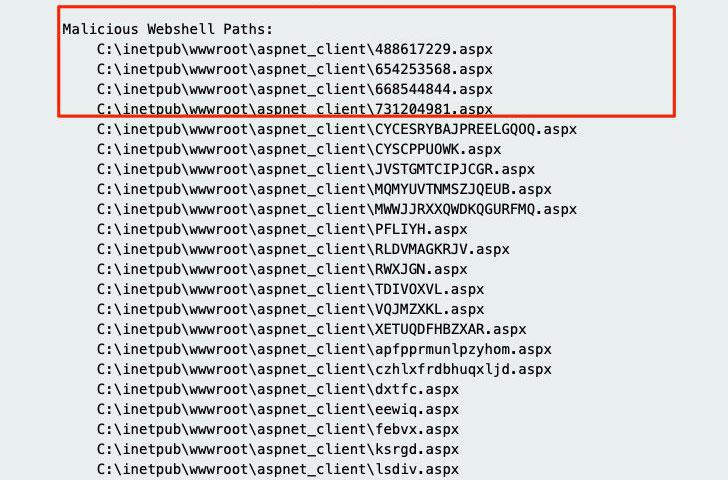

« Ce sont des boîtes dérobées avec des webshells qui suppriment d’autres webshells et aussi des exécutables qui appellent périodiquement », chercheur Kevin Beaumont c’est noté La semaine dernière.

Selon les chercheurs de Huntress Labs, au moins cinq styles distincts de shells Web ont été observés comme déployés sur des serveurs Microsoft Exchange vulnérables, avec plus de 100 incidents signalés liés à l’exploit entre le 17 et le 18 août. Les shells Web accordent aux attaquants un accès à distance aux serveurs compromis, mais on ne sait pas exactement quels sont les objectifs ou la mesure dans laquelle tous les défauts ont été utilisés.

Plus de 140 shells Web ont été détectés sur pas moins de 1 900 serveurs Exchanger non corrigés à ce jour, Kyle Hanslovan, PDG de Huntress Labs. tweeté, ajoutant « impacté [organizations] jusqu’à présent, comprennent la fabrication de bâtiments, les transformateurs de fruits de mer, les machines industrielles, les ateliers de réparation automobile, un petit aéroport résidentiel et plus encore. »